TrustedInstaller entfernen - aktualisiert Juli 2021

Anleitung für die Entfernung von TrustedInstaller

Was ist TrustedInstaller?

TrustedInstaller ist eine sichere Datei, kann jedoch durch Malware ersetzt werden

TrustedInstaller ist eine Art von Schadsoftware, die sich hinter dem Namen des eingebauten Windows-Benutzerkontos versteckt. Sie kann den Computer anfällig für andere gefährliche Bedrohungen machen und seinen Betrieb beeinträchtigen, indem es installierte Software verlangsamt und zum Absturz bringt. Da diese Art von Virus einer Erkennung entgehen kann, sind einige Opfer über einen längeren Zeitraum mit der Bedrohung infiziert, was zu einem enormen Schaden führen kann.

| Überblick | |

| Name | TrustedInstaller |

| Typ | Schadsoftware |

| Programmdatei | TrustedInstaller.exe |

| Schadenspotenzial | Mittel. Besonders gefährlich, wenn nicht frühzeitig erkannt |

| Verbreitung | Infizierte oder gehackte Webseiten, schädliche Anhänge, Spammails usw. |

| Symptome | Hohe CPU-Auslastung, langsames Betriebssystem, Abstürze |

| Entfernung | Nutzen Sie eine Sicherheitssoftware wie FortectIntego oder SpyHunter 5Combo Cleaner |

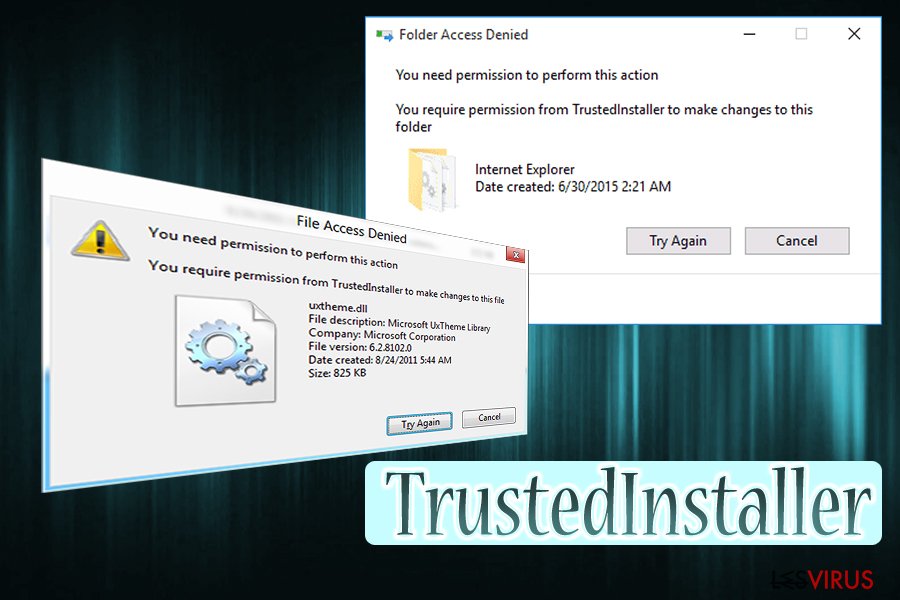

TrustedInstaller.exe ist ursprünglich ein in ab Windows Vista integriertes Benutzerkonto. Benutzer bemerken die meiste Zeit nicht einmal seine Anwesenheit. Wenn jedoch eine Schadsoftware die genannte Datei ersetzt, kann es zu Problemen kommen. Wenn man bestimmte Dateien oder Ordner auf dem Betriebssystem versucht zu bearbeiten/löschen/installieren/deinstallieren, kann die folgende Meldung angezeigt werden:

Sie müssen die erforderlichen Berechtigungen von „TrustedInstaller“ erhalten

Das eingebaute Benutzerkonto hat nämlich die Kontrolle über alle Dateien (auch wenn man selbst Administratorrechte besitzt) und überschreibt die eigenen Entscheidungen. Das Hauptziel von TrustedInstaller ist es, die Interaktionen des Benutzers mit den neuesten Windows-Updates, Systemdateien und anderen wichtigen Programmen zu steuern. Obwohl es manchmal ärgerlich sein kann, ist es ein nützliches Feature für Nutzer mit wenig Computerkenntnissen, da es sie daran hindert, Systemdateien zu beschädigen.

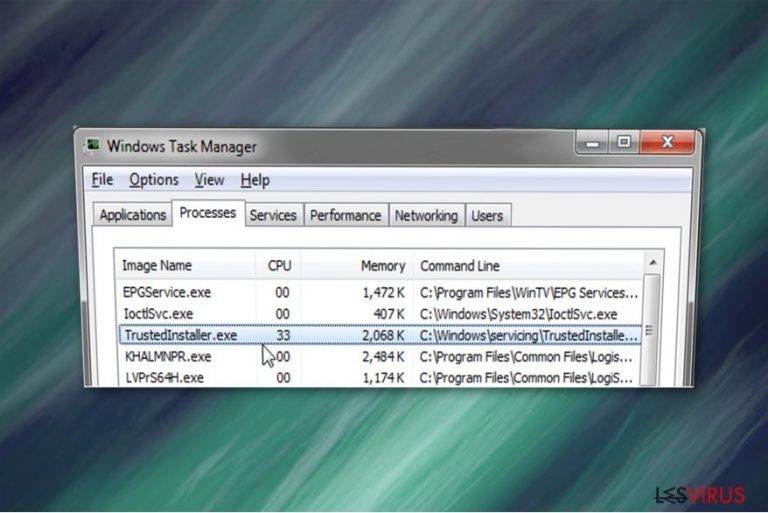

Der einfachste Weg, um festzustellen, ob der laufende Prozess ein bösartiges Programm ist, ist die Überprüfung der CPU-Auslastung. Wenn TrustedInstaller große Mengen der Computerressourcen verwendet, deutet dies darauf hin, dass das System gefährdet sein könnte. Außerdem kann man feststellen, dass der Computer deutlich langsamer ist, dass das Laden von Programmen mehr Zeit in Anspruch nimmt oder dass sie ständig abstürzen.

Darüber hinaus kann die gefährliche TrustedInstaller-Schadsoftware personenbezogene Daten sammeln, einschließlich:

- Namen,

- E-Mail-Adressen,

- Privatadressen,

- Anmeldedaten.

Normalerweise werden diese erfasst, wenn ein unerfahrener Computernutzer seine Logins und Passwörter in gefälschten Pop-up-Fenstern eingibt.

Wir empfehlen daher dringend, im Falle eines Schadsoftware-Befalls TrustedInstaller sofort zu entfernen. Dies lässt sich mithilfe der folgenden Anleitung bewerkstelligen. Wir bitten Sie jedoch, diese strikt einzuhalten, um das System nicht zu beschädigen.

Beachten Sie außerdem, dass der TrustedInstaller-Virus andere gefährliche Cyberbedrohungen über Hintertüren ins System lassen kann. Um den Computer vollständig in Ordnung zu bringen, müssen alle Bedrohungen und Hintertüren beseitigt werden. Das Verfahren erfordert spezifische IT-Kenntnisse und kann für normale Nutzer eine Herausforderung sein.

Verwenden Sie daher für die Entfernung von TrustedInstaller eine Sicherheitssoftware wie FortectIntego. Sie wird die Schadsoftware ohne Probleme identifizieren und helfen, das System in Zukunft zu schützen. Sie können aber natürlich auch eine andere beliebige Anti-Malware verwenden, so lange sie leistungsfähig genug ist, um mit diesem Computervirus fertig zu werden.

Schadsoftware verbreitet sich über infizierte Nachrichten oder Hackern gesteuerten Webseiten

Laut unseren Experten von DieViren.de gelangen eine Vielzahl von Schadprogrammen über Spammails in die Computersysteme. Die Schadsoftware kann sich als Faktur oder Rechnung von bekannten Unternehmen oder sogar Regierungsbehörden tarnen. Viele leichtgläubige Menschen werden auf diese Weise zur manuellen Installation von Viren ausgetrickst.

Die Infizierung wird durch das Öffnen des Anhangs in der Spammail eingeleitet. Die Nachrichten fordern normalerweise dazu auf, für weitere Informationen die hinzugefügten Dateien zu öffnen. Leider lädt der Anhang dann aber die Schadsoftware herunter. Man sollte also niemals E-Mails öffnen, die einen Verdacht erregen.

Zudem kann man das schädliche Programm unbewusst von Webseiten herunterladen, die unter Kontrolle von Hackern stehen. In der Regel wird der Benutzer durch das Anklicken vireninfizierter Anzeigen auf solche Seiten weitergeleitet. Da sie so konzipiert sind, dass sie legitim aussehen, ist es schwierig, ihre Herkunft zu bestimmen. Schädliche Anzeigen sind daher eine der beliebtesten Methoden, um Schadsoftware in den Computer einzuschleusen.

Wir empfehlen das System zu schützen, indem man illegale Downloads, Werbeinhalte und verdächtige E-Mails meidet. Wenn Sie Ihre Online-Aktivitäten genau überwachen und ein professionelles Antivirenprogramm verwenden, sollten Sie in der Lage sein, das Eindringen von Schadsoftware zu verhindern.

Die Entfernung des TrustedInstaller-Virus ist erforderlich

Wir möchten dringend empfehlen, den TrustedInstaller-Virus nicht ohne Hilfe zu entfernen. Das bösartige Programm ist gefährlich und kann den Computer dauerhaft beschädigen. Sie können stattdessen lieber eine leistungsstarke Anti-Malware nutzen, die den Virus für Sie beseitigt.

Laden Sie FortectIntego, SpyHunter 5Combo Cleaner oder Malwarebytes herunter und führen Sie damit eine vollständige Systemüberprüfung durch. Das Sicherheitsprogramm identifiziert die Schadsoftware zusammen mit allen anderen vorhandenen potenziell gefährlichen Computerbedrohungen und entfernt sie. Beachten Sie, dass dies die sicherste Lösung ist, um das System zu schützen.

Das Entfernen von TrustedInstaller erfordert jedoch möglicherweise einen Neustart des Computers in den abgesicherten Modus. Wenn Sie nicht wissen, wie das geht, lesen Sie bitte die folgenden Anweisungen.

Anleitung für die manuelle Entfernung von TrustedInstaller

Ransomware: Entfernung der Ransomware über den abgesicherten Modus

Zuerst müssen Sie die Schadsoftware deaktivieren, da sie möglicherweise die Installation von Sicherheitssoftware verhindert. Starten Sie den Computer hierzu in den abgesicherten Modus mit Netzwerktreibern:

Wichtig! →Die Anleitung zur manuellen Entfernung von Ransomware ist für Computerlaien möglicherweise zu kompliziert. Für die korrekte Ausführung sind fortgeschrittene IT-Kenntnisse erforderlich, da durch das Löschen oder Beschädigen von wichtigen Systemdateien, Windows nicht mehr korrekt arbeitet. Darüber hinaus kann die manuelle Entfernung Stunden in Anspruch nehmen, bis sie abgeschlossen ist. Wir raten daher dringend zur oben beschriebenen automatischen Methode.

Schritt 1. Greifen Sie auf den abgesicherten Modus mit Netzwerktreibern zu

Die manuelle Entfernung von Malware sollte am besten über den abgesicherten Modus erfolgen.

Windows 7 / Vista / XP

- Klicken Sie auf Start > Herunterfahren > Neu starten > OK.

- Wenn der Computer aktiv wird, drücken Sie mehrmals die Taste F8, bis Sie das Fenster Erweiterte Startoptionen sehen. (Wenn das nicht funktioniert, versuchen Sie F2, F12, Entf, etc., abhängig vom Modell des Motherboards.)

- Wählen Sie aus der Liste Abgesicherter Modus mit Netzwerktreibern aus.

Windows 10 / Windows 8

- Klicken Sie mit der rechten Maustaste auf Start und wählen Sie Einstellungen.

- Scrollen Sie nach unten und wählen Sie Update und Sicherheit.

- Wählen Sie im linken Bereich des Fensters Wiederherstellung.

- Scrollen Sie nun nach unten zum Abschnitt Erweiterter Start.

- Klicken Sie auf Jetzt neu starten.

- Wählen Sie Problembehandlung.

- Gehen Sie zu Erweiterte Optionen.

- Wählen Sie Starteinstellungen.

- Klicken Sie auf Neu starten.

- Drücken Sie nun auf 5 oder klicken Sie auf 5) Abgesicherten Modus mit Netzwerktreibern aktivieren.

Schritt 2. Beenden Sie verdächtige Prozesse

Der Task-Manager ist ein nützliches Tool, das alle im Hintergrund laufenden Prozesse anzeigt. Gehört einer der Prozesse zu einer Malware, müssen Sie ihn beenden:

- Drücken Sie auf Ihrer Tastatur auf Strg + Umschalt + Esc, um den Task-Manager zu öffnen.

- Klicken Sie auf Mehr Details.

- Scrollen Sie nach unten zum Abschnitt Hintergrundprozesse und suchen Sie nach verdächtige Einträge.

- Klicken Sie den verdächtigen Prozess mit der rechten Maustaste an und wählen Sie Dateipfad öffnen.

- Gehen Sie zurück zu dem Prozess, klicken Sie ihn mit der rechten Maustaste an und wählen Sie Task beenden.

- Löschen Sie den Inhalt des bösartigen Ordners.

Schritt 3. Prüfen Sie den Programmstart

- Drücken Sie auf Ihrer Tastatur auf Strg + Umschalt + Esc, um den Task-Manager zu öffnen.

- Gehen Sie zum Reiter Autostart.

- Klicken Sie mit der rechten Maustaste auf das verdächtige Programm und wählen Sie Deaktivieren.

Schritt 4. Löschen Sie die Dateien des Virus

Zu Malware gehörende Dateien können sich an beliebige Stellen auf dem Computer verstecken. Hier einige Anweisungen, die bei der Suche helfen können:

- Geben Sie Datenträgerbereinigung in der Windows-Suche ein und drücken Sie auf die Eingabetaste.

- Wählen Sie das zu bereinigende Laufwerk aus (C: ist normalerweise das Hauptlaufwerk und auch wahrscheinlich das Laufwerk, in dem sich bösartige Dateien befinden).

- Blättern Sie durch die Liste der zu löschenden Dateien und wählen Sie die folgenden aus:

Temporäre Internetdateien

Downloads

Papierkorb

Temporäre Dateien - Wählen Sie Systemdateien bereinigen.

- Des Weiteren empfiehlt es sich nach bösartigen Dateien in den folgenden Ordnern zu suchen (geben Sie jeden Eintrag in die Windows-Suche ein und drücken Sie die Eingabetaste):

%AppData%

%LocalAppData%

%ProgramData%

%WinDir%

Wenn Sie fertig sind, starten Sie den PC in den normalen Modus.

Entfernen Sie TrustedInstaller mit System Restore

Wenn Sie immer noch nicht in der Lage sind, das Antivirenprogramm zu starten/installieren, probieren Sie diese Methode, um das System in den abgesicherten Modus zu booten:

-

Schritt 1: Starten Sie den Computer in den Modus Safe Mode with Command Prompt

Windows 7 / Vista / XP- Klicken Sie auf Start → Shutdown → Restart → OK.

- Sobald der Computer aktiv wird, sollten Sie anfangen mehrmals F8 zu drücken bis Sie das Fenster Advanced Boot Options sehen.

-

Wählen Sie Command Prompt von der Liste

Windows 10 / Windows 8- Drücken Sie im Windows-Anmeldebildschirm auf den Button Power. Halten Sie nun auf Ihrer Tastatur Shift gedrückt und klicken Sie auf Restart..

- Wählen Sie nun Troubleshoot → Advanced options → Startup Settings und drücken Sie zuletzt auf Restart.

-

Wählen Sie, sobald der Computer aktiv wird, im Fenster Startup Settings Enable Safe Mode with Command Prompt.

-

Schritt 2: Stellen Sie Ihre Systemdateien und -einstellungen wieder her.

-

Sobald das Fenster Command Prompt auftaucht, geben Sie cd restore ein und klicken Sie auf Enter.

-

Geben Sie nun rstrui.exe ein und drücken Sie erneut auf Enter..

-

Wenn ein neues Fenster auftaucht, klicken Sie auf Next und wählen Sie einen Wiederherstellungspunkt, der vor der Infiltrierung von TrustedInstaller liegt. Klicken Sie anschließend auf Next.

-

Klicken Sie nun auf Yes, um die Systemwiederherstellung zu starten.

-

Sobald das Fenster Command Prompt auftaucht, geben Sie cd restore ein und klicken Sie auf Enter.

Als Letztes sollten Sie sich natürlich immer über den Schutz vor Crypto-Ransomware Gedanken machen. Um den Computer vor TrustedInstaller und anderer Ransomware zu schützen, sollten Sie eine bewährte Anti-Spyware, wie beispielsweise FortectIntego, SpyHunter 5Combo Cleaner oder Malwarebytes, nutzen.

Für Sie empfohlen

Privatsphäre leicht gemacht

Anonymität im Internet ist heutzutage ein wichtiges Thema. Ob man sich nun vor personalisierter Werbung schützen möchte, vor Datenansammlungen im Allgemeinen oder den dubiosen Praktiken einiger Firmen oder Staaten. Unnötiges Tracking und Spionage lässt sich nur verhindern, wenn man völlig anonym im Internet unterwegs ist.

Möglich gemacht wird dies durch VPN-Dienste. Wenn Sie online gehen, wählen Sie einfach den gewünschten Ort aus und Sie können auf das gewünschte Material ohne lokale Beschränkungen zugreifen. Mit Private Internet Access surfen Sie im Internet ohne der Gefahr entgegen zu laufen, gehackt zu werden.

Sie erlangen volle Kontrolle über Informationen, die unerwünschte Parteien abrufen können und können online surfen, ohne ausspioniert zu werden. Auch wenn Sie nicht in illegale Aktivitäten verwickelt sind oder Ihren Diensten und Plattformen Vertrauen schenken, ist Vorsicht immer besser als Nachricht, weshalb wir zu der Nutzung eines VPN-Dienstes raten.

Sichern Sie Ihre Dateien für den Fall eines Malware-Angriffs

Softwareprobleme aufgrund Malware oder direkter Datenverlust dank Verschlüsselung können zu Geräteproblemen oder zu dauerhaften Schäden führen. Wenn man allerdings aktuelle Backups besitzt, kann man sich nach solch einem Vorfall leicht retten und zurück an die Arbeit gehen.

Es ist daher wichtig, nach Änderungen am Gerät auch die Backups zu aktualisieren, sodass man zu dem Punkt zurückkehren kann, an dem man zuvor gearbeitet hat, bevor eine Malware etwas verändert hat oder sonstige Probleme mit dem Gerät auftraten und Daten- oder Leistungsverluste verursachten.

Wenn Sie von jedem wichtigen Dokument oder Projekt die vorherige Version besitzen, können Sie Frustration und Pannen vermeiden. Besonders nützlich sind sie, wenn Malware wie aus dem Nichts auftaucht. Verwenden Sie Data Recovery Pro für die Systemwiederherstellung.