Wacatac Trojan entfernen (viren) - aktualisiert 2022

Anleitung für die Entfernung von Wacatac Trojan

Was ist Wacatac Trojan?

Warnung vor Wacatac Malware kann ernstes Sicherheitsproblem oder ein Fehlalarm sein

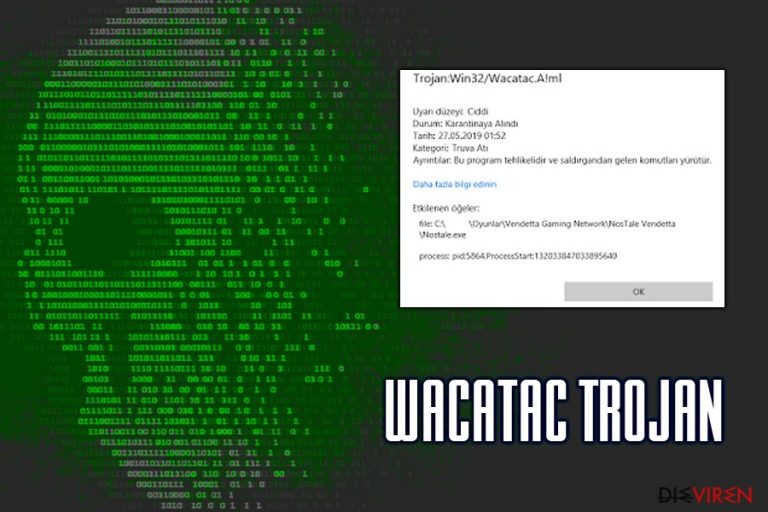

Wacatac Trojan ist eine Bedrohung, die das System erheblich beeinträchtigen kann. Es handelt sich hierbei um einen Trojaner, der die Sicherheit des Rechners gefährdet und zu schwerwiegenden Infektionen führen kann. Sobald die Malware sich im System befindet, führt sie eine Vielzahl von Systemänderungen durch und beginnt sofort mit ihren bösartigen Aktivitäten.

Die Erkennung dieser Malware ist als Trojan:Win32/Wacatac bekannt. Der Trojaner gelangt hauptsächlich über Spammail-Anhänge mit dem Namen „DHL Shipment Notification 3300777400-Delivery for 10 July 2019_pdf.gz“ oder ähnlichem auf den Rechner. Man kann sich jedoch auch infizieren, wenn man raubkopierte Software herunterlädt oder bösartige Webseiten besucht, die Drive-by-Downloads beherbergen. Trojaner verbreiten sich sehr leicht über bösartige Seiten und betrügerische Links und betrügerische Webseiten.

Diese spezielle Malware wurde mit verschiedenen Funktionen entwickelt und kann große Probleme verursachen und zu Schäden führen. Der Wacatac-Trojaner kann Details wie Kennwörter, Benutzernamen, Bankdaten und andere persönlich identifizierbare Informationen und Daten sammeln, die möglicherweise in späteren Betrugsversuchen Anwendung finden.

Der Trojaner scheint sich in 2022 mit einer neuen Welle zu verbreiten, da mehrere Kampagnen und Muster von Forschern entdeckt wurden. Er zeigt nach wie vor Funktionen zur Ketteninfektion und infiltriert Rechner, um Malware wie Ransomware und Krypto-Miner zu verbreiten.

Möglicherweise sind nicht einmal Symptome der Infektion bemerkbar. Wenn aber die Bezeichnung Wacatac auf dem Bildschirm erscheint, weil der Computer fragwürdige Aktivitäten erkennt, ist es besser, zu reagieren. Führen Sie in diesem Fall sofort eine Anti-Malware aus, um alle Infektionen zu beseitigen und den Eindringling vollständig zu beenden, um weitere Schäden auf dem Computer zu verhindern.

Wacatac im Überblick

Diese Art von Malware kann extrem gefährlich sein – sie kann persönliche Daten abfangen (Anmeldeinformationen, Bankdaten usw.) und andere Malware verbreiten (Ransomware, Kryptominer, Rootkits, RATs und andere gefährliche Infektionen). Das Schlimmste daran ist die Tatsache, dass die Prozesse völlig still ablaufen und die Malware hauptsächlich im Hintergrund arbeitet. Außerdem können die infizierten Rechner in ein Botnetz eingebunden werden und anschließend in DDoS-Angriffe involviert sein.

Sie müssen den Rechner, auf dem die Warnung erscheint, gründlich überprüfen. Es ist möglich, dass die Erkennung ein Fehlalarm ist, so dass Sie keine Infektion beseitigen müssen. Lesen Sie den Artikel weiter, informieren Sie sich über mögliche Symptome und stellen Sie sicher, dass Sie den Computer mit einer vertrauenswürdigen Anti-Malware von allen Bedrohungen befreien.

| Name | Wacatac |

| Typ | Trojaner, Spyware |

| Verwandte Dateien | DHL Shipment Notification 3300777400-Delivery for 10 July 2019_pdf.gz, Unimpartial.exe |

| Verwandte Prozesse | biddulphia9 |

| Infektion durch | Spammail-Anhänge, aber auch andere gängige Methoden, die von Hackern verwendet werden |

| Verbreitung | Typischerweise über Spammails mit schädlichen Anhängen, Fake-Software und gecrackte Videospiele |

| Risiken | Infizierung mit weiterer Malware, Geldverlust, Identitätsdiebstahl |

| Symptome | Selten. In manchen Fällen bemerken manche eine hohe Ressourcen-Auslastung, abstürzende Programme oder unbekannte Prozesse im Hintergrund |

| Entfernung | Verwenden Sie eine bewährte Anti-Malware, um alle Bedrohungen zu identifizieren |

| Reparatur | Wenn der Trojaner für eine Weile ausgeführt wird, kann er die Leistung, Funktionen und Systemdateien beeinträchtigen, mit FortectIntego können Sie die Virenschäden finden und reparieren |

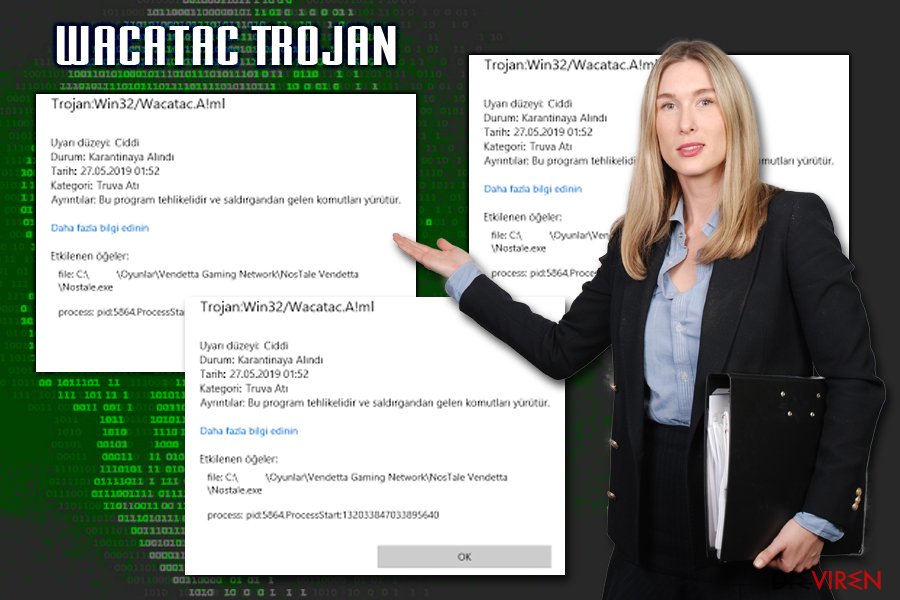

Was bedeutet die Erkennung von Trojan.Script.Wacatac.B.ml?

Bei der Erkennung dieses Trojaners könnte es sich um eine sehr gefährliche Bedrohung oder um einen Fehlalarm handeln. Betroffene berichteten, dass Microsoft Defender nämlich auch legitime Installationsprogramme wie Thaiphoon Burner und das Videospiel Soulash als diese Bedrohung anzeigt. Wenn dies bei Ihnen der Fall ist, können Sie die legitime Datei zur Ausschlussliste hinzufügen. Andernfalls sollten Sie äußerst besorgt sein, dass es sich bei der Erkennung nicht um einen Fehlalarm handelt – Entfernen Sie den Wacatac-Trojaner dann so schnell wie möglich.

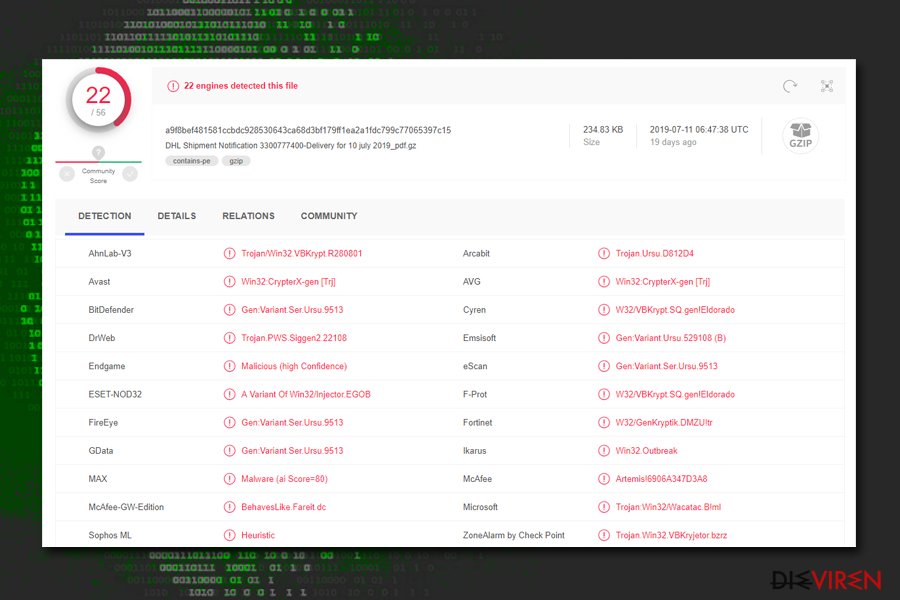

Woher wissen Sie also, ob die Virenerkennung berechtigt ist und Sie es tatsächlich mit einem Trojaner zu tun haben? Der beste Weg, um zu überprüfen, ob es sich bei der Warnung tatsächlich um einen Fehlalarm handelt, ist das Hochladen des Virus in Quellen wie Virus Total. Wenn es sich um eine echte Infektion handelt, können Sie Erkennungen von anderen Anbietern sehen, wie z.B.:

- Win32:CrypterX-gen [Trj]

- A Variant Of Win32/Injector.EGOB

- Artemis!6906A347D3A8

- Gen:Variant.Ursu.529108 (B)

- Gen:Variant.Ser.Ursu.9513

- Trojan.Win32.VBKryjetor.bzrz, etc.

Leider ist das die einzige Möglichkeit, wie Sie feststellen können, ob Sie mit dem Trojaner Wacatac infiziert sind. In den meisten Fällen ist eine echte Infektion so programmiert, dass sie ihre bösartigen Aktivitäten im Hintergrund verbirgt, was bedeutet, dass es keine Infektionssymptome gibt.

Was verursacht die Infektion?

Wenn der Trojaner:Win32/Wacatac andere Parasiten eingeschleust hat, kommt es wahrscheinlich zu häufigen Programmabstürzen, einem langsamen Betrieb des Geräts, Bluescreens, einer erhöhten Anzahl an Werbung beim Internetsurfen, sowie einem Auftauchen von neuen Programmen oder Dateien, die Sie noch nie gesehen haben.

Leider kann eine Infektion mit Malware, einschließlich dieses Trojaners, schwerwiegende Folgen haben, darunter Geldverlust, Installation weiterer Malware, Beeinträchtigung der Kreditwürdigkeit oder sogar Identitätsdiebstahl/-betrug. Stille Infektionen werden oft als Hilfsmittel für weitere Malware genutzt.

Sie sollten daher immer sicherstellen, dass Ihr Computer virenfrei ist, indem Sie eine seriöse Anti-Malware mit Echtzeitschutz verwenden. Eine vollständige Entfernung von Viren können Sie mit Sicherheitstools wie Malwarebytes, SpyHunter 5Combo Cleaner und anderen seriösen Anbietern bewerkstelligen.

Die gängigsten Methoden zur Verbreitung von Malware – schädliche Anhänge in E-Mails

Ersteller von Malware sind kluge Leute, die ihre Fähigkeiten für bösartige Zwecke einsetzen und daher in der Regel auch eine Vielzahl ausgeklügelter Methoden nutzen, um die bösartige Nutzlast an Tausende zu übermitteln. Einige weitbekannte Methoden sind bspw. Exploit-Kits, Web-Injects und Brute-Force-Angriffe.

Die wohl bekannteste Methode zur Verbreitung von Malware sind jedoch Spammail-Anhänge. Von Trojanern bis hin zu Ransomware – die verschleierten Dateien, die an Phishing-E-Mails angehängt werden, können die bösartigsten Viren enthalten. In den meisten Fällen kommt die Nachricht von einem scheinbar bekannten Unternehmen wie DHL, Amazon oder der Bank of America. Hier ein Beispiel:

Track DHL Express Shipment

Dear Customer,

Your email address was found on package with unclear delivery address as per DHL policy, we will not fail to return the package if it remain unclaimed within the next 48 hours.

Kindly review the receipt and make necessary steps if the package belongs to you to avoid loss of property.

Please Click and Download attached receipt to review the package details.Best Regards,

DHL TEAM

Copyright 2019

Es ist offensichtlich, dass die E-Mail nicht von dem echten DHL-Versandunternehmen stammt. Dennoch kann man sich leicht vorstellen, dass viele Menschen tatsächlich auf ein Paket dieses Versandunternehmens warten und auf den Trick hereinfallen und den bösartigen Anhang herunterladen.

Öffnen Sie daher niemals verdächtige Spammail-Anhänge. Wenn Sie Zweifel haben, ob die Datei legitim ist, sollten Sie sie immer mit Tools wie Virus Total scannen, bevor Sie sie öffnen.

Prüfen Sie vor dem Entfernen von Wacatac, den Computer auf Viren und Fehlalarme

Bevor Sie den Trojaner von Ihrem Computer entfernen, müssen Sie sicherstellen, dass es sich nicht um einen Fehlalarm handelt. Wie bereits erwähnt, sollten Sie die Datei mit verschiedenen Sicherheitsprogrammen scannen oder Tools wie Virus Total in Anspruch nehmen. Sobald Sie sich sicher sind, dass der Trojaner tatsächlich bösartig ist, sollten Sie ihn sofort entfernen.

Die Entfernung des Trojaners Wacatac kann zwar manuell durchgeführt werden, ist aber für normale Benutzer kaum zu empfehlen. Trojaner sind schwerwiegende Infektionen, die das Windows-Betriebssystem bearbeiten und seine wichtigsten Bereiche beeinträchtigen. Verwenden Sie daher stattdessen eine Anti-Malware, die den Virus für Sie beseitigt und auch die normalen Systemfunktionen wiederherstellt.

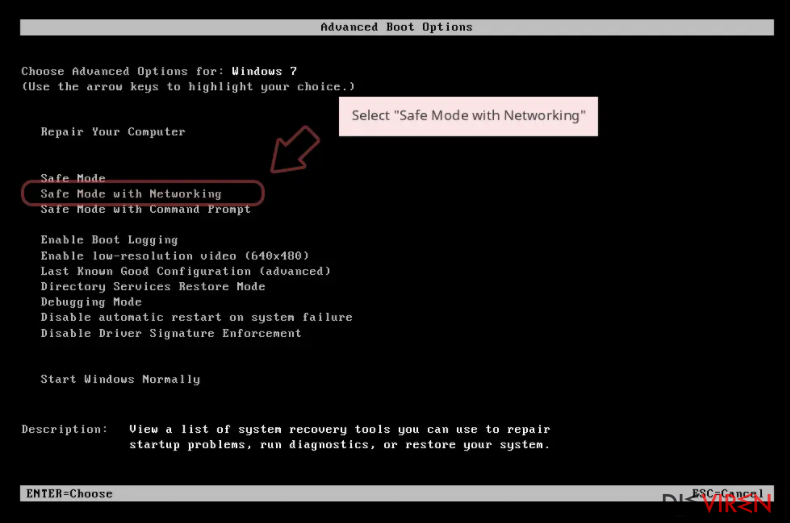

Beachten Sie, dass der Virus möglicherweise die Sicherheitssoftware außer Betrieb setzt oder seine Entfernung verhindert. Wenn dies der Fall ist, sollten Sie den Abgesicherten Modus mit Netzwerktreibern aufrufen, wie unten erklärt. Dieser Modus ist zu empfehlen, sobald die Warnungen erscheinen, um ernsthafte Schäden zu vermeiden.

Anleitung für die manuelle Entfernung von Wacatac Trojan

Malware: Greifen Sie auf den abgesicherten Modus zu und scannen Sie den PC mit einer Anti-Malware

Wenn die Malware Ihr Antivirenprogramm im normalen Modus blockiert, rufen Sie den abgesicherten Modus auf und führen Sie dort eine vollständige Überprüfung des Systems durch.

Windows 7 / Vista / XP

- Klicken Sie auf Start > Herunterfahren > Neu starten > OK.

- Wenn der Computer aktiv wird, drücken Sie die Taste F8 (oder F2, F12, Entf usw. – abhängend vom Modell des Motherboards), bis Sie das Fenster namens Erweiterte Startoptionen sehen.

- Wählen Sie aus der Liste Abgesicherter Modus mit Netzwerktreibern aus.

Windows 10 / Windows 8

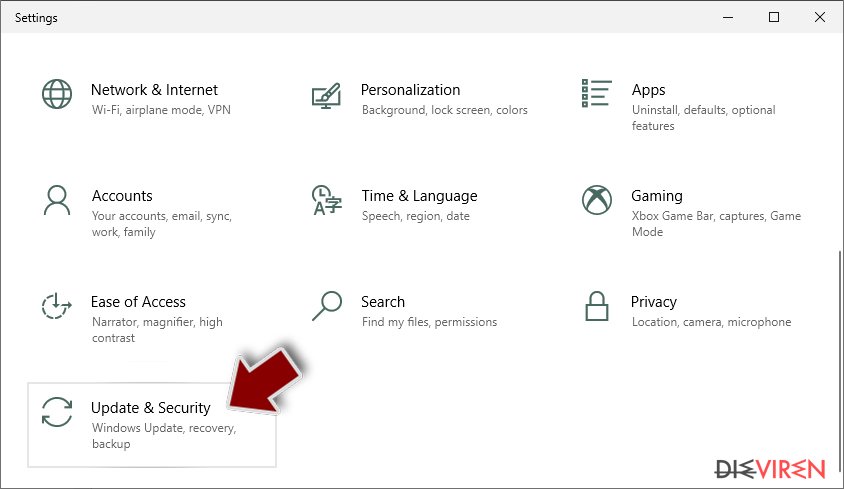

- Klicken Sie mit der rechten Maustaste auf Start und wählen Sie Einstellungen.

- Wählen Sie Update und Sicherheit.

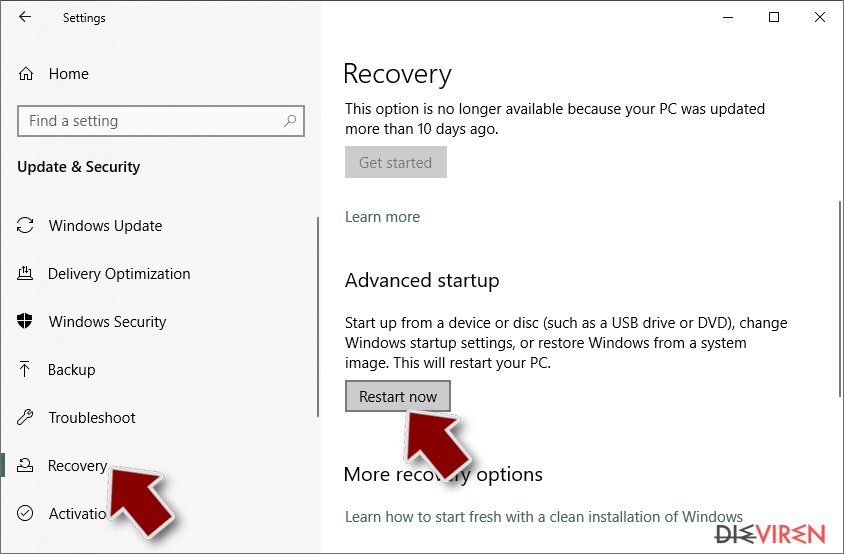

- Klicken Sie im linken Bereich des Fensters auf Wiederherstellung.

- Scrollen Sie nun ggf. nach unten bis Sie den Abschnitt Erweiterter Start sehen.

- Klicken Sie auf Jetzt neu starten.

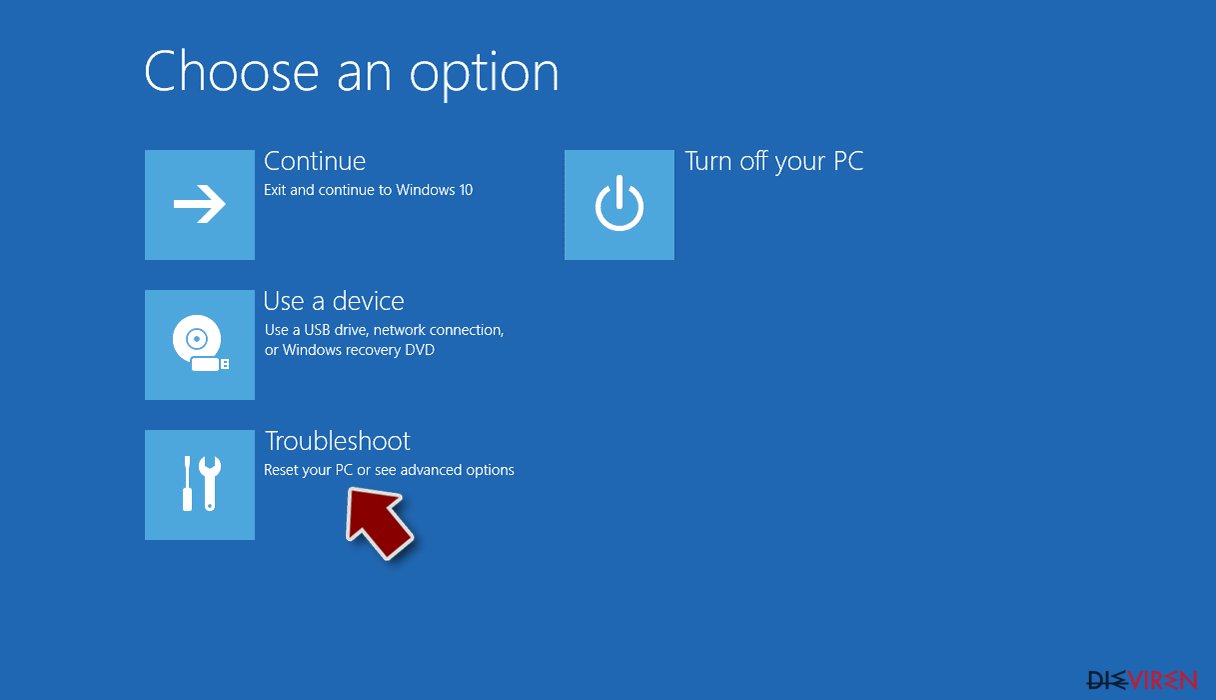

- Wählen Sie Problembehandlung.

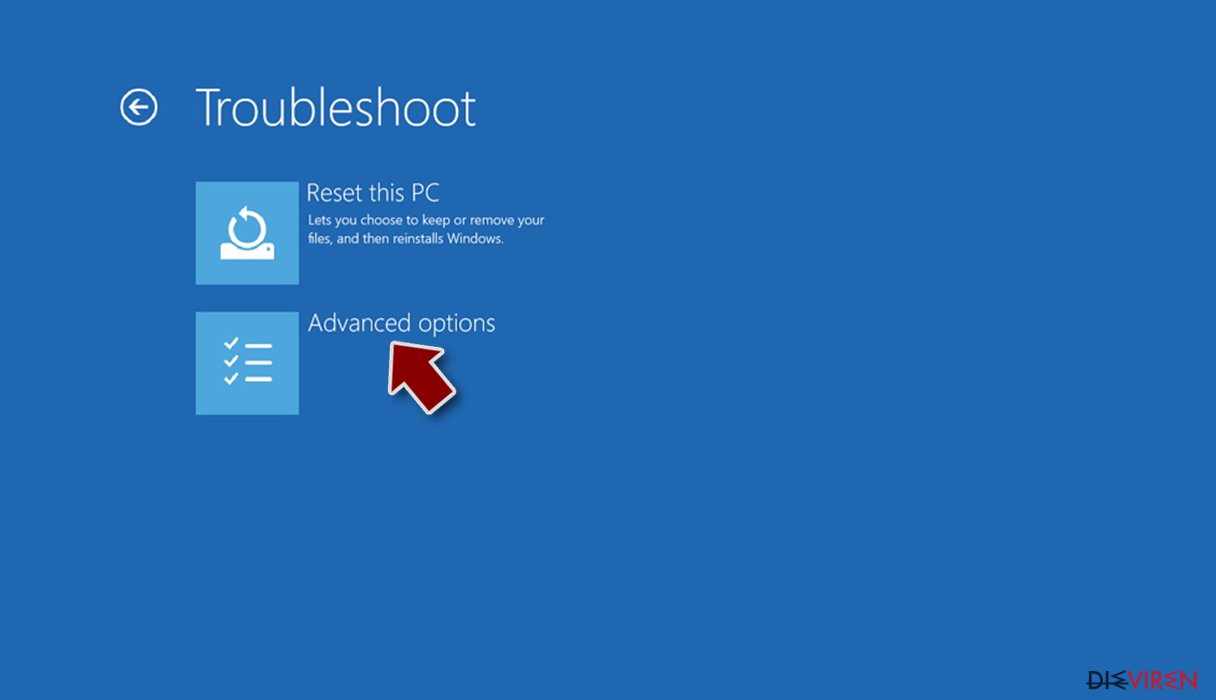

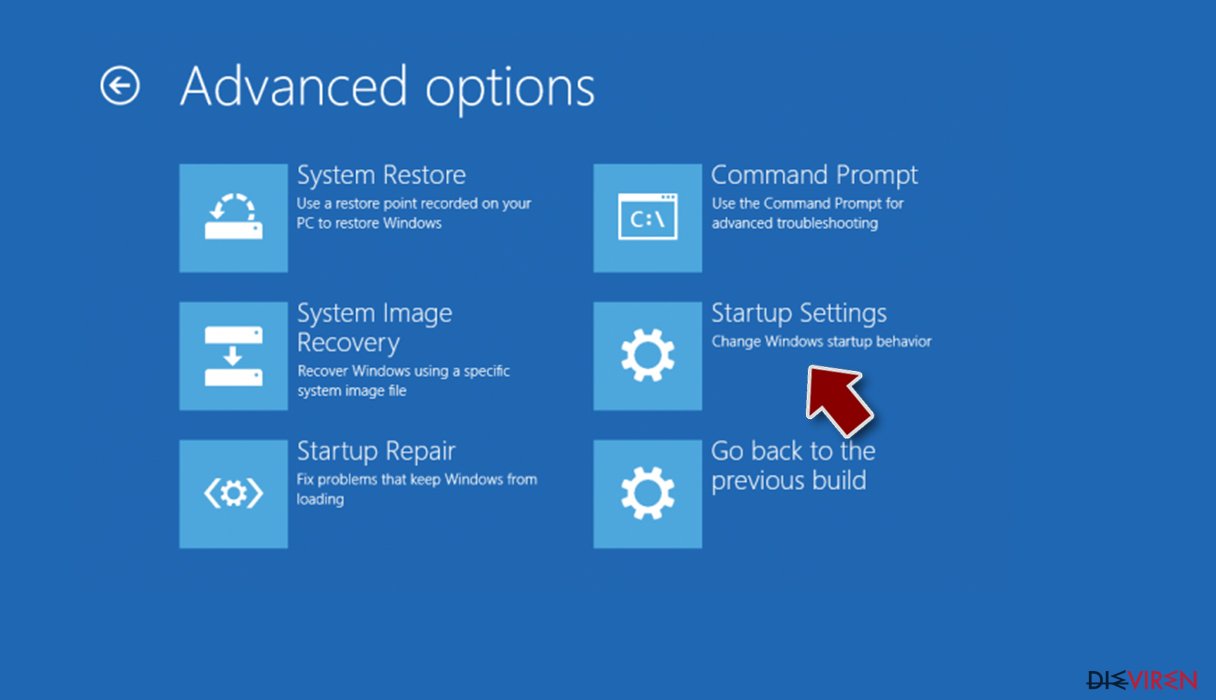

- Gehen Sie zu Erweiterte Optionen.

- Navigieren Sie zu den Starteinstellungen.

- Klicken Sie auf Neu starten.

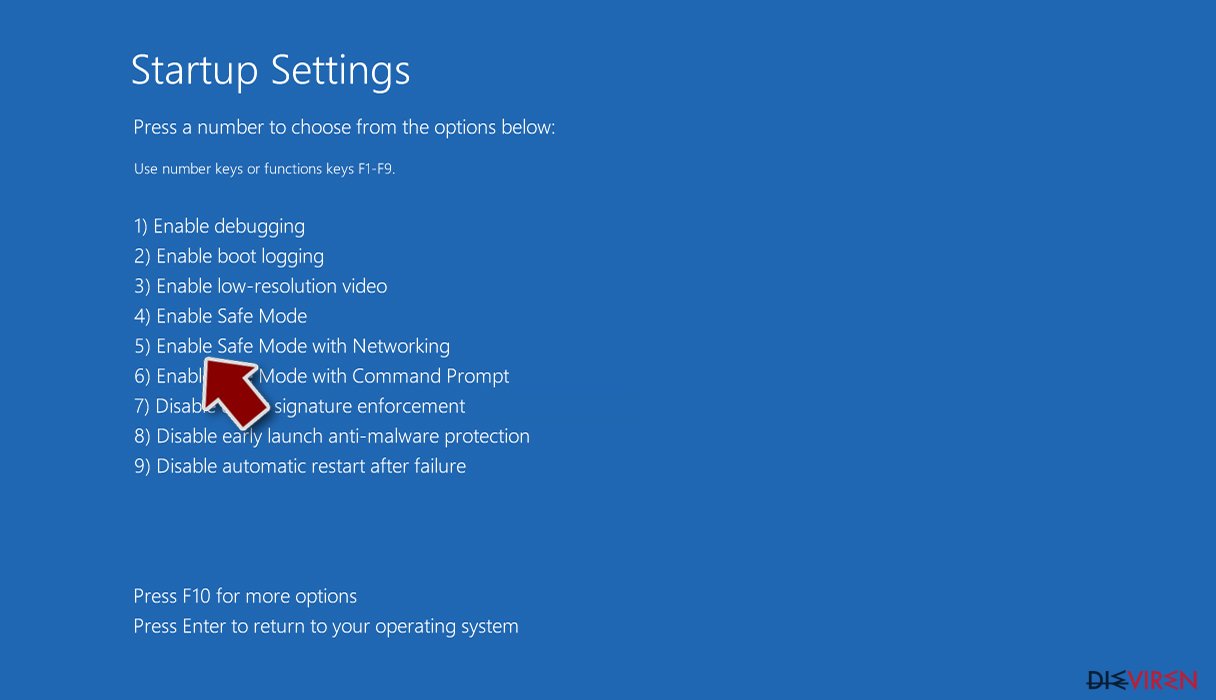

- Drücken Sie auf die Taste 5 oder klicken Sie auf 5) Abgesicherten Modus mit Netzwerktreibern aktivieren

Sobald Sie den abgesicherten Modus erreicht haben, starten Sie SpyHunter 5Combo Cleaner, Malwarebytes oder ein anderes bewährtes Antivirenprogramm, aktualisieren Sie es mit den neuesten Definitionen und führen Sie einen vollständigen Systemscan durch, um die Malware und alle ihre bösartigen Komponenten zu beseitigen.

Ransomware: Prüfen Sie das System mit Anti-Malware

Wenn Sie einer Ransomware zum Opfer gefallen sind, sollten Sie für ihre Entfernung eine Anti-Malware einsetzen. Es gibt Ransomware, die sich selbst zerstören kann, nachdem sie die Verschlüsselung der Dateien abgeschlossen hat, aber auch in diesen Fällen könnte die Malware verschiedene Module zum Datendiebstahl hinterlassen oder in Verbindung mit anderen bösartigen Programmen auf dem Gerät Arbeit verrichten.

SpyHunter 5Combo Cleaner kann alle auf dem System versteckten Ransomware-bezogenen Dateien, zusätzliche Module und andere Viren erkennen und beseitigen. Das AntiVirus ist sehr leicht zu bedienen und erfordert keine IT-Kenntnisse, um eine erfolgreiche Entfernung von Wacatac Trojan durchzuführen.

Ransomware: Beschädigte Systemkomponenten reparieren

Sobald ein Computer mit einer Malware wie Ransomware infiziert ist, verursacht sie wichtige Änderungen auf dem System. Die Ransomware kann z.B. die Registrierungsdatenbank in Windows verändern, wichtige Boot- und andere Bereiche beschädigen, DLL-Dateien löschen oder beschädigen und vieles mehr. Wurde eine Systemdatei von einer Malware beschädigt, kann auch ein Antivirenprogramm sie nicht reparieren und lässt sie so, wie sie ist. Infolgedessen kann es zu Problemen bzgl. der Leistung, Stabilität und Verwendbarkeit kommen, bis zu dem Punkt, an dem eine vollständige Neuinstallation von Windows erforderlich ist.

Wir empfehlen daher die einzigartige und patentierte Technologie von FortectIntego in Anspruch zu nehmen. Das Programm kann im Falle einer Infektion nicht nur Virenschäden beheben, sondern ist dank mehrerer verwendeter Engines auch in der Lage bereits in das System eingedrungene Malware zu entfernen. Zudem kann die Anwendung verschiedene Windows-bezogene Probleme beheben, die nicht durch Malware-Infektionen verursacht werden, z.B. Bluescreens, Hängenbleiben des PCs, Fehler in der Registrierungsdatenbank, beschädigte DLLs usw.

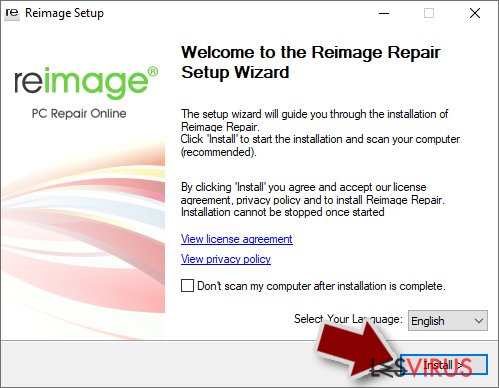

- Laden Sie die Anwendung herunter, indem Sie auf den Link oben klicken

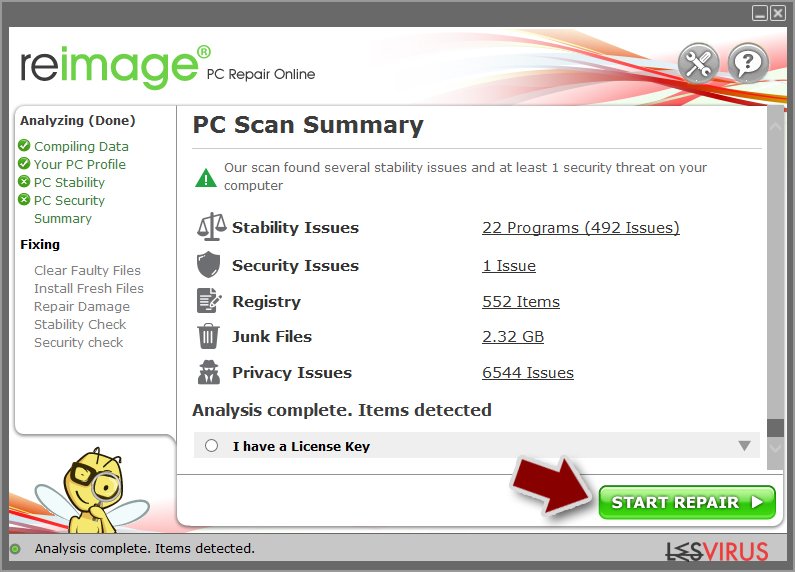

- Klicken Sie auf ReimageRepair.exe

- Bestätigen Sie in der Benutzerkontensteuerung mit Ja

- Klicken Sie auf Installieren und warten Sie, bis der Installationsprozess abgeschlossen ist

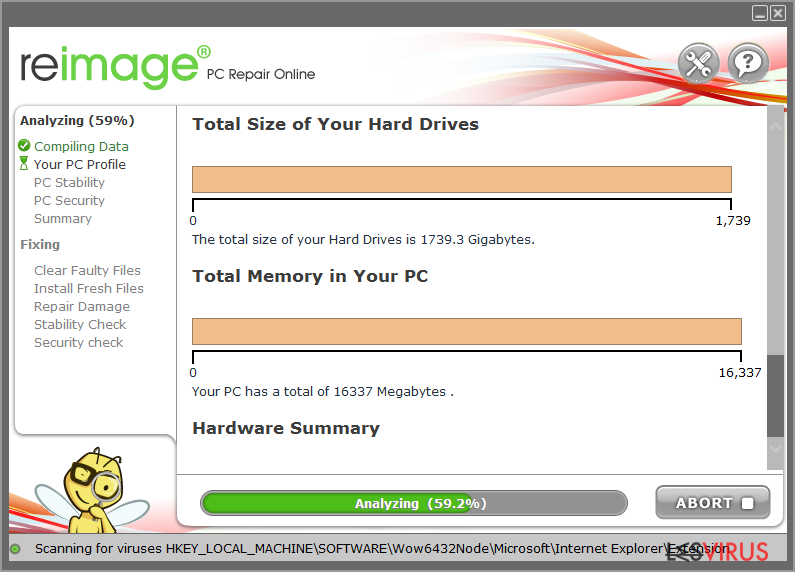

- Die Analyse Ihres Rechners beginnt sofort

- Sobald die Analyse abgeschlossen ist, prüfen Sie das Resultat – die Ergebnisse werden in einer Zusammenfassung aufgelistet

- Sie können nun auf jedes einzelne Problem klicken und es manuell beheben

- Wenn Sie viele Probleme sehen, die Sie selbst nicht beheben können, empfehlen wir die Lizenz zu erwerben und die Probleme automatisch beheben zu lassen

Bei Gebrauch von FortectIntego müssen Sie sich zukünftig keine Sorgen mehr über Computerprobleme machen, da die meisten Probleme jederzeit durch einen vollständigen Systemscan zügig behoben werden können. Wichtiger noch: Sie können den mühsamen Prozess einer Neuinstallation von Windows vermeiden, wenn etwas aus dem einen oder anderen Grund schief geht.

Für Sie empfohlen

Wählen Sie den richtigen Webbrowser und sorgen Sie für mehr Sicherheit mit einem VPN

Online-Spionage hat in den letzten Jahren an Dynamik gewonnen und Internetnutzer interessieren sich immer mehr dafür, wie sie ihre Privatsphäre schützen können. Eines der grundlegenden Methoden, um für eine extra Schutzschicht zu sorgen, ist: Die Wahl eines privaten und sicheren Webbrowsers.

Es ist jedoch möglich, noch eine zusätzliche Schutzebene hinzuzufügen und ein völlig anonymes Surfen im Internet zu schaffen, und zwar mithilfe dem VPN Private Internet Access. Die Software leitet den Datenverkehr über verschiedene Server um, so dass Ihre IP-Adresse und geografischer Standort getarnt bleiben. Die Kombination aus einem sicheren Webbrowser und einem VPN für den privaten Internetzugang ermöglicht es im Internet zu surfen, ohne das Gefühl zu haben, von Kriminellen ausspioniert oder ins Visier genommen zu werden.

Sichern Sie Ihre Dateien für den Fall eines Malware-Angriffs

Softwareprobleme aufgrund Malware oder direkter Datenverlust dank Verschlüsselung können zu Geräteproblemen oder zu dauerhaften Schäden führen. Wenn man allerdings aktuelle Backups besitzt, kann man sich nach solch einem Vorfall leicht retten und zurück an die Arbeit gehen.

Es ist daher wichtig, nach Änderungen am Gerät auch die Backups zu aktualisieren, sodass man zu dem Punkt zurückkehren kann, an dem man zuvor gearbeitet hat, bevor eine Malware etwas verändert hat oder sonstige Probleme mit dem Gerät auftraten und Daten- oder Leistungsverluste verursachten.

Wenn Sie von jedem wichtigen Dokument oder Projekt die vorherige Version besitzen, können Sie Frustration und Pannen vermeiden. Besonders nützlich sind sie, wenn Malware wie aus dem Nichts auftaucht. Verwenden Sie Data Recovery Pro für die Systemwiederherstellung.