Virus Erebus entfernen (Entfernungsanweisungen) - aktualisiert März 2021

Anleitung für die Entfernung des Erebus-Virus

Was ist Erebus-Erpressersoftware?

Erpressungsprogramm Erebus hat mit Linux betriebene Server im Visier

Das Erpressungsprogramm Erebus ist ein schädliches Programm und beabsichtigt Linux-Systeme und insbesondere Server zu infizieren. Wie bei anderen Erpressungsprogrammen ist das Hauptziel so viele Geräte wie möglich zu infizieren und anschließend ein immenses Lösegeld zu verlangen. Die Anfangsversion des Erpressungsprogramms war nur auf Windows ausgerichtet, nutzte das Verschlüsselungsverfahren RSA-2048, markierte die Dateien mit der Endung .ecrypt und hinterließ zwei Dateien, die als Erpresserbrief dienten. Die Dateinamen hierfür lauteten YOUR_FILES_HAS_BEEN_ENCRYPTED.txt und YOUR_FILES_HAS_BEEN_ENCRYPTED.html. Darüber hinaus verwendete der Virus gehackte südkoreanische Webseiten als C&C-Server und konnte über 423 verschiedene Typen von Dateien verschlüsseln.

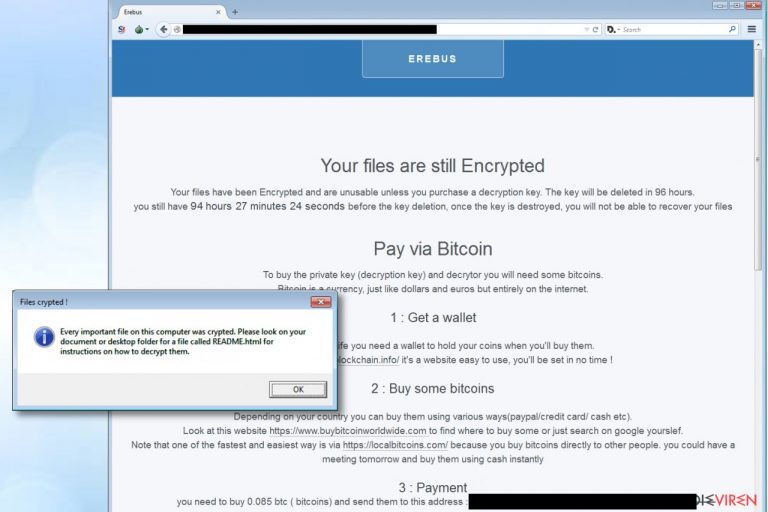

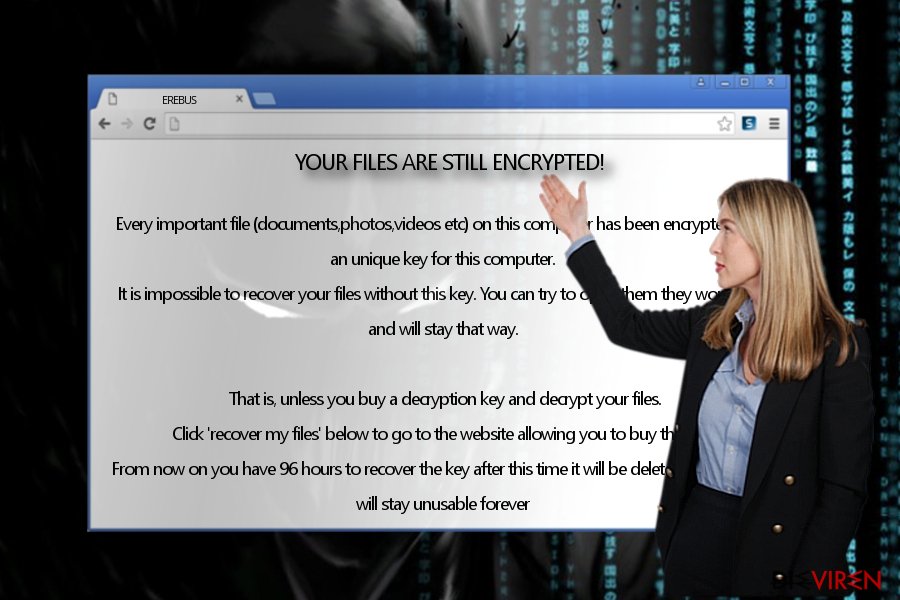

Die darauffolgende Version konnte die Benutzerkontensteuerung umgehen und sich hierdurch mit höheren Rechten starten. Der Virus drohte außerdem damit, dass wenn das Opfer nicht zu den Forderungen einwilligt und nicht 0,085 BTC innerhalb von 96 Stunden bezahlt, werden alle Dateien auf dem Computer gelöscht. Die verbesserte Version löschte zudem die Schattenkopien, um eine kostenfreie Wiederherstellung der Dateien zu verhindern. Obwohl man sich mit Sicherheitskopien der persönlichen Dateien auf externen Speichergeräten einen Großteil der Arbeit im Falle eines Angriffs ersparen kann, verspüren nicht viele Computernutzer das Bedürfnis solche Sicherheitskopien anzufertigen. Das Resultat ist dann, dass sie später um ihre verlorenen Dateien trauern und verzweifelt nach Datenwiederherstellungsmöglichkeiten suchen. Es spielt keine Rolle, ob man Windows, Mac OS oder Linux nutzt, man muss vorbeugende Maßnahmen ergreifen, um schädliche Angriffe abzuwehren. Wir empfehlen für die Entfernung von Erpressungsprogrammen eine Software wie FortectIntego oder SpyHunter 5Combo Cleaner zu verwenden. Für die Entfernung von Erebus in Linux ist eine mit Linux kompatible Software notwendig.

Update Februar 2017: Erebus-Virus verbessert, verlangt geringeres Lösegeld

Cybersicherheitsexperten haben im Februar eine neue Version vom Erebus-Virus entdeckt. Sie verschlüsselt die anvisierten Dateien mit AES und modifiziert dann die Dateiendung, indem sie sie um 23 Stellen im Alphabet rotiert. Anschließend speichert der Virus die Datei README.html auf dem Desktop. In dieser Datei findet man die Anweisungen für die Wiederherstellung der Dateien. Wie bei dieser Art von Virus üblich, drängt Erebus seine Opfer dazu das Lösegeld innerhalb von 96 Stunden zu bezahlen. Hacker tendieren dazu für die Kontaktaufnahme von „Einweg-E-Mail-Adressen“ Gebrauch zu machen. Es gibt jedoch nicht genug Informationen darüber, ob die Cyberkriminellen antworten und die Dateien freilassen. Wenn Sie Erebus ebenfalls zum Opfer gefallen sind, sollten Sie sich lieber auf die Entfernung des Erpressungsprogramms konzentrieren.

Die Version umgeht immer noch die Benutzerkontensteuerung von Windows bzw. deaktiviert die Funktion, die vor der Installation eines neuen Programms das Dialogfenster aufruft. Erebus verhindert folglich, dass Opfer die Infizierung selbstständig aufhalten können. Darüber hinaus modifiziert der Virus die Einträge in der Registrierungsdatenbank, um seine Funktionsweise zu beschleunigen. Das Erpressungsprogramm startet die Datei eventvwr.msc, welche dann eventvwr.msc öffnet. Der EventViewer ist später nicht mehr mit mmc.exe (Microsoft Management Console) verknüpft und öffnet eine zufällig betitelte EXE-Datei des Virus. Da der EventViewer in einem höheren Modus ausgeführt wird, wird die Virendatei ebenfalls mit ähnlichen Berechtigungen ausgeführt.

Erebus verbindet sich im Anschluss mit http://ipecho.net/plain und http://ipinfo.io/, um den geografischen Standort des Computernutzers zu identifizieren. Zudem baut es später eine Verbindung zum Tor-Netzwerk auf und verbindet sich mit seinen C&C-Servern.

Das Erpressungsprogramm ist nicht zu unterschätzen. Es löscht die Schattenkopien, wodurch die Chancen auf eine Wiederherstellung der Daten gering sind. Zurzeit wird lediglich ein relativ kleiner Betrag als Lösegeld verlangt – 0,085 BTC (~200 Euro). Zuletzt wird noch eine zusätzliche Nachricht eingeblendet, worin über die Infizierung mit Erebus informiert wird.

Files crypted!

Every important file on this computer was crypted. Please look on your documents or desktop folder for a file called README.html for instructions on how to decrypt them.

Update Juni 2017: Südkoreanische Webhosting-Firma von Erebus betroffen

Die Schadsoftware hat in Südkorea erfolgreich die Webhosting-Firma Nayana infiziert, wodurch sie tausende von Webseiten kompromittiert hat. Der Angriff betraf über hunderte von Linux-Servern und scheint den Cyberkriminellen den Anlass dazu gegeben zu haben ein enormes Lösegeld in Höhe von 10 Bitcoins zu fordern, was zurzeit fast 25.000 Euro entspricht. Die Angreifer haben später realisiert, dass die Summe zu hoch angesetzt wurde und sie auf 5,4 Bitcoins heruntergestuft (etwas über 13.000 Euro).

Das Erpressungsprogramm sperrte Datenbanken, Bilder und Videos. Die Firma hat auf ihrer offiziellen Webseite verkündet, dass sie die Unannehmlichkeiten bedauern und der Fall von der Rechtsabteilung untersucht wird. In der Zwischenzeit geben die Mitarbeiter von Nayana alles, um die Fragen von den Kunden zu beantworten und sie mit Back-up-Dateien zu versorgen. Die Firma verhandelt derzeit noch mit den Cyberkriminellen über das Lösegeld.

Die Meldungen auf der offiziellen Firmenseite deuten darauf hin, dass die Cyberkriminellen einen hohen Rabatt gewährt haben. Eine der Nachrichten enthält einen Ausschnitt der Cyberkriminellen, worin ein Lösegeld von 550 BTC gefordert wird. Die Erpresser haben sogar vorgerechnet, dass Nayana die Summe bezahlen kann.

Verbreitungsmaschen

Im Vergleich zu anderen Erpressungsprogrammen konzentriert sich Erebus auf Malvertising, um seine Angriffe durchzuführen. Insbesondere arbeitet es mit Anzeigen, die normalerweise leichtfertig angeklickt werden. Das Opfer wird daraufhin zu einer Domain weitergeleitet, die mit dem Exploit-Kit RIG infiziert ist. Wenn das Opfer sich auf solch einer Webseite wiederfindet, ist der Computer in Sekundenschnelle mit Erebus infiziert. Um eine Cyberattacke zu verhindern oder zumindest das Risiko zu minimieren, sollte man ein anständiges Sicherheitsprogramm installieren und ihm die virtuellen Bedrohungen überlassen. Solche Programme sind auch im Erkennen von Trojanern und kleineren Bedrohungen (Hijackern) hilfreich.

Erebus-Virus entfernen

Für eine erfolgreiche Entfernung von Erebus, ist ein Schadsoftware-Entferner notwendig. Wir können hierfür FortectIntego oder Malwarebytes empfehlen. Beachten Sie aber, dass die Anwendungen zuerst aktualisiert werden müssen, damit sie alle Komponenten und Registrierungsschlüssel der Bedrohung erkennen können. Nach der Entfernung können Sie sich der Datenwiederherstellung widmen. Zu guter Letzt möchten wir für die Zukunft anraten bei Spammails vorsichtig zu sein, da sie häufig datenverschlüsselnde Bedrohungen übertragen. Zudem lässt sich das Risiko auf eine Infizierung mit Erebus oder anderen Kryptoviren verringern, indem man Software auf dem Computer aktuell hält und bedacht im Internet surft.

Anleitung für die manuelle Entfernung des Erebus-Virus

Ransomware: Entfernung der Ransomware über den abgesicherten Modus

Manche datenverschlüsselnde Bedrohungen sind dafür bekannt den Bildschirm zu sperren oder andere wichtige Systemfunktionen zu unterbinden. Es ist wahrscheinlich, dass die derzeitige Bedrohung ebenfalls dazugehört. Hierdurch können bei der Entfernung Probleme auftreten. Die folgende Anleitung hilft Windows-Nutzern dabei wieder Zugriff zu bekommen.

Wichtig! →Die Anleitung zur manuellen Entfernung von Ransomware ist für Computerlaien möglicherweise zu kompliziert. Für die korrekte Ausführung sind fortgeschrittene IT-Kenntnisse erforderlich, da durch das Löschen oder Beschädigen von wichtigen Systemdateien, Windows nicht mehr korrekt arbeitet. Darüber hinaus kann die manuelle Entfernung Stunden in Anspruch nehmen, bis sie abgeschlossen ist. Wir raten daher dringend zur oben beschriebenen automatischen Methode.

Schritt 1. Greifen Sie auf den abgesicherten Modus mit Netzwerktreibern zu

Die manuelle Entfernung von Malware sollte am besten über den abgesicherten Modus erfolgen.

Windows 7 / Vista / XP

- Klicken Sie auf Start > Herunterfahren > Neu starten > OK.

- Wenn der Computer aktiv wird, drücken Sie mehrmals die Taste F8, bis Sie das Fenster Erweiterte Startoptionen sehen. (Wenn das nicht funktioniert, versuchen Sie F2, F12, Entf, etc., abhängig vom Modell des Motherboards.)

- Wählen Sie aus der Liste Abgesicherter Modus mit Netzwerktreibern aus.

Windows 10 / Windows 8

- Klicken Sie mit der rechten Maustaste auf Start und wählen Sie Einstellungen.

- Scrollen Sie nach unten und wählen Sie Update und Sicherheit.

- Wählen Sie im linken Bereich des Fensters Wiederherstellung.

- Scrollen Sie nun nach unten zum Abschnitt Erweiterter Start.

- Klicken Sie auf Jetzt neu starten.

- Wählen Sie Problembehandlung.

- Gehen Sie zu Erweiterte Optionen.

- Wählen Sie Starteinstellungen.

- Klicken Sie auf Neu starten.

- Drücken Sie nun auf 5 oder klicken Sie auf 5) Abgesicherten Modus mit Netzwerktreibern aktivieren.

Schritt 2. Beenden Sie verdächtige Prozesse

Der Task-Manager ist ein nützliches Tool, das alle im Hintergrund laufenden Prozesse anzeigt. Gehört einer der Prozesse zu einer Malware, müssen Sie ihn beenden:

- Drücken Sie auf Ihrer Tastatur auf Strg + Umschalt + Esc, um den Task-Manager zu öffnen.

- Klicken Sie auf Mehr Details.

- Scrollen Sie nach unten zum Abschnitt Hintergrundprozesse und suchen Sie nach verdächtige Einträge.

- Klicken Sie den verdächtigen Prozess mit der rechten Maustaste an und wählen Sie Dateipfad öffnen.

- Gehen Sie zurück zu dem Prozess, klicken Sie ihn mit der rechten Maustaste an und wählen Sie Task beenden.

- Löschen Sie den Inhalt des bösartigen Ordners.

Schritt 3. Prüfen Sie den Programmstart

- Drücken Sie auf Ihrer Tastatur auf Strg + Umschalt + Esc, um den Task-Manager zu öffnen.

- Gehen Sie zum Reiter Autostart.

- Klicken Sie mit der rechten Maustaste auf das verdächtige Programm und wählen Sie Deaktivieren.

Schritt 4. Löschen Sie die Dateien des Virus

Zu Malware gehörende Dateien können sich an beliebige Stellen auf dem Computer verstecken. Hier einige Anweisungen, die bei der Suche helfen können:

- Geben Sie Datenträgerbereinigung in der Windows-Suche ein und drücken Sie auf die Eingabetaste.

- Wählen Sie das zu bereinigende Laufwerk aus (C: ist normalerweise das Hauptlaufwerk und auch wahrscheinlich das Laufwerk, in dem sich bösartige Dateien befinden).

- Blättern Sie durch die Liste der zu löschenden Dateien und wählen Sie die folgenden aus:

Temporäre Internetdateien

Downloads

Papierkorb

Temporäre Dateien - Wählen Sie Systemdateien bereinigen.

- Des Weiteren empfiehlt es sich nach bösartigen Dateien in den folgenden Ordnern zu suchen (geben Sie jeden Eintrag in die Windows-Suche ein und drücken Sie die Eingabetaste):

%AppData%

%LocalAppData%

%ProgramData%

%WinDir%

Wenn Sie fertig sind, starten Sie den PC in den normalen Modus.

Entfernen Sie Erebus mit System Restore

Falls die automatische Entfernung nicht wie geplant funktioniert, können Sie folgende Methode ausprobieren.

-

Schritt 1: Starten Sie den Computer in den Modus Safe Mode with Command Prompt

Windows 7 / Vista / XP- Klicken Sie auf Start → Shutdown → Restart → OK.

- Sobald der Computer aktiv wird, sollten Sie anfangen mehrmals F8 zu drücken bis Sie das Fenster Advanced Boot Options sehen.

-

Wählen Sie Command Prompt von der Liste

Windows 10 / Windows 8- Drücken Sie im Windows-Anmeldebildschirm auf den Button Power. Halten Sie nun auf Ihrer Tastatur Shift gedrückt und klicken Sie auf Restart..

- Wählen Sie nun Troubleshoot → Advanced options → Startup Settings und drücken Sie zuletzt auf Restart.

-

Wählen Sie, sobald der Computer aktiv wird, im Fenster Startup Settings Enable Safe Mode with Command Prompt.

-

Schritt 2: Stellen Sie Ihre Systemdateien und -einstellungen wieder her.

-

Sobald das Fenster Command Prompt auftaucht, geben Sie cd restore ein und klicken Sie auf Enter.

-

Geben Sie nun rstrui.exe ein und drücken Sie erneut auf Enter..

-

Wenn ein neues Fenster auftaucht, klicken Sie auf Next und wählen Sie einen Wiederherstellungspunkt, der vor der Infiltrierung von Erebus liegt. Klicken Sie anschließend auf Next.

-

Klicken Sie nun auf Yes, um die Systemwiederherstellung zu starten.

-

Sobald das Fenster Command Prompt auftaucht, geben Sie cd restore ein und klicken Sie auf Enter.

Bonus: Wiederherstellung der Daten

Die oben aufgeführte Anleitung soll dabei helfen Erebus vom Computer zu entfernen. Für die Wiederherstellung der verschlüsselten Dateien empfehlen wir eine ausführliche Anleitung von den Sicherheitsexperten von dieviren.de zu nutzen.Bedauerlicherweise können in Linux gesperrte Dateien nur mithilfe von Back-ups wiederhergestellt werden. Wenn Sie keine angefertigt haben, sind die Dateien leider verloren.

Wenn Ihre Dateien von Erebus verschlüsselt worden sind, haben Sie für die Wiederherstellung mehrere Möglichkeiten:

Zurzeit stehen noch keine Erebus-Entschlüsselungsprogramme zur Verfügung

Als Letztes sollten Sie sich natürlich immer über den Schutz vor Crypto-Ransomware Gedanken machen. Um den Computer vor Erebus und anderer Ransomware zu schützen, sollten Sie eine bewährte Anti-Spyware, wie beispielsweise FortectIntego, SpyHunter 5Combo Cleaner oder Malwarebytes, nutzen.

Für Sie empfohlen

Wählen Sie den richtigen Webbrowser und sorgen Sie für mehr Sicherheit mit einem VPN

Online-Spionage hat in den letzten Jahren an Dynamik gewonnen und Internetnutzer interessieren sich immer mehr dafür, wie sie ihre Privatsphäre schützen können. Eines der grundlegenden Methoden, um für eine extra Schutzschicht zu sorgen, ist: Die Wahl eines privaten und sicheren Webbrowsers.

Es ist jedoch möglich, noch eine zusätzliche Schutzebene hinzuzufügen und ein völlig anonymes Surfen im Internet zu schaffen, und zwar mithilfe dem VPN Private Internet Access. Die Software leitet den Datenverkehr über verschiedene Server um, so dass Ihre IP-Adresse und geografischer Standort getarnt bleiben. Die Kombination aus einem sicheren Webbrowser und einem VPN für den privaten Internetzugang ermöglicht es im Internet zu surfen, ohne das Gefühl zu haben, von Kriminellen ausspioniert oder ins Visier genommen zu werden.

Sichern Sie Ihre Dateien für den Fall eines Malware-Angriffs

Softwareprobleme aufgrund Malware oder direkter Datenverlust dank Verschlüsselung können zu Geräteproblemen oder zu dauerhaften Schäden führen. Wenn man allerdings aktuelle Backups besitzt, kann man sich nach solch einem Vorfall leicht retten und zurück an die Arbeit gehen.

Es ist daher wichtig, nach Änderungen am Gerät auch die Backups zu aktualisieren, sodass man zu dem Punkt zurückkehren kann, an dem man zuvor gearbeitet hat, bevor eine Malware etwas verändert hat oder sonstige Probleme mit dem Gerät auftraten und Daten- oder Leistungsverluste verursachten.

Wenn Sie von jedem wichtigen Dokument oder Projekt die vorherige Version besitzen, können Sie Frustration und Pannen vermeiden. Besonders nützlich sind sie, wenn Malware wie aus dem Nichts auftaucht. Verwenden Sie Data Recovery Pro für die Systemwiederherstellung.