Js Miner entfernen (Entfernungsanleitung) - Kostenlose Instruktionen

Anleitung für die Entfernung von Js Miner

Was ist Js Miner?

JS Miner – ein legitimes Programm zum Minen von digitalen Währungen, das von Hackern missbraucht wird

JS Miner ist ein Krypto-Miner, der von Webseitenbesitzern verwendet werden kann, um mithilfe der Computerleistung der Besucher (CPU und GPU) Geld zu verdienen. Der Miner nutzt JavaScript-Code, um Monero zu minen, wenn Benutzer die gewünschte Webseite besuchen. Leider haben aber auch Übeltäter gelernt, wie man diese Miner missbrauchen kann und sie illegal in Webseiten einspeist, ohne die Nutzer darüber zu informieren. Dies kann großen Einfluss auf jedem, der mit einem Trojaner infiziert ist, haben – Verlangsamungen und Abstürze sind bspw. üblich, und die allgemeine Leistung sinkt drastisch. Von der Schadsoftware gibt es mehrere Versionen und alle verbreiten sich hauptsächlich über bösartige Webseiten.

| Überblick | |

| Name | JS Miner |

| Typ | Trojaner |

| Subtyp | Krypto-Miner |

| Varianten |

|

| Symptome | Hohe CPU- und GPU-Auslastung, PC ist langsam, friert ein oder stürzt ab |

| Verbreitung | Schädliche oder infizierte Webseiten, Spammails |

| Hauptgefahren | Hardware-Verschleiß, Infizierung mit weiterer Schadsoftware, Diebstahl von sensiblen Informationen |

| Entfernung | Installieren Sie FortectIntego oder SpyHunter 5Combo Cleaner und führen Sie einen vollständigen Systemscan aus |

Im Gegensatz zu rechtmäßigen Minern wird der JS:Miner-Virus bei jedem Start ausgeführt. Sobald die schädliche Nutzlast auf dem Zielcomputer losgelassen wird und Dateien in AppData, Temp, Windows und anderen Ordnern abgelegt wurden, führt der Virus Änderungen an einigen Einstellungen durch und beginnt ohne Erlaubnis, Aufgaben mit Administratorrechten zu planen. Die Entfernung von JS Miner ist zweifellos notwendig, da ein längerer Betrieb die Hardware zerstören kann.

Sobald sich die Schadsoftware in den Rechner eingenistet hat, kann sie folgende Symptome zeigen:

- Stark erhöhte CPU- und GPU-Auslastung (über 70%);

- Konstantes Einfrieren und/oder Abstürze;

- Software-Versagen;

- Geringe Rechnerleistung, etc.

Es ist wichtig, diese Symptome zu erkennen und sie nicht mit Hardware-Fehlfunktionen oder einem Altwerden des Computers zu verwechseln. Scannen Sie im Verdachtsfall den Computer mit FortectIntego, SpyHunter 5Combo Cleaner oder einer anderen seriösen Anti-Malware. Eine Anti-Malware kann sofort feststellen, ob der Computer infiziert ist.

Die Funktionsweise des Trojaners JS Miner

Cyberkriminelle sind hauptsächlich daran interessiert, so viele Computer wie möglich zu infizieren und alle infizierten Computer zu einem Mining-Pool zu vernetzen. Mit der Anzahl der betroffenen Computer steigt auch die Generierung der gewünschten Kryptowährung, was zu mehr Profit für die Hacker führt (mehrere Token landen in einem kürzeren Zeitrahmen in dasselbe Wallet).

In einigen Fällen kann der JS:Miner-Virus dateilos auf dem Computer arbeiten und stattdessen den Browser verwenden. Dies erhöht die Persistenz der Schadsoftware und ermöglicht ein automatisches Aktualisieren oder sogar das Erstellen von Kopien von sich selbst. Der Miner kann also weiterhin ausgeführt werden, selbst wenn man das Hauptprogramm vom JS Miner manuell löscht. Deshalb ist Sicherheitssoftware so wichtig – sie kann alle Komponenten erkennen, die sich tief im System verbergen.

Abgesehen vom Minen digitaler Währungen ist die Schadsoftware auch in der Lage, persönliche Daten (z.B. Zugangsdaten) zu stehlen, Tastenanschläge zu erfassen, System-, Netzwerk- und Softwareinformationen zu sammeln und sogar Screenshots vom Desktop zu machen. Sobald Sie etwas Verdächtiges bemerken, sollten Sie also JS:Miner entfernen. Schließlich könnte der Angreifer Ihr Geld oder sogar Ihre Identität stehlen und den Computer kaputt machen.

Die Varianten von JS Miner

Es gibt viele Varianten des Virus, aber die bekanntesten sind JS:Miner-C und JS/CoinMiner. Bisher haben Sicherheitsexperten folgende Typen entdeckt:

- JS:MINER-A

- JS:MINER-B

- JS:MINER-C

- JS:MINER-D

- JS:MINER-E

- JS:MINER-F

- JS:MINER-G

- JS:MINER-H

- JS:MINER-I

- JS/CoinMiner

Das Hauptziel all dieser Viren ist es, heimlich Kryptowährungen auf dem Rechner zu minen. Einige Varianten haben jedoch besondere Eigenschaften.

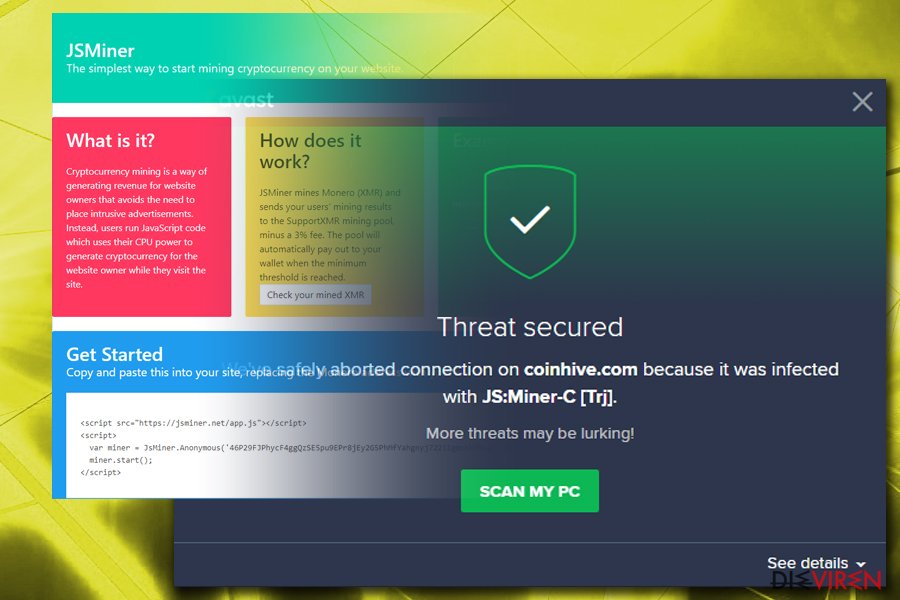

JSMiner-C

JSMiner-C ist der beliebteste Typ, der in die Geräte eingespeist wird. Die Schadsoftware nutzt die Grafikkarte und die CPU, um Kryptowährungen zu minen. Während der Ausführung laufen die Lüfter des PC auf Hochtouren und es kann extrem heiß werden. Leider ist es manchmal nicht möglich, die CPU-Auslastung zu ermitteln, da sie in allen Fällen im Task-Manager nicht angezeigt wird. Wir empfehlen daher Software von Drittanbietern (wie CPU-Z oder Core Temp) herunterzuladen und zu installieren, um die Auslastung der einzelnen Hardwarekomponenten zu überwachen.

JS/CoinMiner

Diese Version nutzt ebenfalls JavaScript, um die Geräte zu kontaminieren. JS/CoinMiner ist relativ ähnlich zu den anderen Varianten, mit der Ausnahme, dass es keine anderen Anzeichen und Symptome zeigt als eine erhöhte CPU- und GPU-Auslastung. JS/CoinMiner versucht, die Erkennung so lange wie möglich zu vermeiden und Kryptowährungen zu minen. Zusätzlich kann diese Variante es anderen Viren ermöglichen, unbemerkt in Computer einzudringen und sich tief im System zu verstecken. Die Lösung gegen diese Cyberbedrohung sind Anti-Malwares, wie es auch bei anderen Varianten der Fall ist.

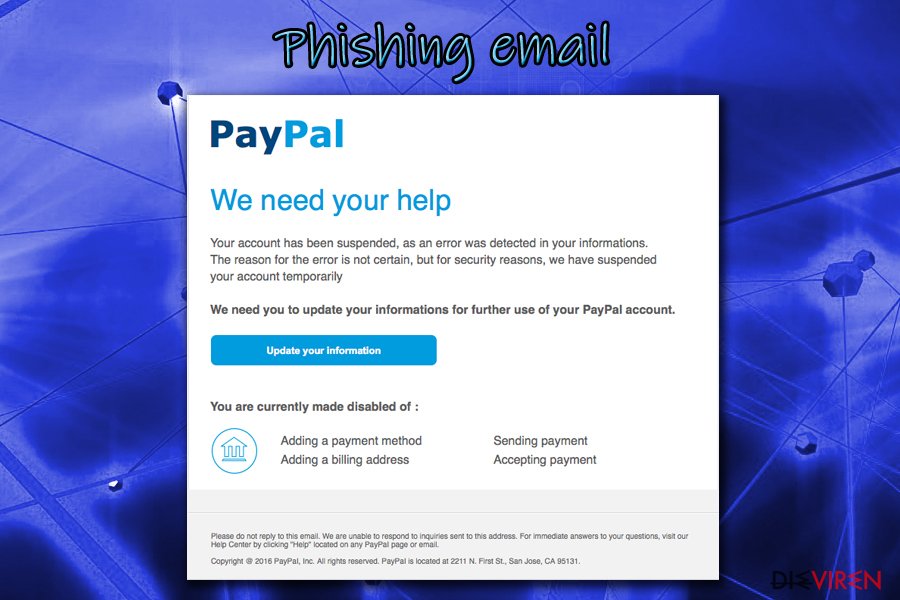

Wie sich Trojaner auf verschiedene Weise verbreiten

Trojaner sind eine heimtückische Art von Viren und haben mehrere Methoden für ihre Verbreitung. Einer der prominentesten ist verseuchte Spammailanhänge. Wenn Sie zu denjenigen gehören, die jede einzelne E-Mail öffnen: Vorsicht, denn Sie können den Computer in wenigen Klicks infizieren. Vor allem, wenn Sie Dateien öffnen, die sich im Anhang von Phishing-Mails befinden. Bitte seien Sie sehr vorsichtig, denn Cyberkriminelle nutzen clevere Social-Engineering-Tricks, um Opfer zu überlisten und dazu zu bringen, auf kontaminierte Links oder bösartige .txt-, .pdf-, .doc- oder ähnliche Dateien zu klicken. Hier ein Beispiel für eine Phishing-Mail:

Claim Your Tax Refund Online

Dear Taxpayer,

We identified an error in the calculation of your tax from the last payment amounting to $319.95. In order for us to return excess payment, you need to create a e-Refund account after which the funds will be credited to your specific bank account.

Please click „Get Started“ below to claim your refund:

Get Started

Stellen Sie jede E-Mail immer in Frage, auch wenn sie legitim aussieht. In den meisten Fällen wird Ihr E-Mail-Anbieter verdächtige E-Mails als Spam kennzeichnen, also ignorieren Sie diese Warnungen nicht.

Weitere Möglichkeiten, wie Trojaner in den Rechner gelangen können, sind:

- Verdächtige oder gehackte Webseiten,

- File-Sharing- oder Torrent-Seiten,

- neu gepackte oder gecrackte Software oder andere Programmdateien,

- betrügerische Links und bösartige Anzeigen,

- gefälschte Updates usw.

JS Miner mit leistungsfähiger Sicherheitssoftware entfernen

Trojaner sind besonders bösartig und verwenden oft einen komplizierten Code. (Wie bereits erwähnt, können einige Varianten auf dem System bestehen bleiben, auch wenn das Hauptprogramm nicht vorhanden ist.) JS Miner manuell zu entfernen, ist daher keine gute Idee und sollte nur von Personen mit ausreichenden IT-Kenntnissen durchgeführt werden.

Cybersecurity-Experten raten daher zur automatischen Entfernung von JS:Miner. Laden Sie hierfür FortectIntego, SpyHunter 5Combo Cleaner oder eine andere seriöse Anti-Malware herunter, bringen Sie sie auf den neuesten Stand und führen Sie einen vollständigen Systemscan durch. Da Trojaner in manchen Fällen Sicherheitsprogramme blockieren können, sollten Sie den Computer außerdem wie unten beschrieben in den abgesicherten Modus mit Netzwerktreibern starten.

Anleitung für die manuelle Entfernung von Js Miner

Ransomware: Entfernung der Ransomware über den abgesicherten Modus

Um sicherzustellen, dass der Virus den normalen Betrieb der Sicherheitssoftware nicht beeinträchtigt, gehen Sie wie folgt in den abgesicherten Modus mit Netzwerktreiben:

Wichtig! →Die Anleitung zur manuellen Entfernung von Ransomware ist für Computerlaien möglicherweise zu kompliziert. Für die korrekte Ausführung sind fortgeschrittene IT-Kenntnisse erforderlich, da durch das Löschen oder Beschädigen von wichtigen Systemdateien, Windows nicht mehr korrekt arbeitet. Darüber hinaus kann die manuelle Entfernung Stunden in Anspruch nehmen, bis sie abgeschlossen ist. Wir raten daher dringend zur oben beschriebenen automatischen Methode.

Schritt 1. Greifen Sie auf den abgesicherten Modus mit Netzwerktreibern zu

Die manuelle Entfernung von Malware sollte am besten über den abgesicherten Modus erfolgen.

Windows 7 / Vista / XP

- Klicken Sie auf Start > Herunterfahren > Neu starten > OK.

- Wenn der Computer aktiv wird, drücken Sie mehrmals die Taste F8, bis Sie das Fenster Erweiterte Startoptionen sehen. (Wenn das nicht funktioniert, versuchen Sie F2, F12, Entf, etc., abhängig vom Modell des Motherboards.)

- Wählen Sie aus der Liste Abgesicherter Modus mit Netzwerktreibern aus.

Windows 10 / Windows 8

- Klicken Sie mit der rechten Maustaste auf Start und wählen Sie Einstellungen.

- Scrollen Sie nach unten und wählen Sie Update und Sicherheit.

- Wählen Sie im linken Bereich des Fensters Wiederherstellung.

- Scrollen Sie nun nach unten zum Abschnitt Erweiterter Start.

- Klicken Sie auf Jetzt neu starten.

- Wählen Sie Problembehandlung.

- Gehen Sie zu Erweiterte Optionen.

- Wählen Sie Starteinstellungen.

- Klicken Sie auf Neu starten.

- Drücken Sie nun auf 5 oder klicken Sie auf 5) Abgesicherten Modus mit Netzwerktreibern aktivieren.

Schritt 2. Beenden Sie verdächtige Prozesse

Der Task-Manager ist ein nützliches Tool, das alle im Hintergrund laufenden Prozesse anzeigt. Gehört einer der Prozesse zu einer Malware, müssen Sie ihn beenden:

- Drücken Sie auf Ihrer Tastatur auf Strg + Umschalt + Esc, um den Task-Manager zu öffnen.

- Klicken Sie auf Mehr Details.

- Scrollen Sie nach unten zum Abschnitt Hintergrundprozesse und suchen Sie nach verdächtige Einträge.

- Klicken Sie den verdächtigen Prozess mit der rechten Maustaste an und wählen Sie Dateipfad öffnen.

- Gehen Sie zurück zu dem Prozess, klicken Sie ihn mit der rechten Maustaste an und wählen Sie Task beenden.

- Löschen Sie den Inhalt des bösartigen Ordners.

Schritt 3. Prüfen Sie den Programmstart

- Drücken Sie auf Ihrer Tastatur auf Strg + Umschalt + Esc, um den Task-Manager zu öffnen.

- Gehen Sie zum Reiter Autostart.

- Klicken Sie mit der rechten Maustaste auf das verdächtige Programm und wählen Sie Deaktivieren.

Schritt 4. Löschen Sie die Dateien des Virus

Zu Malware gehörende Dateien können sich an beliebige Stellen auf dem Computer verstecken. Hier einige Anweisungen, die bei der Suche helfen können:

- Geben Sie Datenträgerbereinigung in der Windows-Suche ein und drücken Sie auf die Eingabetaste.

- Wählen Sie das zu bereinigende Laufwerk aus (C: ist normalerweise das Hauptlaufwerk und auch wahrscheinlich das Laufwerk, in dem sich bösartige Dateien befinden).

- Blättern Sie durch die Liste der zu löschenden Dateien und wählen Sie die folgenden aus:

Temporäre Internetdateien

Downloads

Papierkorb

Temporäre Dateien - Wählen Sie Systemdateien bereinigen.

- Des Weiteren empfiehlt es sich nach bösartigen Dateien in den folgenden Ordnern zu suchen (geben Sie jeden Eintrag in die Windows-Suche ein und drücken Sie die Eingabetaste):

%AppData%

%LocalAppData%

%ProgramData%

%WinDir%

Wenn Sie fertig sind, starten Sie den PC in den normalen Modus.

Entfernen Sie Js Miner mit System Restore

Sie können JS Miner auch mit der Systemwiederherstellung entfernen:

-

Schritt 1: Starten Sie den Computer in den Modus Safe Mode with Command Prompt

Windows 7 / Vista / XP- Klicken Sie auf Start → Shutdown → Restart → OK.

- Sobald der Computer aktiv wird, sollten Sie anfangen mehrmals F8 zu drücken bis Sie das Fenster Advanced Boot Options sehen.

-

Wählen Sie Command Prompt von der Liste

Windows 10 / Windows 8- Drücken Sie im Windows-Anmeldebildschirm auf den Button Power. Halten Sie nun auf Ihrer Tastatur Shift gedrückt und klicken Sie auf Restart..

- Wählen Sie nun Troubleshoot → Advanced options → Startup Settings und drücken Sie zuletzt auf Restart.

-

Wählen Sie, sobald der Computer aktiv wird, im Fenster Startup Settings Enable Safe Mode with Command Prompt.

-

Schritt 2: Stellen Sie Ihre Systemdateien und -einstellungen wieder her.

-

Sobald das Fenster Command Prompt auftaucht, geben Sie cd restore ein und klicken Sie auf Enter.

-

Geben Sie nun rstrui.exe ein und drücken Sie erneut auf Enter..

-

Wenn ein neues Fenster auftaucht, klicken Sie auf Next und wählen Sie einen Wiederherstellungspunkt, der vor der Infiltrierung von Js Miner liegt. Klicken Sie anschließend auf Next.

-

Klicken Sie nun auf Yes, um die Systemwiederherstellung zu starten.

-

Sobald das Fenster Command Prompt auftaucht, geben Sie cd restore ein und klicken Sie auf Enter.

Als Letztes sollten Sie sich natürlich immer über den Schutz vor Crypto-Ransomware Gedanken machen. Um den Computer vor Js Miner und anderer Ransomware zu schützen, sollten Sie eine bewährte Anti-Spyware, wie beispielsweise FortectIntego, SpyHunter 5Combo Cleaner oder Malwarebytes, nutzen.

Für Sie empfohlen

Privatsphäre leicht gemacht

Anonymität im Internet ist heutzutage ein wichtiges Thema. Ob man sich nun vor personalisierter Werbung schützen möchte, vor Datenansammlungen im Allgemeinen oder den dubiosen Praktiken einiger Firmen oder Staaten. Unnötiges Tracking und Spionage lässt sich nur verhindern, wenn man völlig anonym im Internet unterwegs ist.

Möglich gemacht wird dies durch VPN-Dienste. Wenn Sie online gehen, wählen Sie einfach den gewünschten Ort aus und Sie können auf das gewünschte Material ohne lokale Beschränkungen zugreifen. Mit Private Internet Access surfen Sie im Internet ohne der Gefahr entgegen zu laufen, gehackt zu werden.

Sie erlangen volle Kontrolle über Informationen, die unerwünschte Parteien abrufen können und können online surfen, ohne ausspioniert zu werden. Auch wenn Sie nicht in illegale Aktivitäten verwickelt sind oder Ihren Diensten und Plattformen Vertrauen schenken, ist Vorsicht immer besser als Nachricht, weshalb wir zu der Nutzung eines VPN-Dienstes raten.

Sichern Sie Ihre Dateien für den Fall eines Malware-Angriffs

Softwareprobleme aufgrund Malware oder direkter Datenverlust dank Verschlüsselung können zu Geräteproblemen oder zu dauerhaften Schäden führen. Wenn man allerdings aktuelle Backups besitzt, kann man sich nach solch einem Vorfall leicht retten und zurück an die Arbeit gehen.

Es ist daher wichtig, nach Änderungen am Gerät auch die Backups zu aktualisieren, sodass man zu dem Punkt zurückkehren kann, an dem man zuvor gearbeitet hat, bevor eine Malware etwas verändert hat oder sonstige Probleme mit dem Gerät auftraten und Daten- oder Leistungsverluste verursachten.

Wenn Sie von jedem wichtigen Dokument oder Projekt die vorherige Version besitzen, können Sie Frustration und Pannen vermeiden. Besonders nützlich sind sie, wenn Malware wie aus dem Nichts auftaucht. Verwenden Sie Data Recovery Pro für die Systemwiederherstellung.