Virus LockBit entfernen (Virenentfernungsanweisungen) - Aktualisierte Anleitung

Anleitung für die Entfernung des LockBit-Virus

Was ist LockBit Erpressersoftware?

LockBit Ransomware: Ein Kryptovirus, der nicht aufhört sich zu verbreiten und Betroffenen Kopfschmerzen bereitet

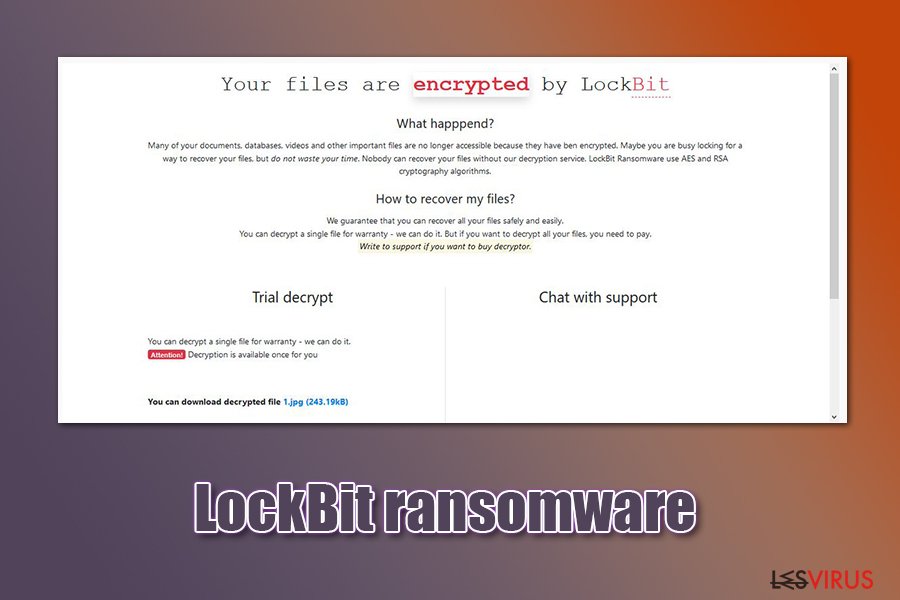

Die Erpressersoftware LockBit ist ein Virus und er ist dafür bekannt, dass er sich von anderen Bedrohungen, wie REvil und Maze, einige Tricks eigen gemacht hat. Laut Berichten breitet sich die Ransomware alleine aus, sodass der Angreifer nur wenige Stunden im Netzwerk verbringt, um sein Ziel zu erreichen. Der Virus war früher als ABCD Ransomware bekannt und stammt aus der Virenfamilie LockerGoga. LockBit visiert hauptsächlich Unternehmen an, um höhere Lösegeldsummen fordern zu können. Die erstmals im Oktober 2019 entdeckte Malware ist immer noch aktiv und von ihr gibt es bereits mehrere Varianten – einige verwenden die Dateierweiterung .abcd, andere .lockbit. Die Malware sperrt Dokumente, Datenbanken, Bilder, Videos und andere Dateien mit einer Kombination aus AES- und RSA-Chiffren, was die Wiederherstellung der Daten extrem schwierig macht.

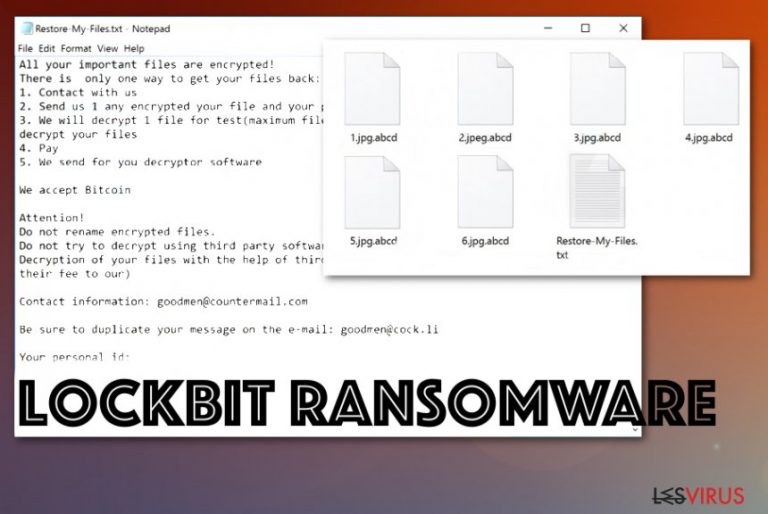

Nach dem Sperrvorgang der Daten liefert die Erpressersoftware LockBit auch eine Nachricht von den Angreifern – diese ist in der Datei Restore-My-Files.txt kompiliert. Es wird darin erklärt, dass die Opfer die Angreifer kontaktieren müssen, um den Preis für den Entschlüsseler auszuhandeln und stellen hierfür die E-Mail-Adressen goodmen@countermail.com, supportpc@cock.li, recoverymanager@cock.li oder eine andere bereit. In einigen Varianten werden die Nutzer stattdessen auf eine Tor-Seite wie lockbitks2tvnmwk.onion weitergeleitet.

| Name | LockBit Ransomware |

|---|---|

| Schadsoftware-Familie | LockerGoga/MegaCortex |

| Dateimarker | Ältere Versionen .abcd, nun .lockbit (daher auch der Name der Schadsoftware) |

| Erpresserbrief | Restore-My-Files.txt wird nach der erfolgreichen Verschlüsselung geladen – die Datei enthält Informationen über die Infizierung, sowie was Opfer tun können, um die Dateien wiederherzustellen. Zudem sind darin die Kontaktdaten der Entwickler zu finden |

| E-Mails zur Kontaktaufnahme | goodmen@countermail.com, goodmen@cock.li, goodsupport@cock.li, abcd-help@countermail.com, supportpc@cock.li, pcabcd@countermail.com, recoverymanager@cock.li, etc. |

| Vorgehen | Der Virus infiltriert das Gerät und beginnt umgehend die Sperrung der Dateien. Sobald die auserwählten Daten verschlüsselt sind und mit einer Erweiterung versehen wurden, sind die Fotos, Dokumente, Archive, Videos und Audiodateien nicht mehr zugänglich. Die danach angezeigte Mitteilung der Erpresser zeigt Optionen zur Datenwiederherstellung an, wie das Bezahlen des Lösegelds |

| Verbreitung | Mehrere Methoden können zur Übertragung der Malware verwendet werden, unter anderem ungeschützte RDP-Verbindungen, Phishing-Mails, Exploits, schädliche Installer, Cracks usw. |

| Entfernung | LockBit sollte mit einer bewährten Anti-Malware entfernt werden, denn Tools zur Erkennung und Entfernung von Malware können alle Komponenten dieses Kryptovirus finden |

| Tipps zur Systemreparatur | In einigen Fällen können Schadprogramme wie Ransomware während der Infizierung Windows beeinträchtigen. Das Resultat ist ein abstürzender, hängender oder mit sonstigen Problemen behafteter Computer. Um diesen Schäden rückgängig zu machen, kann FortectIntego oder eine ähnliche Reparatursoftware verwendet werden |

| Bekannt unter den Bezeichnungen | Ransomware-Exemplare werden von unterschiedlichen Antivirenprogrammen unter unterschiedlichen Namen gefunden, in diesem Fall sind es u.a. TR/Downloader.Gen, Gen:Heur.Ransom.Imps.3, UDS:DangerousObject.Multi.Generic, Trojan.DelShad.kt, Trojan.Encoder.29662, Trojan.Ransom.Imps.3 |

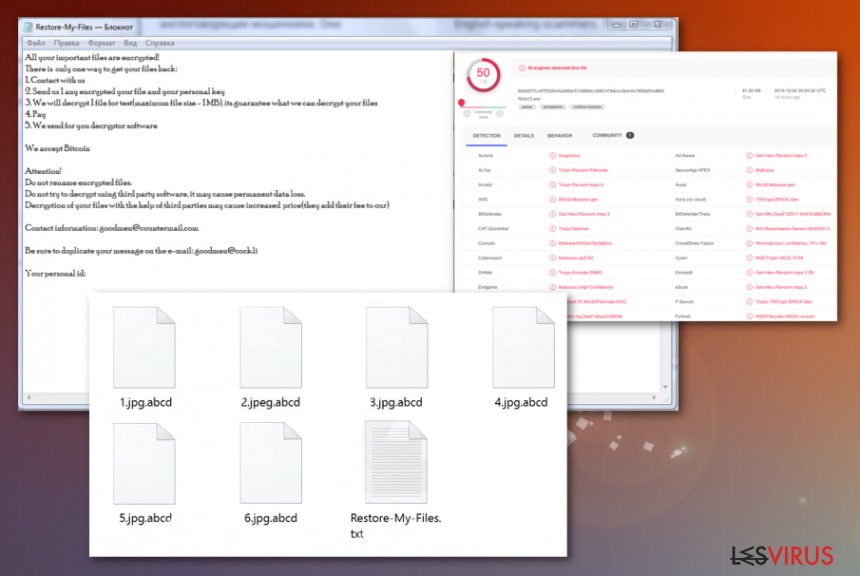

Laut Informationen von VirusTotal können die infizierenden Dateien von LockBit von vielen Antivirenprogrammen erkannt werden. Da es jedoch von einer Malware oftmals mehrere Varianten gibt, kann es passieren, dass neue Versionen zunächst nicht zu stoppen sind, selbst mit einem aktuellen AntiVirus. Die Erpressersoftware könnte daher auch bei aktiven Sicherheitsprogrammen auf den Rechner gelangen, so dass man beim Umgang mit unerwarteten E-Mails, der Nutzung von Remote-Desktop-Verbindungen usw. selbst äußerst vorsichtig sein muss.

Die Erpressersoftware LockBit enthält angeblich ein Modul, das das gesamte System in bestimmten Zeitabständen (z.B. alle halbe Stunde) nach neuen zu verschlüsselnden Dateien durchsucht. Auf diese Weise stellt die Cyberbedrohung sicher, dass alle wertvollen Daten verschlüsselt werden und erhöht die Chance auf den Erhalt von Lösegeldzahlungen. Dies ist eines der vielen Gründe, warum LockBit so schnell wie möglich entfernt werden sollte.

Im Anschluss der Verschlüsselung der Daten fordert die Erpressersoftware die Bezahlung des Lösegelds über folgende Textnachricht:

All your important files are encrypted!

There is only one way to get your files back:

1. Contact with us

2. Send us 1 any encrypted your file and your personal key

3. We will decrypt 1 file for test(maximum file size – 1 MB), its guarantee what we can decrypt your files

4. Pay

5. We send for you decryptor softwareWe accept Bitcoin

Attention!

Do not rename encrypted files.

Do not try to decrypt using third party software, it may cause permanent data loss.

Decryption of your files with the help of third parties may cause increased price(they add their fee to our)Contact information: goodmen@countermail.com

Be sure to duplicate your message on the e-mail: goodmen@cock.li

Your personal id:

–

Vermutlich hält LockBit die Ver- und Entschlüsselungsschlüssel sicher auf Remote-Servern versteckt, die nur für die Kriminellen selbst erreichbar sind. Auf diese Weise verringern Hacker die Chancen darauf, dass die Daten wiederhergestellt werden. Wir raten jedoch nach wie vor davon ab die Forderungen zu erfüllen, da die Entwickler nach dem Bezahlen Anfragen einfach ignorieren könnten.

Neben der Verschlüsselung von Daten und der Bereitstellung der Lösegeldforderung könnte die Ransomware zudem weitere Malware auf das System übertragen. Überraschend ist dies nicht, da Malware gelegentlich in Paketen geliefert wird. Zum Beispiel war die berüchtigte Ransomware Djvu dafür bekannt mit dem Banking-Trojaner AZORult gebündelt zu sein.

Die Entfernung von LockBit ist der beste Weg, um das Risiko weiterer Infektionen zu vermeiden. Scannen Sie hierfür das Computersystem mit einer zuverlässigen Anti-Malware und beseitigen Sie die Bedrohung. Wenn Sie danach einige beschädigte Komponenten auf Ihrem System gefunden haben, versuchen Sie diese mit einem Tool wie FortectIntego zu reparieren.

Infizierungsmethoden von Ransomware werden immer ausgefeilter

Seit es Ransomware gibt, werden diese bösartigen Parasiten mit den gleichen Techniken verbreitet, auch wenn sie mit neuen Innovationen verbessert wurden. Laut Sicherheitsspezialisten von NoVirus.uk nutzen Kriminelle häufig Spammails zur Verbreitung von Malware. Der Virus ist dabei oft in einem Hyperlink oder in einem Anhang versteckt, der wie eine gewöhnliche Versandnachricht von einem zuverlässigen Unternehmen wie DHL oder FedEx aussieht.

Außerdem können solche Bedrohungen über andere Quellen verbreitet werden, wie bspw. P2P-Netzwerke (The Pirate Bay, eMule), die allerlei Software-Cracks enthalten. Außerdem tarnt sich Malware als gefälschte Softwareupdates (JavaScript, Flash Player), weshalb es besser ist, alle erforderlichen Upgrades nur von den Herstellerseiten zu beziehen. Nicht zuletzt sind auch anfällige RDPs, die keine oder nur schwache Passwörter enthalten, Ziel von Cyberkriminellen.

Entfernungsanleitung für die Erpressersoftware LockBit

Die Entfernung der Ransomware LockBit sollte nur mit einer Anti-Malware durchgeführt werden, da sonst großer Schaden am Computersystem entstehen kann oder wichtige Schritte übersprungen werden könnten. Zunächst müssen die bösartigen Prozesse jedoch deaktiviert werden, damit die Malware die Entfernung nicht behindert.

Sie können die Prozesse von LockBit deaktivieren, indem Sie den Computer in den abgesicherten Modus mit Netzwerktreibern booten oder die Systemwiederherstellung aktivieren. Wenn Sie nicht wissen, wie dies funktioniert, scrollen Sie zum Ende dieses Artikels und sehen Sie sich dort die Anleitungen an.

Wenn es an der Zeit für die Entfernung ist, stellen Sie sicher, dass Sie den gesamten Rechner auf bösartige Einträge überprüfen. Führen Sie hierfür mit einem Antivirenprogramm wie SpyHunter 5Combo Cleaner oder Malwarebytes eine vollständige Überprüfung aus. Wenn die Antivirenprogramme beschädigte Komponenten finden, versuchen Sie den Schaden mit FortectIntego zu beheben.

Anleitung für die manuelle Entfernung des LockBit-Virus

Ransomware: Entfernung der Ransomware über den abgesicherten Modus

Um bösartige Prozesse in Windows zu deaktivieren, wenden Sie die folgenden Schritte an und aktivieren Sie den abgesicherten Modus mit Netzwerktreibern.

Wichtig! →Die Anleitung zur manuellen Entfernung von Ransomware ist für Computerlaien möglicherweise zu kompliziert. Für die korrekte Ausführung sind fortgeschrittene IT-Kenntnisse erforderlich, da durch das Löschen oder Beschädigen von wichtigen Systemdateien, Windows nicht mehr korrekt arbeitet. Darüber hinaus kann die manuelle Entfernung Stunden in Anspruch nehmen, bis sie abgeschlossen ist. Wir raten daher dringend zur oben beschriebenen automatischen Methode.

Schritt 1. Greifen Sie auf den abgesicherten Modus mit Netzwerktreibern zu

Die manuelle Entfernung von Malware sollte am besten über den abgesicherten Modus erfolgen.

Windows 7 / Vista / XP

- Klicken Sie auf Start > Herunterfahren > Neu starten > OK.

- Wenn der Computer aktiv wird, drücken Sie mehrmals die Taste F8, bis Sie das Fenster Erweiterte Startoptionen sehen. (Wenn das nicht funktioniert, versuchen Sie F2, F12, Entf, etc., abhängig vom Modell des Motherboards.)

- Wählen Sie aus der Liste Abgesicherter Modus mit Netzwerktreibern aus.

Windows 10 / Windows 8

- Klicken Sie mit der rechten Maustaste auf Start und wählen Sie Einstellungen.

- Scrollen Sie nach unten und wählen Sie Update und Sicherheit.

- Wählen Sie im linken Bereich des Fensters Wiederherstellung.

- Scrollen Sie nun nach unten zum Abschnitt Erweiterter Start.

- Klicken Sie auf Jetzt neu starten.

- Wählen Sie Problembehandlung.

- Gehen Sie zu Erweiterte Optionen.

- Wählen Sie Starteinstellungen.

- Klicken Sie auf Neu starten.

- Drücken Sie nun auf 5 oder klicken Sie auf 5) Abgesicherten Modus mit Netzwerktreibern aktivieren.

Schritt 2. Beenden Sie verdächtige Prozesse

Der Task-Manager ist ein nützliches Tool, das alle im Hintergrund laufenden Prozesse anzeigt. Gehört einer der Prozesse zu einer Malware, müssen Sie ihn beenden:

- Drücken Sie auf Ihrer Tastatur auf Strg + Umschalt + Esc, um den Task-Manager zu öffnen.

- Klicken Sie auf Mehr Details.

- Scrollen Sie nach unten zum Abschnitt Hintergrundprozesse und suchen Sie nach verdächtige Einträge.

- Klicken Sie den verdächtigen Prozess mit der rechten Maustaste an und wählen Sie Dateipfad öffnen.

- Gehen Sie zurück zu dem Prozess, klicken Sie ihn mit der rechten Maustaste an und wählen Sie Task beenden.

- Löschen Sie den Inhalt des bösartigen Ordners.

Schritt 3. Prüfen Sie den Programmstart

- Drücken Sie auf Ihrer Tastatur auf Strg + Umschalt + Esc, um den Task-Manager zu öffnen.

- Gehen Sie zum Reiter Autostart.

- Klicken Sie mit der rechten Maustaste auf das verdächtige Programm und wählen Sie Deaktivieren.

Schritt 4. Löschen Sie die Dateien des Virus

Zu Malware gehörende Dateien können sich an beliebige Stellen auf dem Computer verstecken. Hier einige Anweisungen, die bei der Suche helfen können:

- Geben Sie Datenträgerbereinigung in der Windows-Suche ein und drücken Sie auf die Eingabetaste.

- Wählen Sie das zu bereinigende Laufwerk aus (C: ist normalerweise das Hauptlaufwerk und auch wahrscheinlich das Laufwerk, in dem sich bösartige Dateien befinden).

- Blättern Sie durch die Liste der zu löschenden Dateien und wählen Sie die folgenden aus:

Temporäre Internetdateien

Downloads

Papierkorb

Temporäre Dateien - Wählen Sie Systemdateien bereinigen.

- Des Weiteren empfiehlt es sich nach bösartigen Dateien in den folgenden Ordnern zu suchen (geben Sie jeden Eintrag in die Windows-Suche ein und drücken Sie die Eingabetaste):

%AppData%

%LocalAppData%

%ProgramData%

%WinDir%

Wenn Sie fertig sind, starten Sie den PC in den normalen Modus.

Entfernen Sie LockBit mit System Restore

Um bösartige Aktivitäten auf dem Computer zu unterbinden, können Sie die Systemwiederherstellung aktivieren. Wenden Sie hierfür die folgenden Schritte an.

-

Schritt 1: Starten Sie den Computer in den Modus Safe Mode with Command Prompt

Windows 7 / Vista / XP- Klicken Sie auf Start → Shutdown → Restart → OK.

- Sobald der Computer aktiv wird, sollten Sie anfangen mehrmals F8 zu drücken bis Sie das Fenster Advanced Boot Options sehen.

-

Wählen Sie Command Prompt von der Liste

Windows 10 / Windows 8- Drücken Sie im Windows-Anmeldebildschirm auf den Button Power. Halten Sie nun auf Ihrer Tastatur Shift gedrückt und klicken Sie auf Restart..

- Wählen Sie nun Troubleshoot → Advanced options → Startup Settings und drücken Sie zuletzt auf Restart.

-

Wählen Sie, sobald der Computer aktiv wird, im Fenster Startup Settings Enable Safe Mode with Command Prompt.

-

Schritt 2: Stellen Sie Ihre Systemdateien und -einstellungen wieder her.

-

Sobald das Fenster Command Prompt auftaucht, geben Sie cd restore ein und klicken Sie auf Enter.

-

Geben Sie nun rstrui.exe ein und drücken Sie erneut auf Enter..

-

Wenn ein neues Fenster auftaucht, klicken Sie auf Next und wählen Sie einen Wiederherstellungspunkt, der vor der Infiltrierung von LockBit liegt. Klicken Sie anschließend auf Next.

-

Klicken Sie nun auf Yes, um die Systemwiederherstellung zu starten.

-

Sobald das Fenster Command Prompt auftaucht, geben Sie cd restore ein und klicken Sie auf Enter.

Bonus: Wiederherstellung der Daten

Die oben aufgeführte Anleitung soll dabei helfen LockBit vom Computer zu entfernen. Für die Wiederherstellung der verschlüsselten Dateien empfehlen wir eine ausführliche Anleitung von den Sicherheitsexperten von dieviren.de zu nutzen.Wenn Ihre Dateien von LockBit verschlüsselt worden sind, haben Sie für die Wiederherstellung mehrere Möglichkeiten:

Verwenden Sie Data Recovery Pro, um gesperrte Dateien wiederherzustellen.

Probieren Sie nach einem Ransomware-Angriff diese Datenreparatursoftware aus.

- Data Recovery Pro herunterladen;

- Führen Sie die Schritte der Data Recovery aus und installieren Sie das Programm auf dem Computer;

- Starten Sie es und scannen Sie den Computer nach Dateien, die von LockBit verschlüsselt worden sind;

- Stellen Sie sie wieder her.

Das Windows-Feature Vorgängerversionen könnte bei der Wiederherstellung von Dateien helfen.

Greifen Sie auf die Vorgängerversionen von beschädigten/gesperrten Daten zu und eventuell haben Sie das Glück, dass Sie sie wiederherstellen können.

- Suchen Sie nach einer verschlüsselten Datei, die Sie wiederherstellen möchten und führen Sie einen Rechtsklick darauf aus;

- Selektieren Sie “Properties” und gehen Sie zum Reiter “Previous versions”;

- Kontrollieren Sie hier unter “Folder versions” alle verfügbaren Kopien. Wählen Sie die Version aus, die Sie wiederherstellen möchten und klicken Sie auf “Restore”.

Stellen Sie mit Shadow Explorer Ihre Dateien wieder her.

Wenn die Erpressersoftware die Schattenkopien Ihrer Daten in Ruhe gelassen hat, können Sie diese Software zur Datenwiederherstellung verwenden.

- Laden Sie Shadow Explorer (http://shadowexplorer.com/) herunter;

- Folgen Sie den Anweisungen des Einrichtungsassistenten von Shadow Explorer und installieren Sie die Anwendung auf dem Computer;

- Starten Sie das Programm und wählen Sie mithilfe des Auswahlmenüs oben links in der Ecke ihre Festplatte mit den verschlüsselten Daten aus. Kontrollieren Sie die vorhandenen Ordner;

- Führen Sie auf den wiederherzustellenden Ordner einen Rechtsklick aus und wählen Sie “Export”. Sie können ebenfalls auswählen, wo der Ordner wiederhergestellt werden soll.

Zurzeit ist noch kein offizielle Entschlüsseler veröffentlicht worden.

Als Letztes sollten Sie sich natürlich immer über den Schutz vor Crypto-Ransomware Gedanken machen. Um den Computer vor LockBit und anderer Ransomware zu schützen, sollten Sie eine bewährte Anti-Spyware, wie beispielsweise FortectIntego, SpyHunter 5Combo Cleaner oder Malwarebytes, nutzen.

Für Sie empfohlen

Wählen Sie den richtigen Webbrowser und sorgen Sie für mehr Sicherheit mit einem VPN

Online-Spionage hat in den letzten Jahren an Dynamik gewonnen und Internetnutzer interessieren sich immer mehr dafür, wie sie ihre Privatsphäre schützen können. Eines der grundlegenden Methoden, um für eine extra Schutzschicht zu sorgen, ist: Die Wahl eines privaten und sicheren Webbrowsers.

Es ist jedoch möglich, noch eine zusätzliche Schutzebene hinzuzufügen und ein völlig anonymes Surfen im Internet zu schaffen, und zwar mithilfe dem VPN Private Internet Access. Die Software leitet den Datenverkehr über verschiedene Server um, so dass Ihre IP-Adresse und geografischer Standort getarnt bleiben. Die Kombination aus einem sicheren Webbrowser und einem VPN für den privaten Internetzugang ermöglicht es im Internet zu surfen, ohne das Gefühl zu haben, von Kriminellen ausspioniert oder ins Visier genommen zu werden.

Sichern Sie Ihre Dateien für den Fall eines Malware-Angriffs

Softwareprobleme aufgrund Malware oder direkter Datenverlust dank Verschlüsselung können zu Geräteproblemen oder zu dauerhaften Schäden führen. Wenn man allerdings aktuelle Backups besitzt, kann man sich nach solch einem Vorfall leicht retten und zurück an die Arbeit gehen.

Es ist daher wichtig, nach Änderungen am Gerät auch die Backups zu aktualisieren, sodass man zu dem Punkt zurückkehren kann, an dem man zuvor gearbeitet hat, bevor eine Malware etwas verändert hat oder sonstige Probleme mit dem Gerät auftraten und Daten- oder Leistungsverluste verursachten.

Wenn Sie von jedem wichtigen Dokument oder Projekt die vorherige Version besitzen, können Sie Frustration und Pannen vermeiden. Besonders nützlich sind sie, wenn Malware wie aus dem Nichts auftaucht. Verwenden Sie Data Recovery Pro für die Systemwiederherstellung.