Virus Nemucod-AES entfernen (Entfernungsanleitung) - Tutorial

Anleitung für die Entfernung des Nemucod-AES-Virus

Was ist Nemucod-AES-Erpressersoftware?

Erpressersoftware Nemucod-AES nimmt Benutzerdateien als Geisel, um Lösegeld zu fordern

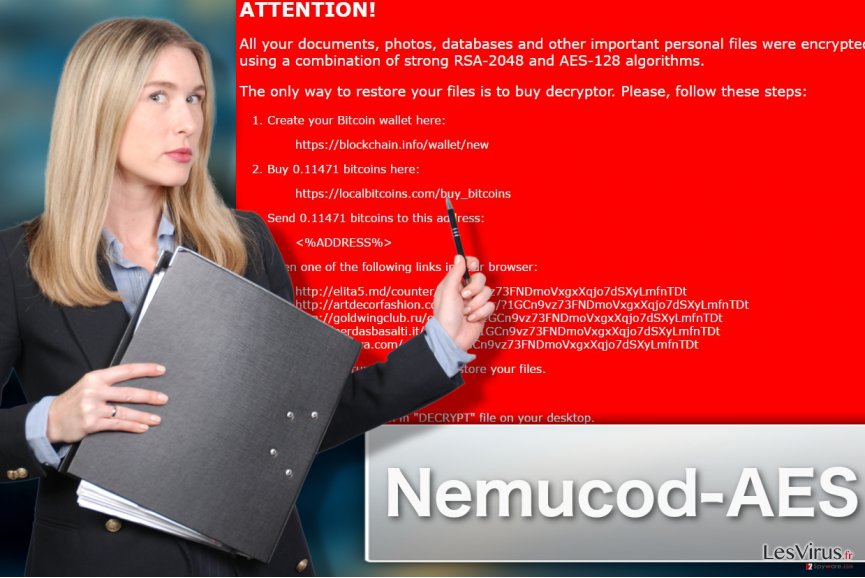

Die Erpressersoftware Nemucod-AES ist ein datenverschlüsselnder Virus. Er infiltriert heimlich den Computer und macht die Dateien unzugänglich, indem er sie nach den Verschlüsselungsalgorithmen AES-128 und RSA-2048 verschlüsselt. Anschließend verlangt der Virus für die Entschlüsselung der Dateien ein Lösegeld in Höhe von 0,11471 Bitcoins.

Die Verbrecher wählen bewusst die Kryptowährung als Zahlungsmittel, weil sie auf diese Weise die Anonymität der Überweisung garantieren können, wodurch es möglich ist einer Strafverfolgung zu entgehen.

Die Hacker könnten sich demzufolge ohne Konsequenzen mit dem überwiesenen Geld aus dem Staub machen. Dies sollte hoffentlich Grund genug für eine Entfernung von Nemucod-AES sein, statt mit Kriminellen ins Geschäft zu treten.

Wie bei den meisten Erpressungsprogrammen typisch, hinterlassen die Virenentwickler bei Nemucod-AES einen Erpresserbrief auf dem Computer. Im Erpresserbrief listen sie all ihre Bedingungen auf und informieren ihre Opfer darüber, wo sie die Bitcoins erwerben und wohin überweisen sollen. Im Folgenden eine Abschrift des Erpresserbriefes, der in der Datei Decrypt.hta zu finden ist:

ATTENTION!

4. Open one of the following links in your browser:

All your documents, photos, databases and other important personal files were encrypted using a combination of strong RSA-2048 and AES-128 algorithms.

The only way to restore your files is to buy decryptor. Please, follow these steps:

1. Create your Bitcoin wallet here:

xxxxs://blockchain.info/wallet/new

2. Buy 0.11471 bitcoins here:

https://localbitcoins.com/buy_bitcoins

3. Send 0.11471 bitcoins to this address:

xxxx://elita5.md/counter/71GCn9vz73FNDmoVxgxXqjo7dSXyLmfnTDt

xxxx://artdecorfashion.com/counter/71GCn9vz73FNDmoVxgxXqjo7dSXyLmfnTDt

xxxx://goldwingclub.ru/counter/71GCn9vz73FNDmoVxgxXqjo7dSXyLmfnTDt

xxxx://perdasbasalti.it/counter/71GCn9vz73FNDmoVxgxXqjo7dSXyLmfnTDt

xxxx://natiwa.com/counter/71GCn9vz73FNDmoVxgxXqjo7dSXyLmfnTDt

5. Download and run decryptor to restore your files.

You can find this instruction in „DECRYPT“ file on your desktop.

Erpresserbriefe sagen oftmals viel über die Entwickler, deren Zielgruppe und die wahren Absichten aus. In diesem Fall müssen wir zugeben, dass die Mitteilung professionell und ausführlich ist. Man kann darüber spekulieren, ob die Muttersprache der Hacker Englisch ist. Sie meinen es sogar so ernst, dass sie Rechtschreib- oder Grammatikfehler vermeiden.

Das Ziel sind aller Wahrscheinlichkeit nach englischsprachige Nutzer. Das hält den Virus trotzdem nicht davon ab Computernutzer in anderen Ländern anzugreifen, wie bspw. Deutschland oder Schweden.

Unabhängig davon, wo der Virus zuschlägt, ist im Falle einer Infizierung die Entfernung von Nemucod-AES oberste Priorität.

Von Nemucod-AES verschlüsselte Dateien kostenlos entschlüsseln

Opfer von der Erpressersoftware können von den kostenlosen NemucodAES Decrypter Gebrauch machen, um alle Daten wiederherzustellen. Der Decrypter wurde am 12. Juli 2017 von den Forschern bei Emsisoft veröffentlicht.

Wenn Ihr Computer mit der hier besprochenen Erpressersoftware infiziert ist und Sie Bedenken haben das Lösegeld zu bezahlen, brauchen Sie sich darum keine Gedanken mehr machen. Sie können die Dateien wiederherstellen, ohne einen einzigen Cent zu bezahlen. Am Ende des Artikels finden Sie eine Anleitung für die Entschlüsselung.

Das Allerwichtigste ist jedoch zuerst den Virus zu beseitigen und daran zu hindern das System weiter zu beschädigen. Nutzen Sie den Decrypter daher erst nachdem Sie den Virus vom Computer gelöscht haben.

Erpressersoftware wird über falsche UPS-Spammails verbreitet

Nemucod-AES kann im Internet auf verschiedene Weise verbreitet werden. Hauptüberträger können bspw. folgende sein:

- Kompromittierte Downloads,

- gefälschte Softwareupdates,

- betrügerische Anzeigen,

- Exploit-Kits.

Eine Methode fällt bei Nemucod-AES allerdings besonders auf, und zwar die Verbreitung über Spammails, die sich als Nachrichten von UPS ausgeben. In den zwei untersuchten Spammailmustern fanden Experten im Anhang die Dateien UPS ground-Delivery-005156577.doc.js und UPS ground-Receipt-4424638.doc.js, welche beide den schädlichen JavaScript-Code verschleiern, indem sie die Dateien als Word-Dokumente tarnen.

Bitte vergessen Sie diese Verbreitungsmethode nicht, wenn Sie das nächste Mal Ihre E-Mails kontrollieren. Laden Sie den Anhang nicht herunter und öffnen Sie ihn nicht, wenn er von unbekannten Absendern stammt. Ansonsten könnte es sehr schnell passieren, dass Sie eine bösartige Erpressersoftware ins System lassen.

Hinweise für die Entfernung von Nemucod-AES

Wenn Sie festgestellt haben, dass Sie nicht mehr auf Ihre Dateien zugreifen können und Sie einen Erpresserbrief sehen, der für die Wiederherstellung Geld verlangt, sollten Sie nicht lange warten und Nemucod-AES direkt entfernen. Wir empfehlen hierfür von speziellen Tools wie FortectIntego oder Malwarebytes Gebrauch zu machen, um das Gerät automatisch zu scannen und alle bösartigen Komponenten auf dem System ausfindig zu machen.

Die automatische Entfernung dauert nur wenige Minuten, wenn das Erpressungsprogramm nicht die Ausführung und damit die Entfernung verhindert.

Aber selbst wenn es die Sicherheitsanwendungen blockiert, können Sie mithilfe der unten aufgeführten Anweisungen den Nemucod-AES-Virus vom Computer entfernen.

Anleitung für die manuelle Entfernung des Nemucod-AES-Virus

Ransomware: Entfernung der Ransomware über den abgesicherten Modus

Sie erfahren hier, wie Sie den Virus im abgesicherten Modus löschen. Vergessen Sie nicht mit einer Sicherheitsanwendung das Gerät zu scannen, nachdem Sie die Schritte befolgt haben.

Wichtig! →Die Anleitung zur manuellen Entfernung von Ransomware ist für Computerlaien möglicherweise zu kompliziert. Für die korrekte Ausführung sind fortgeschrittene IT-Kenntnisse erforderlich, da durch das Löschen oder Beschädigen von wichtigen Systemdateien, Windows nicht mehr korrekt arbeitet. Darüber hinaus kann die manuelle Entfernung Stunden in Anspruch nehmen, bis sie abgeschlossen ist. Wir raten daher dringend zur oben beschriebenen automatischen Methode.

Schritt 1. Greifen Sie auf den abgesicherten Modus mit Netzwerktreibern zu

Die manuelle Entfernung von Malware sollte am besten über den abgesicherten Modus erfolgen.

Windows 7 / Vista / XP

- Klicken Sie auf Start > Herunterfahren > Neu starten > OK.

- Wenn der Computer aktiv wird, drücken Sie mehrmals die Taste F8, bis Sie das Fenster Erweiterte Startoptionen sehen. (Wenn das nicht funktioniert, versuchen Sie F2, F12, Entf, etc., abhängig vom Modell des Motherboards.)

- Wählen Sie aus der Liste Abgesicherter Modus mit Netzwerktreibern aus.

Windows 10 / Windows 8

- Klicken Sie mit der rechten Maustaste auf Start und wählen Sie Einstellungen.

- Scrollen Sie nach unten und wählen Sie Update und Sicherheit.

- Wählen Sie im linken Bereich des Fensters Wiederherstellung.

- Scrollen Sie nun nach unten zum Abschnitt Erweiterter Start.

- Klicken Sie auf Jetzt neu starten.

- Wählen Sie Problembehandlung.

- Gehen Sie zu Erweiterte Optionen.

- Wählen Sie Starteinstellungen.

- Klicken Sie auf Neu starten.

- Drücken Sie nun auf 5 oder klicken Sie auf 5) Abgesicherten Modus mit Netzwerktreibern aktivieren.

Schritt 2. Beenden Sie verdächtige Prozesse

Der Task-Manager ist ein nützliches Tool, das alle im Hintergrund laufenden Prozesse anzeigt. Gehört einer der Prozesse zu einer Malware, müssen Sie ihn beenden:

- Drücken Sie auf Ihrer Tastatur auf Strg + Umschalt + Esc, um den Task-Manager zu öffnen.

- Klicken Sie auf Mehr Details.

- Scrollen Sie nach unten zum Abschnitt Hintergrundprozesse und suchen Sie nach verdächtige Einträge.

- Klicken Sie den verdächtigen Prozess mit der rechten Maustaste an und wählen Sie Dateipfad öffnen.

- Gehen Sie zurück zu dem Prozess, klicken Sie ihn mit der rechten Maustaste an und wählen Sie Task beenden.

- Löschen Sie den Inhalt des bösartigen Ordners.

Schritt 3. Prüfen Sie den Programmstart

- Drücken Sie auf Ihrer Tastatur auf Strg + Umschalt + Esc, um den Task-Manager zu öffnen.

- Gehen Sie zum Reiter Autostart.

- Klicken Sie mit der rechten Maustaste auf das verdächtige Programm und wählen Sie Deaktivieren.

Schritt 4. Löschen Sie die Dateien des Virus

Zu Malware gehörende Dateien können sich an beliebige Stellen auf dem Computer verstecken. Hier einige Anweisungen, die bei der Suche helfen können:

- Geben Sie Datenträgerbereinigung in der Windows-Suche ein und drücken Sie auf die Eingabetaste.

- Wählen Sie das zu bereinigende Laufwerk aus (C: ist normalerweise das Hauptlaufwerk und auch wahrscheinlich das Laufwerk, in dem sich bösartige Dateien befinden).

- Blättern Sie durch die Liste der zu löschenden Dateien und wählen Sie die folgenden aus:

Temporäre Internetdateien

Downloads

Papierkorb

Temporäre Dateien - Wählen Sie Systemdateien bereinigen.

- Des Weiteren empfiehlt es sich nach bösartigen Dateien in den folgenden Ordnern zu suchen (geben Sie jeden Eintrag in die Windows-Suche ein und drücken Sie die Eingabetaste):

%AppData%

%LocalAppData%

%ProgramData%

%WinDir%

Wenn Sie fertig sind, starten Sie den PC in den normalen Modus.

Entfernen Sie Nemucod-AES mit System Restore

Wenn die erste Methode nicht geholfen hat das Antivirenprogramm zu starten, können Sie noch folgendes ausprobieren:

-

Schritt 1: Starten Sie den Computer in den Modus Safe Mode with Command Prompt

Windows 7 / Vista / XP- Klicken Sie auf Start → Shutdown → Restart → OK.

- Sobald der Computer aktiv wird, sollten Sie anfangen mehrmals F8 zu drücken bis Sie das Fenster Advanced Boot Options sehen.

-

Wählen Sie Command Prompt von der Liste

Windows 10 / Windows 8- Drücken Sie im Windows-Anmeldebildschirm auf den Button Power. Halten Sie nun auf Ihrer Tastatur Shift gedrückt und klicken Sie auf Restart..

- Wählen Sie nun Troubleshoot → Advanced options → Startup Settings und drücken Sie zuletzt auf Restart.

-

Wählen Sie, sobald der Computer aktiv wird, im Fenster Startup Settings Enable Safe Mode with Command Prompt.

-

Schritt 2: Stellen Sie Ihre Systemdateien und -einstellungen wieder her.

-

Sobald das Fenster Command Prompt auftaucht, geben Sie cd restore ein und klicken Sie auf Enter.

-

Geben Sie nun rstrui.exe ein und drücken Sie erneut auf Enter..

-

Wenn ein neues Fenster auftaucht, klicken Sie auf Next und wählen Sie einen Wiederherstellungspunkt, der vor der Infiltrierung von Nemucod-AES liegt. Klicken Sie anschließend auf Next.

-

Klicken Sie nun auf Yes, um die Systemwiederherstellung zu starten.

-

Sobald das Fenster Command Prompt auftaucht, geben Sie cd restore ein und klicken Sie auf Enter.

Bonus: Wiederherstellung der Daten

Die oben aufgeführte Anleitung soll dabei helfen Nemucod-AES vom Computer zu entfernen. Für die Wiederherstellung der verschlüsselten Dateien empfehlen wir eine ausführliche Anleitung von den Sicherheitsexperten von dieviren.de zu nutzen.Wenn Ihre Dateien von Nemucod-AES verschlüsselt worden sind, haben Sie für die Wiederherstellung mehrere Möglichkeiten:

Verschlüsselte Daten mit Data Recovery Pro retten

Im Folgenden erklären wir, wie Sie Data Recovery Pro nutzen und eventuell einige verlorene Daten wiederherstellen.

- Data Recovery Pro herunterladen;

- Führen Sie die Schritte der Data Recovery aus und installieren Sie das Programm auf dem Computer;

- Starten Sie es und scannen Sie den Computer nach Dateien, die von Nemucod-AES verschlüsselt worden sind;

- Stellen Sie sie wieder her.

Die Dateien mit der Vorgängerfunktion von Windows wiederherstellen

Die Anweisungen für die Nutzung der Vorgängerfunktion von Windows lauten wie folgt:

- Suchen Sie nach einer verschlüsselten Datei, die Sie wiederherstellen möchten und führen Sie einen Rechtsklick darauf aus;

- Selektieren Sie “Properties” und gehen Sie zum Reiter “Previous versions”;

- Kontrollieren Sie hier unter “Folder versions” alle verfügbaren Kopien. Wählen Sie die Version aus, die Sie wiederherstellen möchten und klicken Sie auf “Restore”.

ShadowExplorer für die Datenwiederherstellung

ShadowExplorer ist ein absolutes Muss zum Ausprobieren, falls der Virus die Schattenkopien der Dateien nicht gelöscht hat.

- Laden Sie Shadow Explorer (http://shadowexplorer.com/) herunter;

- Folgen Sie den Anweisungen des Einrichtungsassistenten von Shadow Explorer und installieren Sie die Anwendung auf dem Computer;

- Starten Sie das Programm und wählen Sie mithilfe des Auswahlmenüs oben links in der Ecke ihre Festplatte mit den verschlüsselten Daten aus. Kontrollieren Sie die vorhandenen Ordner;

- Führen Sie auf den wiederherzustellenden Ordner einen Rechtsklick aus und wählen Sie “Export”. Sie können ebenfalls auswählen, wo der Ordner wiederhergestellt werden soll.

NemucodAES Decrypter

Laden Sie den NemucodAES Decrypter (von Emsisoft) herunter und starten Sie das Programm. Akzeptieren Sie in der auftauchenden Benutzerkontensteuerung die Ausführung. Seien Sie nun geduldig, denn der Decrypter braucht einige Stunden, um das komplette Computersystem zu prüfen. Das Entschlüsselungsprogramm zeigt eine Nachricht an, sobald er alle Dateien gefunden hat. Klicken Sie dann auf OK und auf Decrypt und warten Sie bis alle Dateien entschlüsselt worden sind.

Löschen Sie nach der Prozedur die verschlüsselten Kopien.

Als Letztes sollten Sie sich natürlich immer über den Schutz vor Crypto-Ransomware Gedanken machen. Um den Computer vor Nemucod-AES und anderer Ransomware zu schützen, sollten Sie eine bewährte Anti-Spyware, wie beispielsweise FortectIntego, SpyHunter 5Combo Cleaner oder Malwarebytes, nutzen.

Für Sie empfohlen

Privatsphäre leicht gemacht

Anonymität im Internet ist heutzutage ein wichtiges Thema. Ob man sich nun vor personalisierter Werbung schützen möchte, vor Datenansammlungen im Allgemeinen oder den dubiosen Praktiken einiger Firmen oder Staaten. Unnötiges Tracking und Spionage lässt sich nur verhindern, wenn man völlig anonym im Internet unterwegs ist.

Möglich gemacht wird dies durch VPN-Dienste. Wenn Sie online gehen, wählen Sie einfach den gewünschten Ort aus und Sie können auf das gewünschte Material ohne lokale Beschränkungen zugreifen. Mit Private Internet Access surfen Sie im Internet ohne der Gefahr entgegen zu laufen, gehackt zu werden.

Sie erlangen volle Kontrolle über Informationen, die unerwünschte Parteien abrufen können und können online surfen, ohne ausspioniert zu werden. Auch wenn Sie nicht in illegale Aktivitäten verwickelt sind oder Ihren Diensten und Plattformen Vertrauen schenken, ist Vorsicht immer besser als Nachricht, weshalb wir zu der Nutzung eines VPN-Dienstes raten.

Sichern Sie Ihre Dateien für den Fall eines Malware-Angriffs

Softwareprobleme aufgrund Malware oder direkter Datenverlust dank Verschlüsselung können zu Geräteproblemen oder zu dauerhaften Schäden führen. Wenn man allerdings aktuelle Backups besitzt, kann man sich nach solch einem Vorfall leicht retten und zurück an die Arbeit gehen.

Es ist daher wichtig, nach Änderungen am Gerät auch die Backups zu aktualisieren, sodass man zu dem Punkt zurückkehren kann, an dem man zuvor gearbeitet hat, bevor eine Malware etwas verändert hat oder sonstige Probleme mit dem Gerät auftraten und Daten- oder Leistungsverluste verursachten.

Wenn Sie von jedem wichtigen Dokument oder Projekt die vorherige Version besitzen, können Sie Frustration und Pannen vermeiden. Besonders nützlich sind sie, wenn Malware wie aus dem Nichts auftaucht. Verwenden Sie Data Recovery Pro für die Systemwiederherstellung.