Virus RedBoot entfernen (Entfernungsanweisungen) - Kostenlose Anleitung

Anleitung für die Entfernung des RedBoot-Virus

Was ist RedBoot-Erpressersoftware?

Erpressersoftware RedBoot richtet verheerenden Schaden im System an

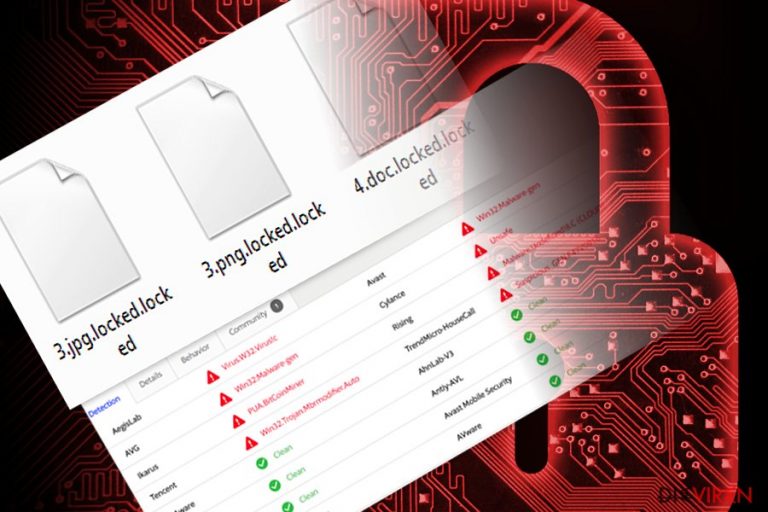

Der RedBoot-Virus weist ein hybrides Verhalten einer Erpressersoftware und einem Wiper auf. Er verschlüsselt die Daten, markiert sie mit .locked und überschreibt den Master Boot Record (MBR). Letzteres ist dafür verantwortlich, wie die Systempartitionen mit den darauf befindlichen Dateiverwaltungssystemen arbeiten.

Obwohl der Virus Dateien verschlüsselt, wird kein Entschlüsselungsprogramm zum Kauf angeboten. Wenn der Angreifer kein Tool für die betroffenen Computer anbietet oder auch nicht zur Verfügung hat, ist die Entschlüsselung vergebens. Die Schadsoftware hinterlässt folgende 5 Dateien auf dem System:

- assembler.exe

- boot.asm

- boot.bin

- overwrite.exe

- main.exe

- protect.exe

Manche Dateien dienen der Übersetzung anderer Dateien, sowie der Vorbereitung auf das Überschreiben des MBRs. Der Auftrag hierfür liegt in der Datei overwrite.exe. Die Entwickler der Schadsoftware haben außerdem einprogrammiert, dass die Aktivitäten der Programmdateien nicht vom Computernutzer unterbrochen werden können. Protect.exe verhindert diesbezüglich das Starten von dem Task-Manager und von ProcessHacker.

Trotz alledem ist es notwendig, dass man den RedBoot-Virus so schnell wie möglich entfernt. FortectIntego oder Malwarebytes kann hierbei behilflich sein. In der unten aufgeführten Anleitung erklären wir, wie man den Eingriff der Schadsoftware umgeht.

Andere verblüffende Features

Nachdem die nötigen Vorbereitungen getroffen sind, beginnt main.exe ihre Arbeit. Die Programmdatei sucht nach potenziell wichtigen Dateien und verschlüsselt sie. Anschließend hängt sie eine gängige Endung an, welche von Kriminellen mehrerer Ransomware-Gruppen verwendet wird.

Ist der Prozess fertig, startet die Schadsoftware das System neu und blendet statt des typischen Windows-Anmeldebildschirm einen roten Bildschirm mit einer kurzen Mitteilung ein. Die Mitteilung besagt:

This computer and all of its files have been locked! Send an email to redboot@memeware.net containing your ID key for instructions on how to unlock them. Your ID key is…

Interessanterweise enthält die Schadsoftware auch noch Elemente, die nach der Annahme von IT-Experten einem Bitcoin-Miner entsprechen. RedBoot wird zurzeit von Antivirenprogrammen als Win32.Trojan.Mbrmodifier.Auto, Win32:Malware-gen usw. erkannt.. Die umgehende Entfernung von RedBoot ist ein Muss.

Wie man sich mit Erpressersoftware infiziert

Die Schadsoftware fischt wahrscheinlich via Spammails und infizierten Torrent-Dateien nach neuen Opfern. Um die Zahl von infizierten E-Mails zu maximieren, werden Botnetze verwendet. Es ist möglich, dass RedBoot das gleiche Botnetz wie Ykcol (Locky) nutzt. Es würde sich dann in diesem Falle um das Botnetz Necurs handeln.

Computernutzer sollten sich allerdings auch vor korrupten Programmen und Browsererweiterungen in Acht nehmen. Der Chrome Web Store wird zurzeit von diversen Cyberbedrohungen belagert. Man sollte daher neue Apps und Erweiterungen nur mit großer Vorsicht installieren. Schützen Sie den Computer mit Schadsoftware-Entfernern und Antivirenprogrammen. Wenn die Sicherheitsanwendungen regelmäßig aktualisiert werden, können sie Infizierungen wie RedBoot verhindern.

Die RedBoot-Schadsoftware beseitigen

Der RedBoot-Virus lässt sich mithilfe eines Schadsoftware-Entferners beseitigen. Angesichts der Besonderheiten von RedBoot lässt sich die Entfernung wahrscheinlich nicht im normalen Modus durchführen. Sie müssen den Computer also in den abgesicherten Modus starten oder sogar eine Systemwiederherstellung durchführen.

Da die Schadsoftware allerdings die Boot-Einstellungen modifiziert, ist es möglich, dass Sie eine Windows-Installations-CD benötigen, um auf die Funktionen für den abgesicherten Modus oder die Systemwiederherstellung zugreifen zu können. Nachdem Sie in den abgesicherten Modus gelangt sind, sollte sich RedBoot entfernen lassen. Es spielt übrigens keine Rolle, ob man im Vereinigten Königreich oder in Griechenland ansässig ist. Die Schadsoftware kann jeden Computernutzer befallen.

Anleitung für die manuelle Entfernung des RedBoot-Virus

Ransomware: Entfernung der Ransomware über den abgesicherten Modus

Es gibt zusätzlich auch Programme, die dabei helfen in den abgesicherten Modus zu gelangen.

Wichtig! →Die Anleitung zur manuellen Entfernung von Ransomware ist für Computerlaien möglicherweise zu kompliziert. Für die korrekte Ausführung sind fortgeschrittene IT-Kenntnisse erforderlich, da durch das Löschen oder Beschädigen von wichtigen Systemdateien, Windows nicht mehr korrekt arbeitet. Darüber hinaus kann die manuelle Entfernung Stunden in Anspruch nehmen, bis sie abgeschlossen ist. Wir raten daher dringend zur oben beschriebenen automatischen Methode.

Schritt 1. Greifen Sie auf den abgesicherten Modus mit Netzwerktreibern zu

Die manuelle Entfernung von Malware sollte am besten über den abgesicherten Modus erfolgen.

Windows 7 / Vista / XP

- Klicken Sie auf Start > Herunterfahren > Neu starten > OK.

- Wenn der Computer aktiv wird, drücken Sie mehrmals die Taste F8, bis Sie das Fenster Erweiterte Startoptionen sehen. (Wenn das nicht funktioniert, versuchen Sie F2, F12, Entf, etc., abhängig vom Modell des Motherboards.)

- Wählen Sie aus der Liste Abgesicherter Modus mit Netzwerktreibern aus.

Windows 10 / Windows 8

- Klicken Sie mit der rechten Maustaste auf Start und wählen Sie Einstellungen.

- Scrollen Sie nach unten und wählen Sie Update und Sicherheit.

- Wählen Sie im linken Bereich des Fensters Wiederherstellung.

- Scrollen Sie nun nach unten zum Abschnitt Erweiterter Start.

- Klicken Sie auf Jetzt neu starten.

- Wählen Sie Problembehandlung.

- Gehen Sie zu Erweiterte Optionen.

- Wählen Sie Starteinstellungen.

- Klicken Sie auf Neu starten.

- Drücken Sie nun auf 5 oder klicken Sie auf 5) Abgesicherten Modus mit Netzwerktreibern aktivieren.

Schritt 2. Beenden Sie verdächtige Prozesse

Der Task-Manager ist ein nützliches Tool, das alle im Hintergrund laufenden Prozesse anzeigt. Gehört einer der Prozesse zu einer Malware, müssen Sie ihn beenden:

- Drücken Sie auf Ihrer Tastatur auf Strg + Umschalt + Esc, um den Task-Manager zu öffnen.

- Klicken Sie auf Mehr Details.

- Scrollen Sie nach unten zum Abschnitt Hintergrundprozesse und suchen Sie nach verdächtige Einträge.

- Klicken Sie den verdächtigen Prozess mit der rechten Maustaste an und wählen Sie Dateipfad öffnen.

- Gehen Sie zurück zu dem Prozess, klicken Sie ihn mit der rechten Maustaste an und wählen Sie Task beenden.

- Löschen Sie den Inhalt des bösartigen Ordners.

Schritt 3. Prüfen Sie den Programmstart

- Drücken Sie auf Ihrer Tastatur auf Strg + Umschalt + Esc, um den Task-Manager zu öffnen.

- Gehen Sie zum Reiter Autostart.

- Klicken Sie mit der rechten Maustaste auf das verdächtige Programm und wählen Sie Deaktivieren.

Schritt 4. Löschen Sie die Dateien des Virus

Zu Malware gehörende Dateien können sich an beliebige Stellen auf dem Computer verstecken. Hier einige Anweisungen, die bei der Suche helfen können:

- Geben Sie Datenträgerbereinigung in der Windows-Suche ein und drücken Sie auf die Eingabetaste.

- Wählen Sie das zu bereinigende Laufwerk aus (C: ist normalerweise das Hauptlaufwerk und auch wahrscheinlich das Laufwerk, in dem sich bösartige Dateien befinden).

- Blättern Sie durch die Liste der zu löschenden Dateien und wählen Sie die folgenden aus:

Temporäre Internetdateien

Downloads

Papierkorb

Temporäre Dateien - Wählen Sie Systemdateien bereinigen.

- Des Weiteren empfiehlt es sich nach bösartigen Dateien in den folgenden Ordnern zu suchen (geben Sie jeden Eintrag in die Windows-Suche ein und drücken Sie die Eingabetaste):

%AppData%

%LocalAppData%

%ProgramData%

%WinDir%

Wenn Sie fertig sind, starten Sie den PC in den normalen Modus.

Entfernen Sie RedBoot mit System Restore

-

Schritt 1: Starten Sie den Computer in den Modus Safe Mode with Command Prompt

Windows 7 / Vista / XP- Klicken Sie auf Start → Shutdown → Restart → OK.

- Sobald der Computer aktiv wird, sollten Sie anfangen mehrmals F8 zu drücken bis Sie das Fenster Advanced Boot Options sehen.

-

Wählen Sie Command Prompt von der Liste

Windows 10 / Windows 8- Drücken Sie im Windows-Anmeldebildschirm auf den Button Power. Halten Sie nun auf Ihrer Tastatur Shift gedrückt und klicken Sie auf Restart..

- Wählen Sie nun Troubleshoot → Advanced options → Startup Settings und drücken Sie zuletzt auf Restart.

-

Wählen Sie, sobald der Computer aktiv wird, im Fenster Startup Settings Enable Safe Mode with Command Prompt.

-

Schritt 2: Stellen Sie Ihre Systemdateien und -einstellungen wieder her.

-

Sobald das Fenster Command Prompt auftaucht, geben Sie cd restore ein und klicken Sie auf Enter.

-

Geben Sie nun rstrui.exe ein und drücken Sie erneut auf Enter..

-

Wenn ein neues Fenster auftaucht, klicken Sie auf Next und wählen Sie einen Wiederherstellungspunkt, der vor der Infiltrierung von RedBoot liegt. Klicken Sie anschließend auf Next.

-

Klicken Sie nun auf Yes, um die Systemwiederherstellung zu starten.

-

Sobald das Fenster Command Prompt auftaucht, geben Sie cd restore ein und klicken Sie auf Enter.

Bonus: Wiederherstellung der Daten

Die oben aufgeführte Anleitung soll dabei helfen RedBoot vom Computer zu entfernen. Für die Wiederherstellung der verschlüsselten Dateien empfehlen wir eine ausführliche Anleitung von den Sicherheitsexperten von dieviren.de zu nutzen.Wenn Ihre Dateien von RedBoot verschlüsselt worden sind, haben Sie für die Wiederherstellung mehrere Möglichkeiten:

Was ist Data Recovery Pro?

Nachdem Sie in den abgesicherten Modus gelangt sind und RedBoot entfernt haben, können Sie gerne Data Recovery Pro ausprobieren, um die Dateien wiederherzustellen. Es gibt allerdings keine Garantie, dass die Wiederherstellung der korrupten Dateien erfolgreich verläuft.

- Data Recovery Pro herunterladen;

- Führen Sie die Schritte der Data Recovery aus und installieren Sie das Programm auf dem Computer;

- Starten Sie es und scannen Sie den Computer nach Dateien, die von RedBoot verschlüsselt worden sind;

- Stellen Sie sie wieder her.

Die Vorteile von ShadowExplorer

Das Tool funktioniert nur, wenn die Schattenkopien von der Schadsoftware verschont bleiben.

- Laden Sie Shadow Explorer (http://shadowexplorer.com/) herunter;

- Folgen Sie den Anweisungen des Einrichtungsassistenten von Shadow Explorer und installieren Sie die Anwendung auf dem Computer;

- Starten Sie das Programm und wählen Sie mithilfe des Auswahlmenüs oben links in der Ecke ihre Festplatte mit den verschlüsselten Daten aus. Kontrollieren Sie die vorhandenen Ordner;

- Führen Sie auf den wiederherzustellenden Ordner einen Rechtsklick aus und wählen Sie “Export”. Sie können ebenfalls auswählen, wo der Ordner wiederhergestellt werden soll.

RedBoot Decrypter

Lassen Sie sich nicht dazu verleiten das von den Hackern angebotene Entschlüsselungsprogramm herunterzuladen, denn hiermit begünstigen sie lediglich weitere zukünftige Infizierungen.

Als Letztes sollten Sie sich natürlich immer über den Schutz vor Crypto-Ransomware Gedanken machen. Um den Computer vor RedBoot und anderer Ransomware zu schützen, sollten Sie eine bewährte Anti-Spyware, wie beispielsweise FortectIntego, SpyHunter 5Combo Cleaner oder Malwarebytes, nutzen.

Für Sie empfohlen

Privatsphäre leicht gemacht

Anonymität im Internet ist heutzutage ein wichtiges Thema. Ob man sich nun vor personalisierter Werbung schützen möchte, vor Datenansammlungen im Allgemeinen oder den dubiosen Praktiken einiger Firmen oder Staaten. Unnötiges Tracking und Spionage lässt sich nur verhindern, wenn man völlig anonym im Internet unterwegs ist.

Möglich gemacht wird dies durch VPN-Dienste. Wenn Sie online gehen, wählen Sie einfach den gewünschten Ort aus und Sie können auf das gewünschte Material ohne lokale Beschränkungen zugreifen. Mit Private Internet Access surfen Sie im Internet ohne der Gefahr entgegen zu laufen, gehackt zu werden.

Sie erlangen volle Kontrolle über Informationen, die unerwünschte Parteien abrufen können und können online surfen, ohne ausspioniert zu werden. Auch wenn Sie nicht in illegale Aktivitäten verwickelt sind oder Ihren Diensten und Plattformen Vertrauen schenken, ist Vorsicht immer besser als Nachricht, weshalb wir zu der Nutzung eines VPN-Dienstes raten.

Sichern Sie Ihre Dateien für den Fall eines Malware-Angriffs

Softwareprobleme aufgrund Malware oder direkter Datenverlust dank Verschlüsselung können zu Geräteproblemen oder zu dauerhaften Schäden führen. Wenn man allerdings aktuelle Backups besitzt, kann man sich nach solch einem Vorfall leicht retten und zurück an die Arbeit gehen.

Es ist daher wichtig, nach Änderungen am Gerät auch die Backups zu aktualisieren, sodass man zu dem Punkt zurückkehren kann, an dem man zuvor gearbeitet hat, bevor eine Malware etwas verändert hat oder sonstige Probleme mit dem Gerät auftraten und Daten- oder Leistungsverluste verursachten.

Wenn Sie von jedem wichtigen Dokument oder Projekt die vorherige Version besitzen, können Sie Frustration und Pannen vermeiden. Besonders nützlich sind sie, wenn Malware wie aus dem Nichts auftaucht. Verwenden Sie Data Recovery Pro für die Systemwiederherstellung.