Virus Ryuk entfernen (Virenentfernungsanweisungen) - Kostenlose Anleitung

Anleitung für die Entfernung des Ryuk-Virus

Was ist Ryuk-Erpressersoftware?

Ryuk: Eine Erpressersoftware, die große Organisationen auf der ganzen Welt anvisiert

Ryuk ist eine Ransomware, die seit August 2018 bereits mehrere Unternehmen, Rechenzentren und PCs angegriffen und deren Daten verschlüsselt hat. Laut zahlreichen Spekulationen stammt der Virus aus derselben Familie wie die Hermes-Ransomware, welche der berüchtigten Gruppe Lazarus zugeschrieben wird. Kürzlich schockierten sie Sicherheitsexperten damit, dass die Schadsoftware die Wake-on-Lan-Funktion missbrauchen kann, um den Computer einzuschalten und weitere Geräte im Netzwerk zu infizieren.

Nachdem die Erpressersoftware Ryuk systematisch ausgewählte Daten verschlüsselt hat, generiert sie einen Erpresserbrief namens RyukReadMe.txt, worin der Lösegeldbetrag aufgeführt wird, der je nach der Menge der verschlüsselten Daten zwischen 15 BTC und 50 BTC schwankt. Die Ryuk-Ransomware kehrte in der Weihnachtszeit mit neuen Angriffen in die Schlagzeilen zurück, unter anderem auf den Cloud-Hosting-Provider DataResolution.net. Diese neue Version wurde aufgrund der angehängten Dateierweiterung als RYK-Erpressersoftware getauft. Beachten Sie jedoch, dass sie alternativ auch als Cryptor2.0 bezeichnet wird.

| Name | Ryuk |

|---|---|

| Auch bekannt als | Cryptor 2.0, RYK-Ransomware |

| Kategorie | Erpressersoftware/Ransomware/Kryptovirus/Schadsoftware |

| Geschätzte Einnahmen | Um die 3,7 Millionen US-Dollar |

| Verschlüsselungsalgorithmen | AES-256, RSA-4096 |

| Erpresserbriefe | RyukReadMe.txt, UNIQUE_ID_DO_NOT_REMOVE.txt, ReadMe.txt |

| Lösegeldbetrag | 15 – 50 BTC |

| Verwandte Dateien | horrible.exe, kIUAm.exe |

| E-Mail-Adressen zur Kontaktaufnahme |

|

| Blockierte Dienste | Acronis VSS, Sophos, Veeam, MBAM, McAfeeEngine, etc. |

| Entschlüsselbar | Nein |

| Entfernung | Laden Sie eine Anti-Malware herunter und führen Sie eine vollständige Systemüberprüfung aus. Nach der Entfernung von Ryuk können Sie die Anleitung zur Entschlüsselung der betroffenen Dateien befolgen, welche am Ende des Artikels zu finden ist |

Neuesten Berichten zufolge verbreitet sich Ryuk immer noch rasendschnell im Internet und infiziert Nutzer weltweit. Das FBI hat bei seinen Untersuchungen herausgefunden, dass die Cyberbedrohung Angriffe auf mehr als 100 verschiedene Arten von Unternehmen in den Vereinigten Staaten von Amerika gestartet hat.

All dies ereignete sich im Zeitraum von August 2018 bis Mitte Mai 2019. Die Anzahl an infizierten Unternehmen ist folglich sehr groß. Experten glauben, dass der Grund für den Erfolg der Ryuk-Erpressersoftware darin liegt, dass sie auch andere zerstörerische Viren wie TrickBot und Emotet überträgt. Die Vielfalt der betroffenen Unternehmen ist groß, darunter gehören bspw. Logistikunternehmen, technologiebasierte Hersteller und ähnliche.

Forscher arbeiten noch immer daran, mehr Wissen über die Verbreitungsmittel von Ryuk zu erlangen. Es wird jedoch spekuliert, dass die Erpressersoftware in Form eines Phishing-E-Mail-Anhangs versendet wird, der sich normalerweise als Rechnung, Geschäftsbericht usw. ausgibt. Darüber hinaus ist es wahrscheinlich, dass Hacker unzureichend geschützte RDP-Konfigurationen ausnutzen, um Unternehmen gezielt anzugreifen.

Um auf dem Computer ausgeführt werden zu können, muss die Ryuk-Schadsoftware Admin-Rechte erhalten. Jeder der Angriffe muss demzufolge sorgfältig geplant, die Zugangsdaten gesammelt, das Netzwerk zugeordnet werden usw. Dies führte Forscher von Check Point zu der Annahme, dass die Infektion von raffinierten Hackern, die Erfahrung mit gezielten Angriffen haben, sorgfältig geplant wurde. Laut den Experten von Check Point weist die Schadsoftware extreme Ähnlichkeiten mit der Erpressersoftware Hermes 2.1 auf, die zur berüchtigten Gruppe Lazarus gehört, die früher mit der nordkoreanischen Armee in Verbindung gebracht wurde.

Die neueste Version des Virus, Cryptor2.0, attackiert Data Resolution und Tribune Publishing

Nach einer kurzen Ruhepause schlug die neue Version der Ryuk-Erpressersoftware während der Feiertage 2018 wieder zu. Experten erkannten am 24. und 27. Dezember den Anstieg der Aktivitäten. Die erste Kampagne traf Data Resolution, als die Ransomware die Kontrolle über wichtige Daten an den Angreifer übergab. Die Domain des Rechenzentrums war zugänglich, bis das Unternehmen das gesamte Netzwerk abschaltete. Laut Data Resolution wurde auf keine Benutzerdaten zugegriffen oder diese kompromittiert. Das Hauptziel der Erpressersoftware war das Netzwerk zu kapern und nicht die Zugangsdaten zu stehlen.

Am 27. Dezember 2018 attackierte Ryuk die Zeitungsdruckereien von Tribune Publishing und verhinderte das Drucken der Zeitungen. Der Vorfall wurde spät in der Nacht erkannt, als ein Redakteur die fertigen Seiten nicht an den Druckdienst schicken konnte. Das Problem wurde schnell behoben und es wurden keine weiteren Schäden im Netzwerk entdeckt.

Es ist offensichtlich, dass die Ryuk-Ransomware immer noch aktiv ist. Den neuesten Berichten zufolge waren sowohl Data Resolution als auch Tribune Publishing von Cryptor2.0 betroffen, welches als die neueste Variante vom Ryuk-Virus gilt. Nach der Installation verschlüsselt die Cyberbedrohung vorhandene Dateien und markiert sie mit dem Anhang .RYK. Zusätzlich wird eine Lösegeldforderung angezeigt, in der alle Bedingungen für den Erhalt des Entschlüsselungstools erläutert werden.

Laut dem Erpresserbrief erhalten die Opfer die Chance zwei Dateien kostenlos wiederherzustellen, für die anderen muss eine bestimmte Summe gezahlt werden. Alle weiteren Details sind per E-Mail zu besprechen. Darüber hinaus drohen die hinter Ryuk steckenden Kriminellen den Nutzern damit, dass sie den Computer nicht zurücksetzen, abschalten oder Dateien löschen sollten, da ansonsten alle Daten dauerhaft gelöscht werden.

Die Funktionsweise der Schadsoftware

Bevor das Gerät infiziert wird, schaltet Ryuk 180 Dienste und mehr als 40 Prozesse auf dem System ab. Die Schadsoftware führt hierfür die Befehle taskkill und net stop auf einer vorgegebenen Liste von Prozessen und Diensten aus.

Der Ryuk-Virus verwendet dann die ausführbare Datei kIUAm.exe, die nach einem Systemneustart automatisch gestartet wird. Unmittelbar danach verschlüsselt der Virus Geschäftsdokumente, Berichte, Fotos, Videos, Datenbanken und andere persönliche Daten durch eine Kombination aus den Verschlüsselungsalgorithmen RSA-4096 und AES-256 und versieht die Dateien mit einer speziellen Erweiterung.

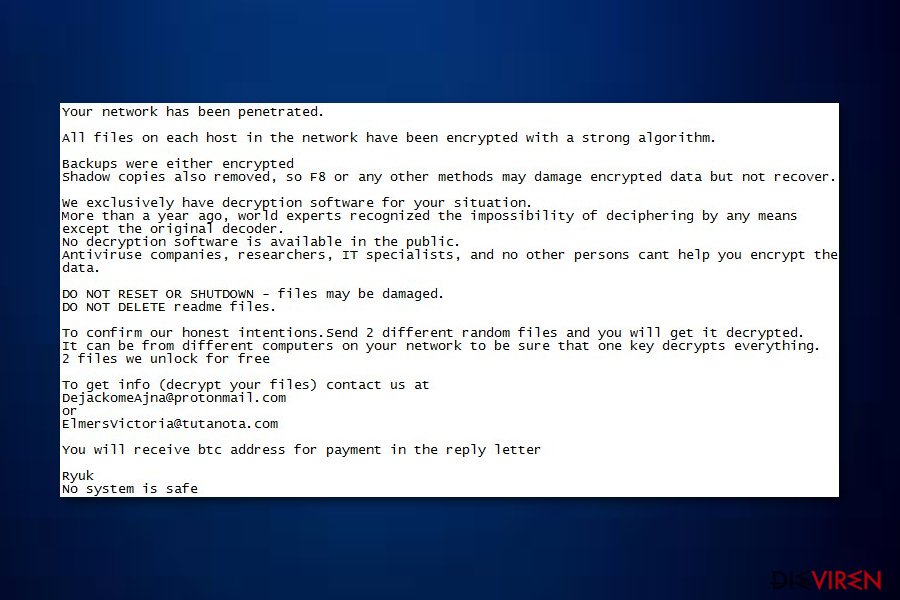

Bei erfolgreicher Verschlüsselung generiert der Virus einen Erpresserbrief mit dem Namen RyukReadMe.txt und UNIQUE_ID_DO_NOT_REMOVE.txt. Die Nachricht darin lautet wie folgt:

All files on each host in the network have been encrypted with a strong algorithm.

Backups were either encrypted or deleted or backup disks were formatted.

Shadow copies also removed, so F8 or any other methods may damage encrypted data but not recover.

We exclusively have decryption software for your situation

No decryption software is available in the public.

DO NOT RESET OR SHUTDOWN – files may be damaged.

DO NOT RENAME OR MOVE the encrypted and readme files.

DO NOT DELETE readme files.

This may lead to the impossibility of recovery of the certain files.

To get info (decrypt your files) contact us at

MelisaPeterman@protonmail.com

or

MelisaPeterman@tutanota.com

BTC wallet:

[link]

Ryuk

No system is safe

Wenn der Virus ein Unternehmen oder eine Behörde angreift, hinterlässt er einen solchen Hinweis:

Gentlemen!

Your business is at serious risk.

There is a significant hole in the security system of your company.

We’ve easily penetrated your network.

You should thank the Lord for being hacked by serious people not some stupid schoolboys or dangerous punks.

They can damage all your important data just for fun.

Now your files are crypted with the strongest millitary algorithms RSA4096 and AES-256.

No one can help you to restore files without our special decoder.

Photorec, RannohDecryptor etc. repair tools are useless and can destroy your files irreversibly.

If you want to restore your files write to emails (contacts are at the bottom of the sheet) and attach 2-3 encrypted files

(Less than 5 Mb each, non-archived and your files should not contain valuable information

(Databases, backups, large excel sheets, etc.)).

You will receive decrypted samples and our conditions how to get the decoder.

Please don’t forget to write the name of your company in the subject of your e-mail.

You have to pay for decryption in Bitcoins.

The final price depends on how fast you write to us.

Every day of delay will cost you additional +0.5 BTC

Nothing personal just business

As soon as we get bitcoins you’ll get all your decrypted data back.

Moreover you will get instructions how to close the hole in security and how to avoid such problems in the future

+ we will recommend you special software that makes the most problems to hackers.

Attention! One more time !

Do not rename encrypted files.

Do not try to decrypt your data using third party software.

P.S. Remember, we are not scammers.

We don’t need your files and your information.

But after 2 weeks all your files and keys will be deleted automatically.

Just send a request immediately after infection.

All data will be restored absolutely.

Your warranty – decrypted samples.

contact emails

eliasmarco@tutanota.com

or

CamdenScott@protonmail.com

BTC wallet:

[link]

No system is safe

Die Entfernung der Ryuk-Erpressersoftware stellt zwar nicht den Zugriff auf die Dateien wieder her, aber die Infektion selbst wird beseitigt. Wir empfehlen hierfür dringend seriöse Sicherheitssoftware wie FortectIntego oder SpyHunter 5Combo Cleaner zu verwenden, welche in der Lage sind alle Spuren von Schadsoftware zu beseitigen.

Hacker versuchen ihre Opfer davon zu überzeugen, dass es eine gute Idee ist, das Lösegeld zu bezahlen (sie gehen sogar so weit, dass sie behaupten, sie würden die Sicherheitslücke aufzeigen und erklären, wie man sie beheben kann), aber Sicherheitsforscher raten davon ab. Diese Leute stammen von einer hochrangigen kriminellen Organisation und sind nicht vertrauenswürdig. Sie sollten also trotz der Warnungen der Kriminellen die Erpressersoftware Ryuk so schnell wie möglich entfernen.

Neue Variante von Ryuk stellt sicher, dass bestimmte PCs nicht verschlüsselt werden

Experten von MalwareHunterTeam haben eine neue Version der Ryuk-Ransomware entdeckt. Diese neue Variante arbeitet mit einer neu entdeckten Technik. Sobald die Schadsoftware auf dem Computer installiert ist, beginnt sie nach IP-Zeichenfolgen wie 10.30.4, 10.30.5, 10.30.6 und 10.31.32 zu suchen.

Werden diese IPs von Ryuk auf dem Computer gefunden, führt der Virus keine Verschlüsselung der Dateien und Dokumente durch. Zudem liest die dateisperrende Bedrohung den Computernamen aus und sucht nach Zeichenfolgen wie „MSK“, „Msk“, „msk“, „SPB“, „Spb“ und „spb“.

Wenn diese beiden Komponenten übereinstimmen, verschlüsselt Ryuk den Computer ebenfalls nicht. Nach der Meinung von Cybersicherheitsforschern verwenden Hacker die Technik, um die Verschlüsselung von Computersystemen zu verhindern, die in Russland stationiert sind. Eine solche Technik scheint jedoch keinen Erfolg zu versprechen, wenn Wurmaktivitäten durchgeführt werden.

Die Verbreitungsmethoden entwickeln sich von Spammails zu Trojanern

Nach Angaben von PC-Experten nutzt der Virus Phishing-Mails, um in die PC-Systeme zu gelangen. Normalerweise wird eine große Menge dieser Nachrichten an Unternehmen gesendet, um die Anzahl der verschlüsselten Dateien zu erhöhen und höhere Lösegelder zu erlangen. Zu beachten gilt, dass man nur auf einen einzigen infizierten E-Mail-Anhang klicken muss, um mit einer Ransomware infiziert zu werden. Solche Nachrichten können auch mit vertrauenswürdig aussehenden Logos, Adressen und ähnlichen Informationen gefüllt sein und vorgeben von der Lloyds Bank, HSBC und ähnlichen Unternehmen zu stammen, was die Chancen erhöht, dass sich das Opfer mit dem Ransomware-Virus infiziert.

Um den Verlust wichtiger Daten zu vermeiden, muss man bei E-Mails von unbekannten Absendern äußerst vorsichtig sein. Überprüfen Sie jede Zeile doppelt und prüfen Sie mit der Maus zuerst die Vertrauenswürdigkeit der Links, ohne darauf zu klicken.

Eine Theorie besagt, dass die Ransomware mithilfe von Emotet und TrickBot verbreitet wird. Nachdem sie die Verbindung zum Zielnetzwerk hergestellt haben, bringen diese Viren gegen eine Gebühr zusätzliche Schadsoftware in das System. TrickBot wird jedoch meistens nur an bestimmte Personen vermietet.

Stellen Sie sicher, dass Sie die Ryuk-Ransomware mithilfe professioneller Tools aus dem System entfernen

Für die Entfernung von Ryuk sollten keine manuellen Entfernungsmethoden in Betracht gezogen werden. Es handelt sich hierbei um einen ernsten Virus, der sich mit zahlreichen Komponenten ausbreitet, die nur durch eine vollständige Systemprüfung durch eine Anti-Spyware gefunden werden können. In diesem Fall empfehlen wir die Verwendung von SpyHunter 5Combo Cleaner oder Malwarebytes. Die Anwendungen sind leistungsfähig genug für die Bekämpfung solch komplizierter Schadsoftware. Überprüfen Sie das System zusätzlich mit FortectIntego auf geänderte Registrierungseinträge und ähnliche Komponenten (es entschlüsselt keine Dateien).

Leider werden Ihre Dateien auch dann noch verschlüsselt sein, wenn Sie die Ryuk-Erpressersoftware aus dem System entfernen. Das liegt daran, dass der Entschlüsselungsschlüssel, der zur Wiederherstellung der gesperrten Daten benötigt wird, auf den Servern der Angreifer gespeichert ist. Verzweifeln Sie jedoch nicht und überlegen Sie gut, ob Sie zusätzliche Kopien Ihrer verschlüsselten Daten auf externen Geräten gespeichert haben. Falls nein, verwenden Sie die untenstehenden Tipps, um die von Ryuk verschlüsselten Dateien zu entschlüsseln.

Anleitung für die manuelle Entfernung des Ryuk-Virus

Ransomware: Entfernung der Ransomware über den abgesicherten Modus

Um die Ryuk-Erpressersoftware mithilfe des abgesicherten Modus zu beseitigen, müssen Sie folgenden Vorgang auf dem Computer durchführen. Wiederholen Sie danach den Scan im normalen Modus.

Wichtig! →Die Anleitung zur manuellen Entfernung von Ransomware ist für Computerlaien möglicherweise zu kompliziert. Für die korrekte Ausführung sind fortgeschrittene IT-Kenntnisse erforderlich, da durch das Löschen oder Beschädigen von wichtigen Systemdateien, Windows nicht mehr korrekt arbeitet. Darüber hinaus kann die manuelle Entfernung Stunden in Anspruch nehmen, bis sie abgeschlossen ist. Wir raten daher dringend zur oben beschriebenen automatischen Methode.

Schritt 1. Greifen Sie auf den abgesicherten Modus mit Netzwerktreibern zu

Die manuelle Entfernung von Malware sollte am besten über den abgesicherten Modus erfolgen.

Windows 7 / Vista / XP

- Klicken Sie auf Start > Herunterfahren > Neu starten > OK.

- Wenn der Computer aktiv wird, drücken Sie mehrmals die Taste F8, bis Sie das Fenster Erweiterte Startoptionen sehen. (Wenn das nicht funktioniert, versuchen Sie F2, F12, Entf, etc., abhängig vom Modell des Motherboards.)

- Wählen Sie aus der Liste Abgesicherter Modus mit Netzwerktreibern aus.

Windows 10 / Windows 8

- Klicken Sie mit der rechten Maustaste auf Start und wählen Sie Einstellungen.

- Scrollen Sie nach unten und wählen Sie Update und Sicherheit.

- Wählen Sie im linken Bereich des Fensters Wiederherstellung.

- Scrollen Sie nun nach unten zum Abschnitt Erweiterter Start.

- Klicken Sie auf Jetzt neu starten.

- Wählen Sie Problembehandlung.

- Gehen Sie zu Erweiterte Optionen.

- Wählen Sie Starteinstellungen.

- Klicken Sie auf Neu starten.

- Drücken Sie nun auf 5 oder klicken Sie auf 5) Abgesicherten Modus mit Netzwerktreibern aktivieren.

Schritt 2. Beenden Sie verdächtige Prozesse

Der Task-Manager ist ein nützliches Tool, das alle im Hintergrund laufenden Prozesse anzeigt. Gehört einer der Prozesse zu einer Malware, müssen Sie ihn beenden:

- Drücken Sie auf Ihrer Tastatur auf Strg + Umschalt + Esc, um den Task-Manager zu öffnen.

- Klicken Sie auf Mehr Details.

- Scrollen Sie nach unten zum Abschnitt Hintergrundprozesse und suchen Sie nach verdächtige Einträge.

- Klicken Sie den verdächtigen Prozess mit der rechten Maustaste an und wählen Sie Dateipfad öffnen.

- Gehen Sie zurück zu dem Prozess, klicken Sie ihn mit der rechten Maustaste an und wählen Sie Task beenden.

- Löschen Sie den Inhalt des bösartigen Ordners.

Schritt 3. Prüfen Sie den Programmstart

- Drücken Sie auf Ihrer Tastatur auf Strg + Umschalt + Esc, um den Task-Manager zu öffnen.

- Gehen Sie zum Reiter Autostart.

- Klicken Sie mit der rechten Maustaste auf das verdächtige Programm und wählen Sie Deaktivieren.

Schritt 4. Löschen Sie die Dateien des Virus

Zu Malware gehörende Dateien können sich an beliebige Stellen auf dem Computer verstecken. Hier einige Anweisungen, die bei der Suche helfen können:

- Geben Sie Datenträgerbereinigung in der Windows-Suche ein und drücken Sie auf die Eingabetaste.

- Wählen Sie das zu bereinigende Laufwerk aus (C: ist normalerweise das Hauptlaufwerk und auch wahrscheinlich das Laufwerk, in dem sich bösartige Dateien befinden).

- Blättern Sie durch die Liste der zu löschenden Dateien und wählen Sie die folgenden aus:

Temporäre Internetdateien

Downloads

Papierkorb

Temporäre Dateien - Wählen Sie Systemdateien bereinigen.

- Des Weiteren empfiehlt es sich nach bösartigen Dateien in den folgenden Ordnern zu suchen (geben Sie jeden Eintrag in die Windows-Suche ein und drücken Sie die Eingabetaste):

%AppData%

%LocalAppData%

%ProgramData%

%WinDir%

Wenn Sie fertig sind, starten Sie den PC in den normalen Modus.

Entfernen Sie Ryuk mit System Restore

Um das System über die Systemwiederherstellung wiederherzustellen, verwenden Sie den folgenden Leitfaden:

-

Schritt 1: Starten Sie den Computer in den Modus Safe Mode with Command Prompt

Windows 7 / Vista / XP- Klicken Sie auf Start → Shutdown → Restart → OK.

- Sobald der Computer aktiv wird, sollten Sie anfangen mehrmals F8 zu drücken bis Sie das Fenster Advanced Boot Options sehen.

-

Wählen Sie Command Prompt von der Liste

Windows 10 / Windows 8- Drücken Sie im Windows-Anmeldebildschirm auf den Button Power. Halten Sie nun auf Ihrer Tastatur Shift gedrückt und klicken Sie auf Restart..

- Wählen Sie nun Troubleshoot → Advanced options → Startup Settings und drücken Sie zuletzt auf Restart.

-

Wählen Sie, sobald der Computer aktiv wird, im Fenster Startup Settings Enable Safe Mode with Command Prompt.

-

Schritt 2: Stellen Sie Ihre Systemdateien und -einstellungen wieder her.

-

Sobald das Fenster Command Prompt auftaucht, geben Sie cd restore ein und klicken Sie auf Enter.

-

Geben Sie nun rstrui.exe ein und drücken Sie erneut auf Enter..

-

Wenn ein neues Fenster auftaucht, klicken Sie auf Next und wählen Sie einen Wiederherstellungspunkt, der vor der Infiltrierung von Ryuk liegt. Klicken Sie anschließend auf Next.

-

Klicken Sie nun auf Yes, um die Systemwiederherstellung zu starten.

-

Sobald das Fenster Command Prompt auftaucht, geben Sie cd restore ein und klicken Sie auf Enter.

Bonus: Wiederherstellung der Daten

Die oben aufgeführte Anleitung soll dabei helfen Ryuk vom Computer zu entfernen. Für die Wiederherstellung der verschlüsselten Dateien empfehlen wir eine ausführliche Anleitung von den Sicherheitsexperten von dieviren.de zu nutzen.Wenn Ihre Dateien von Ryuk verschlüsselt worden sind, haben Sie für die Wiederherstellung mehrere Möglichkeiten:

Verwenden Sie Data Recovery Pro, um verlorene Dateien zu entsperren

Data Recovery Pro ist ein effektives Tool, das zur Wiederherstellung verlorener Daten verwendet wird. Führen Sie hierfür diese Schritte aus:

- Data Recovery Pro herunterladen;

- Führen Sie die Schritte der Data Recovery aus und installieren Sie das Programm auf dem Computer;

- Starten Sie es und scannen Sie den Computer nach Dateien, die von Ryuk verschlüsselt worden sind;

- Stellen Sie sie wieder her.

Probieren Sie die Windows-Funktion Vorgängerversionen aus, um Ihre Dateien wieder zu erhalten

Wenn Sie einen Systemwiederherstellungspunkt erstellt hatten, bevor der Angriff stattfand, können Sie diese Option ausprobieren, um Ihre Daten zurückzubekommen.

- Suchen Sie nach einer verschlüsselten Datei, die Sie wiederherstellen möchten und führen Sie einen Rechtsklick darauf aus;

- Selektieren Sie “Properties” und gehen Sie zum Reiter “Previous versions”;

- Kontrollieren Sie hier unter “Folder versions” alle verfügbaren Kopien. Wählen Sie die Version aus, die Sie wiederherstellen möchten und klicken Sie auf “Restore”.

Ein Ryuk-Entschlüsseler ist noch nicht verfügbar

Als Letztes sollten Sie sich natürlich immer über den Schutz vor Crypto-Ransomware Gedanken machen. Um den Computer vor Ryuk und anderer Ransomware zu schützen, sollten Sie eine bewährte Anti-Spyware, wie beispielsweise FortectIntego, SpyHunter 5Combo Cleaner oder Malwarebytes, nutzen.

Für Sie empfohlen

Privatsphäre leicht gemacht

Anonymität im Internet ist heutzutage ein wichtiges Thema. Ob man sich nun vor personalisierter Werbung schützen möchte, vor Datenansammlungen im Allgemeinen oder den dubiosen Praktiken einiger Firmen oder Staaten. Unnötiges Tracking und Spionage lässt sich nur verhindern, wenn man völlig anonym im Internet unterwegs ist.

Möglich gemacht wird dies durch VPN-Dienste. Wenn Sie online gehen, wählen Sie einfach den gewünschten Ort aus und Sie können auf das gewünschte Material ohne lokale Beschränkungen zugreifen. Mit Private Internet Access surfen Sie im Internet ohne der Gefahr entgegen zu laufen, gehackt zu werden.

Sie erlangen volle Kontrolle über Informationen, die unerwünschte Parteien abrufen können und können online surfen, ohne ausspioniert zu werden. Auch wenn Sie nicht in illegale Aktivitäten verwickelt sind oder Ihren Diensten und Plattformen Vertrauen schenken, ist Vorsicht immer besser als Nachricht, weshalb wir zu der Nutzung eines VPN-Dienstes raten.

Sichern Sie Ihre Dateien für den Fall eines Malware-Angriffs

Softwareprobleme aufgrund Malware oder direkter Datenverlust dank Verschlüsselung können zu Geräteproblemen oder zu dauerhaften Schäden führen. Wenn man allerdings aktuelle Backups besitzt, kann man sich nach solch einem Vorfall leicht retten und zurück an die Arbeit gehen.

Es ist daher wichtig, nach Änderungen am Gerät auch die Backups zu aktualisieren, sodass man zu dem Punkt zurückkehren kann, an dem man zuvor gearbeitet hat, bevor eine Malware etwas verändert hat oder sonstige Probleme mit dem Gerät auftraten und Daten- oder Leistungsverluste verursachten.

Wenn Sie von jedem wichtigen Dokument oder Projekt die vorherige Version besitzen, können Sie Frustration und Pannen vermeiden. Besonders nützlich sind sie, wenn Malware wie aus dem Nichts auftaucht. Verwenden Sie Data Recovery Pro für die Systemwiederherstellung.