Virus Zwer entfernen (Virenentfernungsanleitung) - Kostenlose Instruktionen

Anleitung für die Entfernung des Zwer-Virus

Was ist Zwer-Erpressersoftware?

Zwer ist das 229. Mitglied der Ransomware-Familie Djvu und seit Mitte Juni 2020 im Umlauf

Die Erpressersoftware Zwer ist die neueste Version der berüchtigten Kryptoschadsoftware-Familie Djvu. Mitte Juni 2020 aufgetaucht, nimmt sie in der Liste der STOP/Djvu-Varianten den 229. Platz ein und gesellt sich zu den Varianten .nlah, .kkll und .nypd. Wie auch seine Vorgänger, verwendet Zwer das Verschlüsselungsverfahren RSA, um Benutzerdateien zu verschlüsseln und erstellt den üblichen Erpresserbrief _readme.txt. Zudem macht Zwer von der Dateiendung .zwer Gebrauch, um die verschlüsselten Dokumente, Bilder, Videos, Fotos, Datenbanken, Archive und anderen Daten von anderen zu unterscheiden.

Die Kriminellen, die hinter der Zwer-Erpressersoftware stecken, bieten die E-Mail-Adressen helpmanager@mail.ch und restoremanager@firemail.ch zur Kontaktaufnahme an. Scheinbar verwenden sie dasselbe Erpressungsschema wie üblich, bei dem die Opfer aufgefordert werden, 980 USD in Bitcoins für einen Entschlüsseler zu zahlen. Allerdings versprechen sie, den Preis zu halbieren, wenn die Zahlung innerhalb von 72 Stunden erfolgt.

| Name | Zwer |

| Familie | Die berüchtigte Gruppe der STOP-/Djvu-Erpressersoftware. |

| Erstmals entdeckt | Juni 2020. Das erste Muster der Erpressersoftware, das auf die Support-Seite von Emsisoft hochgeladen wurde. |

| Klassifizierung | Der Zwer-Virus fällt in die Gruppe Erpressersoftware bzw. dateiverschlüsselnde Schadsoftware. |

| Versionsnummer | Die Erpressersoftware ist derzeit die aktuellste Version von Djvu und zählt Nummer 229 in der Liste. |

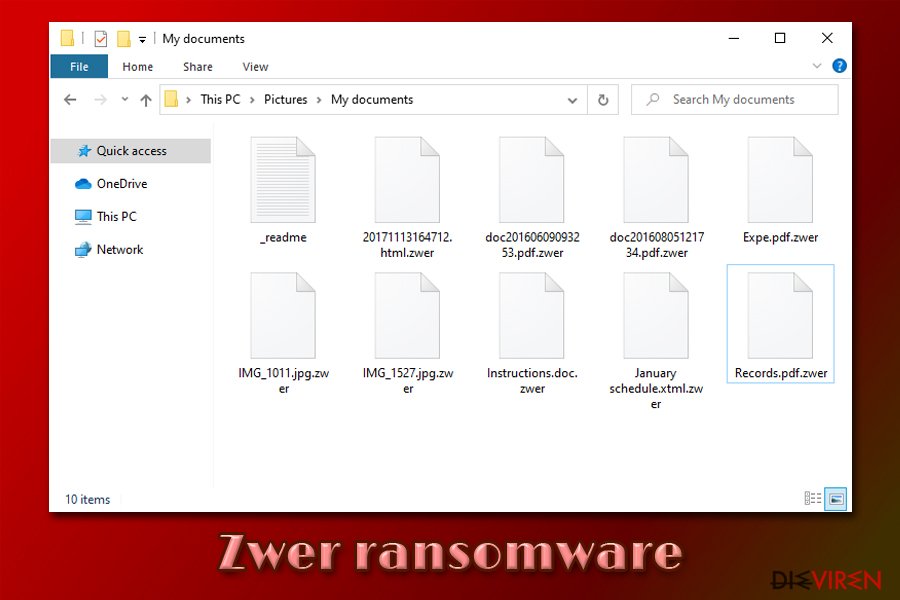

| Dateimarker | Die Viren nutzen die Dateierweiterung .zwer, um gesperrte Dateien zu markieren. |

| Verschlüsselungsverfahren | RSA |

| Verbreitung | Dieser Erpresser wird typischerweise via schädliche E-Mails, ungeschützte RDP-Ports, P2P-Netzwerke und Raubkopien verbreitet. |

| Andere Merkmale | Sobald die schädlichen Nutzdaten der Erpressersoftware ausgeführt werden, sperrt sie die Dateien und hinterlässt einen Erpresserbrief in _readme.txt, worin eine detaillierte Anleitung zur Bezahlung des Lösegelds zu finden ist. |

| Zahlungsbedingungen | Die Kriminellen drängen dazu, innerhalb von 72 Stunden 490 USD zu bezahlen. Wenn die Zahlung hinausgezögert wird, verdoppelt sich der Preis zu 980 USD. Die zurzeit einzig akzeptierte Währung ist Bitcoin. |

| Entfernung | Es ist nicht möglich die schädlichen Dateien der Erpressersoftware manuell zu finden. Die Identifizierung und Entfernung des Eindringlings lässt sich jedoch mit einem professionellen Antivirenprogramm durchführen. |

| Schaden | Durch die Entfernung der Erpressersoftware wird keine vollständige Wiederherstellung der betroffenen Systemdateien sichergestellt. Um Einträge in der Windows-Registry, Startdateien und andere Kernkomponenten zu reparieren, verwenden Sie das Tool FortectIntego. |

Das Auftauchen von Zwer wurde für Juni bereits erwartet, denn die Djvu-Entwickler sind berüchtigt für ihre regelmäßigen Veröffentlichungen. Das erste Exemplar dieses Virus wurde im Support-Forum von Emsisoft hochgeladen, wo das Opfer die _readme.txt zusammen mit einer Datei, die die Dateierweiterung .Zwer aufweist, präsentierte.

Eine eingehende Untersuchung ergab, dass Zwer aus der Djvu-Familie stammt. Zwer verwendet ähnliche Grundlagen für die Verbreitung, Infiltrierung, sowie Verschlüsselung und Erpressung. Den Forschern zufolge wird die Nutzlast in der Regel über Spammailanhänge oder raubkopierte Software verteilt. Außerdem kann sie zur Verbreitung des berüchtigten Trojaners AZORult dienen.

Nach erfolgreicher Infiltrierung beginnt die Erpressersoftware die erste Phase der Ausbreitung. Die Schadsoftware richtet mehrere Boot-Prozesse ein, startet die PowerShell, um Schattenkopien zu löschen und deaktiviert die AV-Engine, um ihrer Entfernung zu entgehen. Die Zwer-Ransomware kann zudem Host-Dateien beschädigen und über die Firewall den Zugriff zu sicherheitsbezogenen Foren und Webseiten blockieren, wo Anleitungen zur Entfernung der Ransomware und zur Wiederherstellung beschädigter Dateien zu finden sind.

Diese Cyberbedrohung sollte man nicht auf die leichte Schulter nehmen, da sie Sie den dauerhaften Dateiverlust verursachen kann. Die beste Lösung ist die vollständige Entfernung von Zwer mit einem Programm wie SpyHunter 5Combo Cleaner, Malwarebytes oder einem anderen professionellen Antivirenprogramm. Dieser dateiverschlüsselnde Virus kann nicht nur die Daten auf dem Rechner verschlüsseln, sondern auch mehrere bösartige Dateien einschleusen, das System schwer beeinträchtigen und den Azorult-Trojaner als sekundäre Nutzlast herunterladen. Infolgedessen können Kriminelle Zugriff auf Ihre personenbezogenen Daten, einschließlich gespeicherter Passwörter, Bankdaten, Anmeldedaten usw. erhalten.

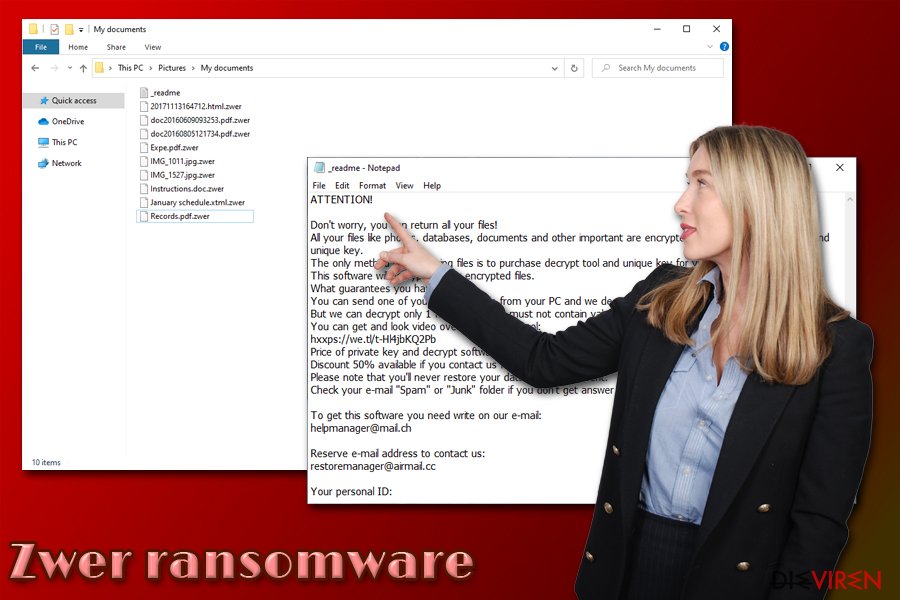

Die Veränderungen, die die Zwer-Erpressersoftware auslöst, sind kaum zu übersehen. Zunächst beginnt sie, bösartige Prozesse auszuführen, die auch im Task-Manager sichtbar sind, sodass auch die CPU-Auslastung deutlich ansteigt. Das offensichtlichste Zeichen für eine Infizierung mit der Ransomware sind jedoch die neuen Dateiendungen .Zwer, die an Bilder, Archive, Microsoft Office-Dokumente, Videos und anderen Benutzerdateien angehängt wird.

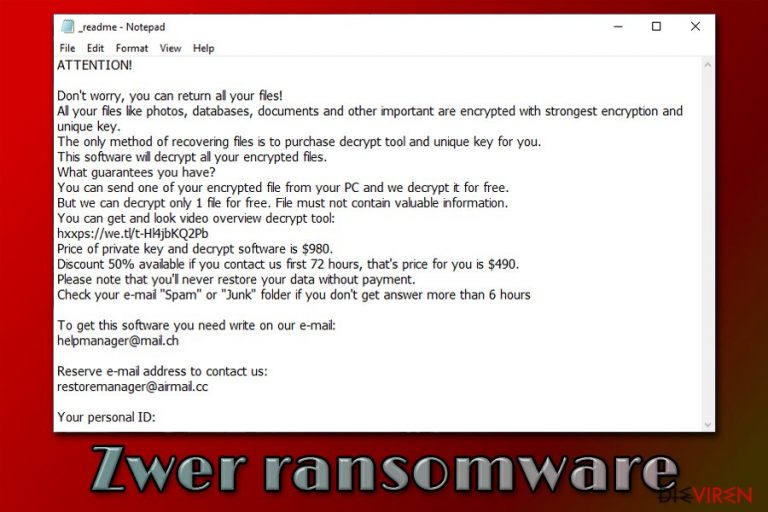

Zuletzt erstellt der Virus den Erpresserbrief_readme.txt in beliebigen Systemordnern und auf dem Desktop. Die Nachricht enthält detaillierte Anweisungen zur Kontaktaufnahme mit den Ransomware-Entwicklern und zur Überweisung des Lösegelds. Kurz gesagt wird von den Opfern erwartet, dass sie sich über die E-Mail-Adressen helpmanager@mail.ch und restoremanager@firemail.ch mit den Betrügern in Verbindung setzen und ein Lösegeld überweisen, das zwischen 480 und 980 Dollar in Bitcoins variiert.

ATTENTION!

Don't worry, you can return all your files!

All your files like photos, databases, documents and other important are encrypted with strongest encryption and unique key.

The only method of recovering files is to purchase decrypt tool and unique key for you.

This software will decrypt all your encrypted files.

What guarantees you have?

You can send one of your encrypted file from your PC and we decrypt it for free.

But we can decrypt only 1 file for free. File must not contain valuable information.

You can get and look video overview decrypt tool:

hxxps://we.tl/t-EEHXgjySek

Price of private key and decrypt software is $980.

Discount 50% available if you contact us first 72 hours, that's price for you is $490.

Please note that you'll never restore your data without payment.

Check your e-mail “Spam” or “Junk” folder if you don't get answer more than 6 hours.To get this software you need write on our e-mail:

helpmanager@mail.chReserve e-mail address to contact us:

restoremanager@firemail.chYour personal ID:

Die hinter diesem Virus steckenden Kriminellen wollen so viel Geld wie möglich erpressen. Unser Ratschlag lautet jedoch, die Erpressersoftware direkt zu entfernen und dann zu versuchen, die Dateien mithilfe von Wiederherstellungssoftware zu retten. Lassen Sie sich nicht dadurch verschrecken, dass Sie die Dateien angeblich mit einem AV-Scan dauerhaft verlieren. Es handelt sich hierbei lediglich um Panikmache, die von Kriminellen angewandt wird, um Opfer zu ködern.

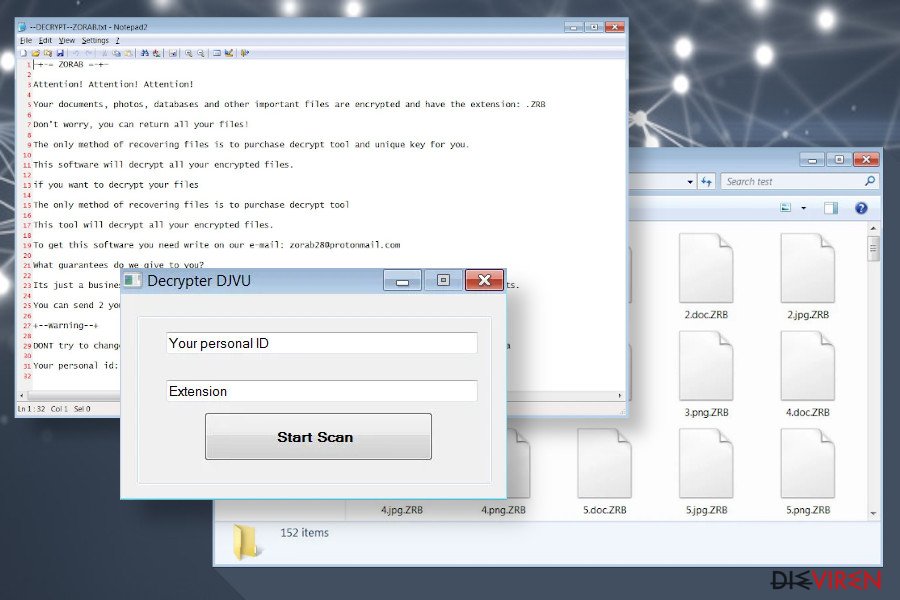

Nach der vollständigen Entfernung der Zwer-Erpressersoftware können Sie die Wiederherstellung der verschlüsselten Daten angehen. Da Djvu eine der größten Ransomware-Familien ist, haben Cybersicherheitsexperten viel Zeit investiert, um kostenlose Entschlüsselungssoftware zu entwickeln. Im Moment ist das Dr. Web Rescue Pack wahrscheinlich das zuverlässigste Tool zur Wiederherstellung von Dateien. Allerdings können mit diesem Tool nicht alle Djvu-Varianten erfolgreich wiederhergestellt werden. Probieren Sie im Falle des Falles alternative Datenwiederherstellungsmethoden aus, einige listen wir am Ende dieses Artikels auf.

Die Methoden, die Kriminelle für die Verbreitung von Ransomware einsetzen

Experten von LosVirus.es haben uns ihre Erkenntnisse über die Methoden, mit denen Cyberkriminelle typischerweise Ransomware verbreiten, zur Verfügung gestellt. Hiernach ist Spam das beliebteste Medium zur Verbreitung bösartiger Nutzlasten. Betrüger erstellen sicher aussehende E-Mail-Nachrichten im Stil verschiedener Unternehmen (DHL, FedEx, Weißes Haus, Rotes Kreuz usw.) und verbergen die Erpressersoftware in den infizierten „Auftragsbestätigungen“ oder ähnlichen angehangenen Dokumenten.

Spammails sind dennoch nicht die einzigen Überträger von Ransomware. Hacker nutzen oft anfällige RDP-Verbindungen (Remote Desktop Protocol) aus und verwenden Brute-Force-Angriffe, um Zielsysteme zu infizieren. Der TCP-Port 3389 ist eine der am häufigsten ausgenutzten Schwachstellen, die es Kriminellen ermöglicht, potenzielle Opfer anzugreifen. P2P-Netzwerke, illegale oder gehackte Webseiten, Software-Cracks, Keygens und andere Online-Inhalte können ebenfalls leicht von Hackern ausgenutzt werden.

Daher reicht die Installation eines Virenschutzprogramms nicht aus, um das System vor Schadsoftware zu schützen. Ein aktives und präventives Verhalten des Benutzers ist ebenso wichtig. Zunächst einmal sollte man Backups von den wichtigsten Dateien, wie Dokumente oder Familienfotos, anfertigen. Zweitens sollte man sich es gut überlegen, bevor man illegale Software herunterlädt oder eine potenziell gefährliche Domain besucht.

Verwenden Sie ein professionelles Antivirenprogramm, um die Zwer-Erpressersoftware zu entfernen

Die Entfernung von Zwer erfordert den Einsatz eines leistungsstarken Virenschutzprogramms. Wenn Sie schon einmal mit einem Virus des Typs Ransomware/Erpressersoftware zu tun hatten, sollten Sie wissen, dass eine manuelle Entfernung unter keinen Umständen möglich ist. Dateiverschlüsselnde Viren sind sehr umfangreich aufgebaut und schleusen Dutzende von bösartigen Dateien an verschiedenen Stellen des Systems ein, um in Windows bösartige Befehle ausführen zu können.

Vor dem Versuch die Zwer-Ransomware zu entfernen, empfehlen wir die verschlüsselten Dateien auf einen alternativen Speicherort zu kopieren, sei es auf einem USB-Stick/-Laufwerk oder der Cloud. Dies ist lediglich eine Vorsichtsmaßnahme, um den dauerhaften Verlust der Dateien zu verhindern.

Für eine vollständige Entfernung von Zwer verwenden Sie SpyHunter 5Combo Cleaner, Malwarebytes oder eine andere AV-Engine Ihrer Wahl. Versuchen Sie danach, die Daten mithilfe der unten angegebenen Lösungen wiederherzustellen.

Anleitung für die manuelle Entfernung des Zwer-Virus

Ransomware: Entfernung der Ransomware über den abgesicherten Modus

Da Zwer Antivirenprogramme blockieren kann, müssen Sie das System in den abgesicherten Modus starten, um Ihr Sicherheitsprogramm aktivieren zu können.

Wichtig! →Die Anleitung zur manuellen Entfernung von Ransomware ist für Computerlaien möglicherweise zu kompliziert. Für die korrekte Ausführung sind fortgeschrittene IT-Kenntnisse erforderlich, da durch das Löschen oder Beschädigen von wichtigen Systemdateien, Windows nicht mehr korrekt arbeitet. Darüber hinaus kann die manuelle Entfernung Stunden in Anspruch nehmen, bis sie abgeschlossen ist. Wir raten daher dringend zur oben beschriebenen automatischen Methode.

Schritt 1. Greifen Sie auf den abgesicherten Modus mit Netzwerktreibern zu

Die manuelle Entfernung von Malware sollte am besten über den abgesicherten Modus erfolgen.

Windows 7 / Vista / XP

- Klicken Sie auf Start > Herunterfahren > Neu starten > OK.

- Wenn der Computer aktiv wird, drücken Sie mehrmals die Taste F8, bis Sie das Fenster Erweiterte Startoptionen sehen. (Wenn das nicht funktioniert, versuchen Sie F2, F12, Entf, etc., abhängig vom Modell des Motherboards.)

- Wählen Sie aus der Liste Abgesicherter Modus mit Netzwerktreibern aus.

Windows 10 / Windows 8

- Klicken Sie mit der rechten Maustaste auf Start und wählen Sie Einstellungen.

- Scrollen Sie nach unten und wählen Sie Update und Sicherheit.

- Wählen Sie im linken Bereich des Fensters Wiederherstellung.

- Scrollen Sie nun nach unten zum Abschnitt Erweiterter Start.

- Klicken Sie auf Jetzt neu starten.

- Wählen Sie Problembehandlung.

- Gehen Sie zu Erweiterte Optionen.

- Wählen Sie Starteinstellungen.

- Klicken Sie auf Neu starten.

- Drücken Sie nun auf 5 oder klicken Sie auf 5) Abgesicherten Modus mit Netzwerktreibern aktivieren.

Schritt 2. Beenden Sie verdächtige Prozesse

Der Task-Manager ist ein nützliches Tool, das alle im Hintergrund laufenden Prozesse anzeigt. Gehört einer der Prozesse zu einer Malware, müssen Sie ihn beenden:

- Drücken Sie auf Ihrer Tastatur auf Strg + Umschalt + Esc, um den Task-Manager zu öffnen.

- Klicken Sie auf Mehr Details.

- Scrollen Sie nach unten zum Abschnitt Hintergrundprozesse und suchen Sie nach verdächtige Einträge.

- Klicken Sie den verdächtigen Prozess mit der rechten Maustaste an und wählen Sie Dateipfad öffnen.

- Gehen Sie zurück zu dem Prozess, klicken Sie ihn mit der rechten Maustaste an und wählen Sie Task beenden.

- Löschen Sie den Inhalt des bösartigen Ordners.

Schritt 3. Prüfen Sie den Programmstart

- Drücken Sie auf Ihrer Tastatur auf Strg + Umschalt + Esc, um den Task-Manager zu öffnen.

- Gehen Sie zum Reiter Autostart.

- Klicken Sie mit der rechten Maustaste auf das verdächtige Programm und wählen Sie Deaktivieren.

Schritt 4. Löschen Sie die Dateien des Virus

Zu Malware gehörende Dateien können sich an beliebige Stellen auf dem Computer verstecken. Hier einige Anweisungen, die bei der Suche helfen können:

- Geben Sie Datenträgerbereinigung in der Windows-Suche ein und drücken Sie auf die Eingabetaste.

- Wählen Sie das zu bereinigende Laufwerk aus (C: ist normalerweise das Hauptlaufwerk und auch wahrscheinlich das Laufwerk, in dem sich bösartige Dateien befinden).

- Blättern Sie durch die Liste der zu löschenden Dateien und wählen Sie die folgenden aus:

Temporäre Internetdateien

Downloads

Papierkorb

Temporäre Dateien - Wählen Sie Systemdateien bereinigen.

- Des Weiteren empfiehlt es sich nach bösartigen Dateien in den folgenden Ordnern zu suchen (geben Sie jeden Eintrag in die Windows-Suche ein und drücken Sie die Eingabetaste):

%AppData%

%LocalAppData%

%ProgramData%

%WinDir%

Wenn Sie fertig sind, starten Sie den PC in den normalen Modus.

Entfernen Sie Zwer mit System Restore

Verwenden Sie diese Schritte, um die Systemwiederherstellung zu aktivieren und die böswilligen Aktivitäten zu unterbinden.

-

Schritt 1: Starten Sie den Computer in den Modus Safe Mode with Command Prompt

Windows 7 / Vista / XP- Klicken Sie auf Start → Shutdown → Restart → OK.

- Sobald der Computer aktiv wird, sollten Sie anfangen mehrmals F8 zu drücken bis Sie das Fenster Advanced Boot Options sehen.

-

Wählen Sie Command Prompt von der Liste

Windows 10 / Windows 8- Drücken Sie im Windows-Anmeldebildschirm auf den Button Power. Halten Sie nun auf Ihrer Tastatur Shift gedrückt und klicken Sie auf Restart..

- Wählen Sie nun Troubleshoot → Advanced options → Startup Settings und drücken Sie zuletzt auf Restart.

-

Wählen Sie, sobald der Computer aktiv wird, im Fenster Startup Settings Enable Safe Mode with Command Prompt.

-

Schritt 2: Stellen Sie Ihre Systemdateien und -einstellungen wieder her.

-

Sobald das Fenster Command Prompt auftaucht, geben Sie cd restore ein und klicken Sie auf Enter.

-

Geben Sie nun rstrui.exe ein und drücken Sie erneut auf Enter..

-

Wenn ein neues Fenster auftaucht, klicken Sie auf Next und wählen Sie einen Wiederherstellungspunkt, der vor der Infiltrierung von Zwer liegt. Klicken Sie anschließend auf Next.

-

Klicken Sie nun auf Yes, um die Systemwiederherstellung zu starten.

-

Sobald das Fenster Command Prompt auftaucht, geben Sie cd restore ein und klicken Sie auf Enter.

Bonus: Wiederherstellung der Daten

Die oben aufgeführte Anleitung soll dabei helfen Zwer vom Computer zu entfernen. Für die Wiederherstellung der verschlüsselten Dateien empfehlen wir eine ausführliche Anleitung von den Sicherheitsexperten von dieviren.de zu nutzen.Leider gibt es noch keinen offiziellen Zwer-Entschlüsseler, aber immerhin eine Handvoll von Optionen, mit denen Sie versuchen können die von diesem bösartigen Virus kompromittierten Daten wiederherzustellen.

Wenn Ihre Dateien von Zwer verschlüsselt worden sind, haben Sie für die Wiederherstellung mehrere Möglichkeiten:

Führen Sie einen Scan mit Data Recovery Pro aus

Data Recovery Pro ist ein Programm, das zumindest einen Teil der beschädigten Dokumente wiederherstellen sollte. Bevor Sie es starten, muss Zwer jedoch erfolgreich entfernt worden sein.

- Data Recovery Pro herunterladen;

- Führen Sie die Schritte der Data Recovery aus und installieren Sie das Programm auf dem Computer;

- Starten Sie es und scannen Sie den Computer nach Dateien, die von Zwer verschlüsselt worden sind;

- Stellen Sie sie wieder her.

Probieren Sie das Windows-Feature Vorgängerversionen aus

Wenn Sie das Feature vor der Infizierung aktiviert hatten, dann können Sie die Dateien wie folgt wiederherstellen.

- Suchen Sie nach einer verschlüsselten Datei, die Sie wiederherstellen möchten und führen Sie einen Rechtsklick darauf aus;

- Selektieren Sie “Properties” und gehen Sie zum Reiter “Previous versions”;

- Kontrollieren Sie hier unter “Folder versions” alle verfügbaren Kopien. Wählen Sie die Version aus, die Sie wiederherstellen möchten und klicken Sie auf “Restore”.

Stellen Sie Dateien mithilfe ihrer Schattenkopien wieder her

Es ist bekannt, dass die meisten Varianten der Djvu-Ransomware so programmiert sind, dass sie die Schattenkopien entfernen. Es ist jedoch nicht klar, ob Zwer diese Kopien löscht. Wenn also keine der vorherigen Wiederherstellungsoptionen geholfen hat, sollten Sie es mit den Schattenkopien versuchen.

- Laden Sie Shadow Explorer (http://shadowexplorer.com/) herunter;

- Folgen Sie den Anweisungen des Einrichtungsassistenten von Shadow Explorer und installieren Sie die Anwendung auf dem Computer;

- Starten Sie das Programm und wählen Sie mithilfe des Auswahlmenüs oben links in der Ecke ihre Festplatte mit den verschlüsselten Daten aus. Kontrollieren Sie die vorhandenen Ordner;

- Führen Sie auf den wiederherzustellenden Ordner einen Rechtsklick aus und wählen Sie “Export”. Sie können ebenfalls auswählen, wo der Ordner wiederhergestellt werden soll.

Ein offizieller Zwer-Decrypter steht nicht zur Verfügung

Da Zwer eine neue Cyberbedrohung ist, gelang es Forschern noch nicht, eine Entschlüsselungssoftware zu entwickeln. Trotzdem ist es ratsam das DrWeb Rescue Pack auszuprobieren.

Darüber hinaus hat ein Mitglied des Ransomware-Teams namens DemonSlay355 einen kostenlosen STOPdecryptor auf den Markt gebracht, der einige der Djvu-Varianten entschlüsseln kann, die die persönliche ID 6se9RaIxXF9m70zWmx7nL3bVRp691w4SNY8UCir0 nutzen. Wenn Zwer diese Nummer für Sie generiert hat, können Sie den Entschlüsseler von hier herunterladen.

Als Letztes sollten Sie sich natürlich immer über den Schutz vor Crypto-Ransomware Gedanken machen. Um den Computer vor Zwer und anderer Ransomware zu schützen, sollten Sie eine bewährte Anti-Spyware, wie beispielsweise FortectIntego, SpyHunter 5Combo Cleaner oder Malwarebytes, nutzen.

Für Sie empfohlen

Wählen Sie den richtigen Webbrowser und sorgen Sie für mehr Sicherheit mit einem VPN

Online-Spionage hat in den letzten Jahren an Dynamik gewonnen und Internetnutzer interessieren sich immer mehr dafür, wie sie ihre Privatsphäre schützen können. Eines der grundlegenden Methoden, um für eine extra Schutzschicht zu sorgen, ist: Die Wahl eines privaten und sicheren Webbrowsers.

Es ist jedoch möglich, noch eine zusätzliche Schutzebene hinzuzufügen und ein völlig anonymes Surfen im Internet zu schaffen, und zwar mithilfe dem VPN Private Internet Access. Die Software leitet den Datenverkehr über verschiedene Server um, so dass Ihre IP-Adresse und geografischer Standort getarnt bleiben. Die Kombination aus einem sicheren Webbrowser und einem VPN für den privaten Internetzugang ermöglicht es im Internet zu surfen, ohne das Gefühl zu haben, von Kriminellen ausspioniert oder ins Visier genommen zu werden.

Sichern Sie Ihre Dateien für den Fall eines Malware-Angriffs

Softwareprobleme aufgrund Malware oder direkter Datenverlust dank Verschlüsselung können zu Geräteproblemen oder zu dauerhaften Schäden führen. Wenn man allerdings aktuelle Backups besitzt, kann man sich nach solch einem Vorfall leicht retten und zurück an die Arbeit gehen.

Es ist daher wichtig, nach Änderungen am Gerät auch die Backups zu aktualisieren, sodass man zu dem Punkt zurückkehren kann, an dem man zuvor gearbeitet hat, bevor eine Malware etwas verändert hat oder sonstige Probleme mit dem Gerät auftraten und Daten- oder Leistungsverluste verursachten.

Wenn Sie von jedem wichtigen Dokument oder Projekt die vorherige Version besitzen, können Sie Frustration und Pannen vermeiden. Besonders nützlich sind sie, wenn Malware wie aus dem Nichts auftaucht. Verwenden Sie Data Recovery Pro für die Systemwiederherstellung.