Virus Globe Imposter entfernen (Entfernungsanweisungen) - aktualisiert März 2021

Anleitung für die Entfernung des Globe Imposter-Virus

Was ist Globe-Imposter-Erpressersoftware?

Eine Einführung in die wachsende Familie der Globe-Imposter-Viren

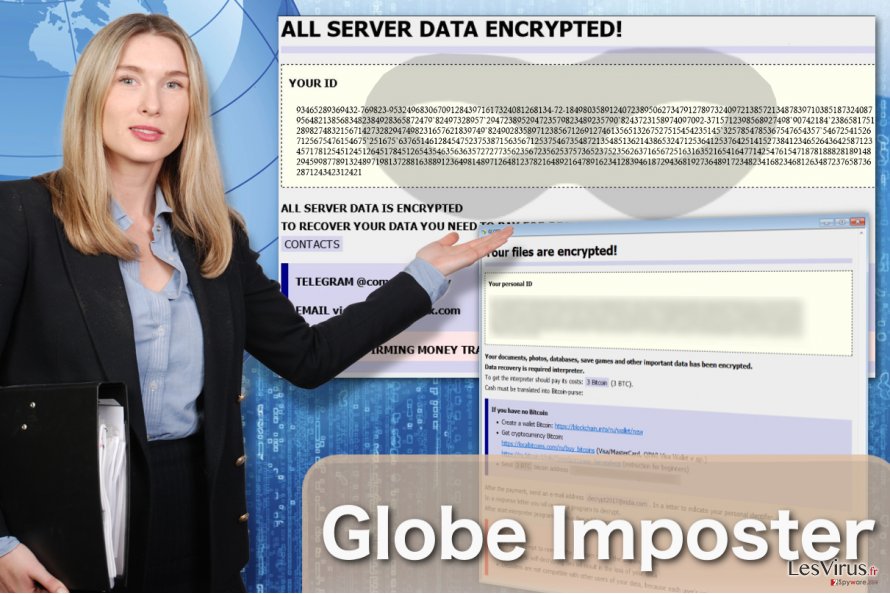

Globe Imposter ist eine schädliche Krypto-Erpressersoftware, die den berüchtigten erpresserischen Virus Globe imitiert und ebenfalls Dateien auf dem Computer verschlüsselt, sodass anschließend an Opfer ein Entschlüsselungsschlüssel verkauft werden kann.. Sobald der Virus mit der Verschlüsselung der Dateien fertig ist, markiert er sie mit einer speziellen Endung.

Abhängig von der Version des Virus werden verschlüsselte Dateien mit folgenden Endungen versehen:

.goro, .au1crypt, .s1crypt, .nCrypt, .hNcrypt, .legally, .keepcalm, .fix, .515, .crypt, .paycyka, .pizdec, .wallet, .vdulm, .2cXpCihgsVxB3, .medal, .3ncrypt3d .[byd@india.com]SON, .troy, .Virginprotection, .BRT92, .725, .ocean, .rose, .GOTHAM, .HAPP, .write_me_[btc2017@india.com] and .skunk.

Wiederholende Berichte von Opfern des Virus zeigen, dass die Entwickler der Erpressersoftware ständig ihre Kontaktdaten ändern und in ihren Erpresserbriefen (diese können HOW_OPEN_FILES.hta, how_to_back_files.html, RECOVER-FILES.html, !back_files!.html oder #HOW_DECRYPT_FILES#.html heißen) jedes Mal andere E-Mail-Adressen und BitMessage-Adressen angeben, wie unter anderem:

- write_me_[btc2017@india.com],

- 511_made@cyber-wizard.com,

- btc.me@india.com

- chines34@protonmail.ch

- decryptmyfiles@inbox.ru

- garryweber@protonmail.ch

- keepcalmpls@india.com

- happydaayz@aol.com

- strongman@india.com

- support24@india.com

- support24_02@india.com

- oceannew_vb@protonmail.com

- asnaeb7@india.com

- asnaeb7@yahoo.com

- i-absolutus@bigmir.net

- laborotoria@protonmail.ch

- filesopen@yahoo.com

- openingfill@hotmail.com

- crypt@troysecure.me

- troysecure@yandex.by

- troysecure@yahoo.com

Da Schadsoftware-Entwickler ihren schädlichen Kreationen nicht immer einen Namen geben, ist es gang und gäbe, dass sie nach den Endungen oder angegebenen E-Mail-Adressen benannt werden. Um es in diesem Falle etwas einfacher zu machen, wurden die Schädlinge als Globe Impostor bzw. Fake Globe getauft. Wir möchten jedoch hervorheben, dass die Viren zwar eine Nachahmung von dem originalen Globe-Virus sind, aber sie hierdurch keinesfalls weniger schädlich ausfallen.

Der Globe-Imposter-Virus kann genauso gut wie jede andere Erpressersoftware, die von Grund auf entwickelt wurde, Dateien verschlüsseln. Angesichts der zahlreichen Varianten dieser Erpressersoftware können wir nur sagen, dass bestimmte Viren dazu tendieren RSA und AES für die Verschlüsselung zu nutzen, welche bei den meisten Erpressungsprogrammen gängig sind. Manche Versionen von Globe Imposter sind entschlüsselbar. Der Rest leider immer noch extrem gefährlich.

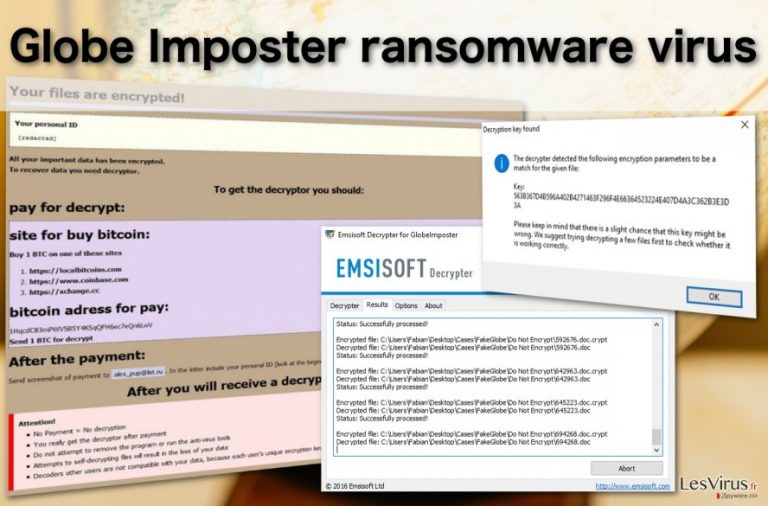

Sicherheitsexperten von Emsisoft haben ein Entschlüsselungsprogramm entwickeln können, das Opfern der Erpressersoftware dabei hilft ihre Dateien zu entschlüsseln und wieder für Ordnung auf dem Computer sorgt.. Der kostenlose GlobeImposter Decrypter wurde zum Zeitpunkt der Erstellung des Artikels bereits 11844 Mal heruntergeladen. Dies zeigt bereits, dass der Schädling sich rapide ausbreitet und jedermann Schutzmaßnahmen ergreifen sollte.

Wenn es bereits zu spät ist, scrollen Sie zum Ende des Artikels, um den Decrypter herunterzuladen und zu erfahren, wie man den Globe-Imposter-Virus vom Computer beseitigt. Wir empfehlen für die Entfernung von einer bewährten Antivirensoftware wie FortectIntego Gebrauch zu machen.

Globe Imposter imitiert alle wesentlichen Features vom originalen Globe-Virus. Er markiert verschlüsselten Dateien mit einer Endung und hinterlässt in allen betroffenen Ordnern eine HTML- oder HTA-Datei mit Anweisungen für die Lösegeldzahlung. Die gute Nachricht ist, dass der Virus die originalen Dateinamen nicht deformiert. Wenn der Virus entschlüsselbar ist, dann können die Dateien ohne viel Mühe und wie gewünscht wiederhergestellt werden.

Man muss allerdings beachten, dass die Virenentwickler Abschreckungstaktiken nutzen, um von alternativen Datenwiederherstellungsmethoden abzulenken. Man sollte trotzdem immer zuerst kontrollieren, ob Virenanalytiker ein kostenloses Entschlüsselungsprogramm entwickeln konnten. In diesem speziellen Fall haben Sie Glück, denn die Dateien lassen sich wiederherstellen und Globe Imposter ohne große Konsequenzen entfernen.

Zurzeit aktive Varianten von Globe Imposter:

Eine schlecht entwickelte, aber dennoch leicht verbesserte Kopie von Globe. Diese spezielle Version markiert die Dateien nach dem Anwenden eines starken Verschlüsselungsalgorithmus mit .FIX.

Die Infiltrierungsstrategien variieren von Spamaktionen bis hin zu Drive-by-Downloads und betrügerischen Anzeigen. Man weiß quasi nie, wann der Virus zuschlägt. Obwohl die erste Version von GlobeImposter erfolgreich von Schadsoftware-Experten entschlüsselt werden konnte, fand man bei der zweiten Version noch keinen Erfolg. Der Schädling ist daher leider weiterhin nicht entschlüsselbar.

Aus diesem Grund ist es immer eine gute Idee Back-ups von wichtigen Dateien zu haben und sie auf einem Medium zu speichern, dass nicht von schädlichen Skripten erreicht werden kann. Auf diese Weise hat man immer einen Reserveplan, wenn die Daten korrupt geworden sind.

Deutsche Version von GlobeImposter

Schadsoftware-Entwickler passen ihre schädlichen Kreationen oftmals so an, dass sie spezifische Länder angreifen und die Computernutzer in ihrer Muttersprache angesprochen werden.

Die deutsche Version der Erpressersoftware ist hierfür das perfekte Beispiel. Der Erpresserbrief mit der Wiederherstellungsanleitung für die verschlüsselten Dateien ist in Deutsch verfasst. Die Angreifer verlangen darin 0,5 BTC für den Wiederherstellungsschlüssel. Nachdem das Geld überwiesen wurde, sollen Opfer einen Screenshot von der Überweisung an die angegebene E-Mail-Adresse decryptmyfiles@inbox.ru senden.

Selbst das Erfüllen der Forderungen garantiert nicht, dass die Dateien wiederhergestellt werden. Die Erpresser sind unberechenbar und könnten sich mit dem Geld einfach aus dem Staub machen. Aus diesem Grund empfehlen wir auf der sicheren Seite zu bleiben und die Erpressersoftware zu entfernen.

KeepCalm-Virus

Der Virus verschlüsselt Dateien und markiert sie am Ende mit .keepcalm, woher auch der Name des Virus stammt. Der Schädling nutzt ein starkes Verschlüsselungsverfahren, um die Dateien nutzlos zu machen und anschließend die Wiederherstellung für eine beträchtliche Geldsumme anbieten zu können.

Die Erpresser stellen eine ausführlichere Beschreibung der Datenwiederherstellung in der Datei HOW_TO_BACK_FILES.html zur Verfügung, dem so gesehenen Erpresserbrief. Im Wesentlichen müssen Opfer über die E-Mail-Adresse keepcalmpls@india.com mit den Angreifern Kontakt aufnehmen. Wenn man das Entschlüsselungsprogramm erhalten möchte, muss zudem ein Beweis für die Überweisung, sowie die persönliche ID an die E-Mail-Adresse gesendet werden. Bedauerlicherweise ist es nur selten der Fall, dass tatsächlich ein Entschlüsselungsprogramm ausgehändigt wird.

Sogar ganz im Gegenteil, Kriminelle tendieren dazu zu verschwinden, sobald sie das Geld in der Tasche haben und lassen Opfer hilflos dastehen. In diesem Fall bleibt einem nur eins übrig: KeepCalm vom Computer entfernen und die Verschlüsselung in einem anderen, sichereren Weg umgehen.

Wallet GlobeImposter

Anfang Mai 2017 wurde eine neue Version der Globe-Imitation entdeckt. Dieses Mal nutzt sie die von der Erpressersoftware Dharma verwendete Endung .wallet, um die verschlüsselten Dateien zu markieren.

Die Erpressersoftware hinterlässt ihren Erpresserbrief auf dem Desktop in der Datei how_to_back_files.html. Darin sind die Opfer-ID und BitMessage-Adressen enthalten, falls Opfer mit den Cyberkriminellen Kontakt aufnehmen möchten- BM-2cXpCihgsVxB31uLjALsCzAwt5xyxr467U[@]bitmessage.ch.

Der Virus löscht außerdem die von Windows erstellten Schattenkopien, um Opfer von der Datenwiederherstellung ohne ein Bezahlen des Lösegelds abzuhalten.

.s1crypt-Virus

Dieser Schädling ist ebenfalls eine weitere Variante der Erpressersoftware. Sie stellt ihre Forderungen in der Datei how_to_back_files.html und informiert darin, dass alle Dokumente und Daten verschlüsselt worden sind.

Für das Aufheben der Verschlüsselung müssen Opfer einen speziellen Decodierer kaufen, der angeblich 2 Bitcoins kostet. Das Tool ist selbstverständlich nicht die große Hoffnung auf eine Datenwiederherstellung.

Die Entwickler geben für Computernutzer, die nicht wissen wie man Bitcoins erwirbt, drei zusätzliche Links an. In Falle von technischen Problemen kann man die Angreifer über laboratoria@protonmail.ch erreichen.

Die Mail-Adresse suggeriert, dass die Cyberkriminellen eine registrierte Domain in der Schweiz haben. Allerdings kann dies wieder einmal ein Ablenkungsmanöver sein. Antivirenprogramme erkennen die Schadsoftware als Trojan.Generic.DB75052.

.au1crypt-Virus

Die Schadsoftware ist das Gegenstück der zuletzt erwähnten Version. Die grafische Benutzeroberfläche unterscheidet sich ebenfalls. Die ID scheint ein Resultat von den Verfahren AES und RSA zu sein. Der Erpresserbrief in der Datei how_to_back_files.html erklärt, dass die Dateien „wegen einem Sicherheitsproblem auf dem PC“ verschlüsselt worden sind.

Im Vergleich zur vorherigen Version, wo die Bitcoin-Adresse direkt angegeben wurde, sollen Opfer hier zuerst über summerteam@tuta.io und summerteam@india.com mit den Cyberkriminellen Kontakt aufnehmen. Obwohl die Schadsoftware wohl eher ein „Sommerspaß“ der Hacker ist, muss die virtuelle Community leider auf der Hut sein.

Der Trojaner wird zurzeit als Variant.Adware.Graftor.lXzx erkannt.

.goro-Virus

Der Virus greift seine Opfer im Besonderen über schwache Remote-Desktop-Protokolle (RDP) an. Da die Version noch brandneu ist, ist noch kein Entschlüsselungsprogramm verfügbar. Die Entwickler nutzen für ihre Anweisungen die üblichen HTML-Erpresserbriefe.

Man kann den Prozess goro.exe im Task-Manager beenden, um den Prozess der Schadsoftware zu unterbrechen. Die Version wird außerdem mit dem Wallet-Virus der Dharma-Familie in Verbindung gebracht.

Die Variante wird zurzeit von der großen Mehrheit an Sicherheitsanwendungen als Trojan[Ransom]/Win32.Purgen oder Arcabit Trojan.Ransom.GlobeImposter.1 erkannt. Die E-Mail-Adresse Mk.goro@aol.com ist ein weiterer Hinweis auf diese Version.

.{e-mail}.BRT92-Virus

Der Virus hängt, wie sein Name schon sagt, .{e-mail}.BRT92 an verschlüsselte Dateien an. Zusätzlich zu der neuen Endung präsentiert der Nachfolger seinen Erpresserbrief in der Datei #HOW_DECRYPT_FILES#.html.

Auf der HTML-Seite finden Opfer ihre persönliche ID, womit die Angreifer ihre Opfer unterscheiden können.

Die Hacker verweisen zur Kontaktaufnahme auf die zwei E-Mail-Adressen asnaeb7@india.com und asnaeb7@yahoo.com.

.ocean-Virus

Der Ocean-Virus ist eine der Versionen, die erst seit 2017 im Umlauf sind. Der Virus markiert die Dateien mit .ocean und hinterlegt seine Geldforderungen in der Datei !back_files!.html. Um die Dateien wiederzubekommen, müssen Opfer die Kriminellen über oceannew_vb@protonmail.com kontaktieren.

Die Hacker behaupten, dass der Preis für die Entschlüsselung davon abhängt wie schnell man mit den Angreifern Kontakt aufnimmt. Mit Cyberkriminellen zusammenzuarbeiten ist allerdings nie eine gute Lösung, da man sehr schnell übers Ohr gehauen werden kann.

A1Lock-Virus

A1Lock ist eine der erfolgreicheren Varianten von Globe Imposter. Es gibt mehrere Versionen hiervon und jede versieht die Dateien mit einer anderen Endung. Uns sind bisher Versionen bekannt, die die Dateien mit .rose, .troy und .707 markieren.

Die Lösegeldforderungen sind normalerweise in den Dokumenten How_to_back_files.html oder RECOVER-FILES.html zu finden. Zur Kontaktaufnahme wird auf folgende Adressen hingewiesen: i-absolutus@bigmir.net, crypt@troysecure.me, troysecure@yandex.by und troysecure@yahoo.com.

.Write_me_[btc2017@india.com]-Virus

Angesichts des Designs unterscheidet sich diese Version am meisten von allen anderen. Sie geht aber wie gewohnt vor: Sie verschlüsselt die Dateien und bietet einen kostenpflichtigen Decodierer an. Zahlungswillige Opfer müssen mit den Kriminellen über die E-Mail-Adresse btc2017@india.com Kontakt aufnehmen.

Das Risiko hier ist groß, da sich die Kriminellen einfach aus dem Staub machen können, nachdem sie das Geld erhalten haben. Die von dem Schädling verschlüsselten und mit .Write_me_[btc2017@india.com] markierten Daten bleiben dann natürlich ewig in diesem Zustand.

Die Infiltrierung von Globe Imposter

Die Erpressersoftware Globe Imposter nutzt traditionelle Verbreitungsmethoden und findet folglich durch Spam ihren Weg in den Computer. Andere bekannte Übertrager sind virenverseuchte Anzeigen und Drive-by-Downloads.

Wie bei den meisten Erpressungsprogrammen tarnt diese Variante ebenfalls ihre zerstörerischen Nutzdaten als legitim aussehende Programme oder Windows-Dateien, sodass potenzielle Opfer nicht ahnen, dass sie schädliche Dateien herunterladen.

Um das System vor Schadsoftware-Angriffen zu schützen, ist eine anständige und aktuelle Anti-Malware notwendig. Wir empfehlen außerdem von externen Speicherplätzen Gebrauch zu machen, um dort Sicherheitskopien von wichtigen Dateien zu lagern. Hierfür kann man bspw. USB-Sticks, externe Festplatten oder andere gewünschte Geräte nutzen. Wichtig ist nur, dass man nicht vergisst sie vom Computer zu trennen.

Aktualisiert am 23. Mai 2017: Die Erpressersoftware verändert stets ihre Angriffstechniken und laut aktuellen Berichten wird der schädliche Virus durch die Spamaktion Blank Slate im Umlauf gebracht. Blank Slate war bereits für die Ausbreitung von Cerber verantwortlich.

Es hat sich herausgestellt, dass die schädlichen Dateien in ein ZIP-Archiv verpackt und mit beliebigen Zeichen benannt wurden, wie bspw. 8064355.zip. Wird das ZIP-Archiv extrahiert und ausgeführt, verbindet sich die darin befindliche JS- oder JSE-Datei mit einer bestimmten Domain und lädt die Erpressersoftware herunter.

Kriminelle tendieren dazu die Domains, die die Erpressersoftware beherbergen, regelmäßig zu wechseln. Zurzeit bekannte Domains sind newfornz[.]top, pichdollard[.]top und 37kddsserrt[.]pw.

Aktualisiert am 1. August 2017: Es wurde eine neue Spamaktion für Globe Imposter mit neuen Betreffen (basiert vermutlich auf das Necurs-Botnetz) gesichtet. Im Folgenden führen wir eine Liste mit E-Mail-Adressen, Betreffzeilen und Namen der angehangenen Dateien auf, die mit der Verbreitung der Globe-Imitation in Verbindung gebracht werden.

- donotreply@jennieturnerconsulting.co.uk — Payment Receipt_72537 — P72537.zip

- donotreply@ritson.globalnet.co.uk — Payment 0451 — P0451.zip

- donotreply@vintageplanters.co.uk — Payment Receipt#039 — P039.zip

- donotreply@bowker61.fastmail.co.uk — Receipt 78522 — P78522.zip

- donotreply@satorieurope.co.uk — Receipt#6011 — P6011.zip

- donotreply@npphotography.co.uk — Payment-59559 — P59559.zip

- donotreply@anytackle.co.uk — Receipt-70724 — P70724.zip

- donotreply@gecko-accountancy.co.uk — Receipt#374 — P374.zip

- donotreply@corbypress.co.uk — Payment Receipt#03836 — P03836.zip

- donotreply@everythingcctv.co.uk — Payment_1479 — P1479.zip

Laut der Webseite malware-traffic-analysis.net, die diese Liste zusammenstellte, sind in den ZIP-Dateien VBS-Dateien enthalten, die schädliche Nutzdaten befördern.

Zudem gibt es bei Spamaktionen, die FakeGlobe in Form von JS-Dateien übertragen, neue Betreffzeilen. Vor E-Mails mit den Betreffzeilen „Voice Message Attached“ oder „Scanned Image“ muss man sich besonders in Acht nehmen.

Aktualisiert am 20. September 2017: Anfang Herbst 2017 wurde festgestellt, dass Globe Imposter sich mit massiven Kampagnen, die vor allem mit der berüchtigten Erpressersoftware Locky in Verbindung gebracht werden, ausbreitet. Experten von TrendMicro haben angegeben, dass die schädlichen Domains, die für das Herunterladen der Erpressersoftware auf den Computern verwendet werden, abwechselnd FakeGlobe und Locky servieren. Dies bedeutet, dass die kompromittierte Domain für mehrere Stunden Globe Imposter anbieten kann und dann nach Locky wechselt oder umgekehrt.

Spamaktionen, die die Schadsoftware an Opfer übertragen, haben schädliche Links im Nachrichteninhalt, worin darauf hingewiesen wird sich eine Rechnung online anzusehen. Klickt man den Link an, wird eine .7z-Datei heruntergeladen, die sich auch im Anhang der E-Mail befindet. Die im Archiv befindliche Datei verbindet sich mit den Domains und lädt Locky oder Globe Imposter herunter.

Laut den Experten von NoVirus.uk ist dies nicht die einzige Art von schädlichen E-Mails, die für die Ausbreitung der Erpressersoftware genutzt wird. Die Spammer versenden außerdem tausende von E-Mails ohne Nachricht und einer angehangenen .doc-Datei statt eines Archives. Die Doc-Datei enthält Makro-Skripte mit der die Erpressersoftware von entfernten Servern heruntergeladen wird. Sobald das Opfer die Datei schließt, aktiviert sich das Skript automatisch über das Auto Close VBA Makro.

Hinweise für eine vollständige Entfernung von Globe Imposter

Wenn Sie sich mit dieser Nachahme des Globe-Virus infiziert haben, sollten Sie sehr darauf bedacht sein das Computersystem nicht noch mehr zu beschädigen. Nehmen Sie die Virenentfernung nicht in die eigene Hand, wenn sie Neuland ist.

Die Virenentwickler versuchen mit allen Mitteln die Entfernung so schwierig wie möglich zu gestalten und hinterlassen gerne diverse Fallen. Nur bewährte und leistungsstarke Sicherheitsprogramme können diese Hürden ohne viel Risiko umgehen und Globe Imposter von korrupten Systemen entfernen.

Anleitung für die manuelle Entfernung des Globe Imposter-Virus

Ransomware: Entfernung der Ransomware über den abgesicherten Modus

Fake Globe verlässt infizierte Computer nicht ohne Kampf. Es kann bspw. das Antivirenprogramm oder andere Sicherheitsprogramme von ihrer Ausführung abhalten. In diesem Fall befolgen Sie bitte diese Anweisungen:

Wichtig! →Die Anleitung zur manuellen Entfernung von Ransomware ist für Computerlaien möglicherweise zu kompliziert. Für die korrekte Ausführung sind fortgeschrittene IT-Kenntnisse erforderlich, da durch das Löschen oder Beschädigen von wichtigen Systemdateien, Windows nicht mehr korrekt arbeitet. Darüber hinaus kann die manuelle Entfernung Stunden in Anspruch nehmen, bis sie abgeschlossen ist. Wir raten daher dringend zur oben beschriebenen automatischen Methode.

Schritt 1. Greifen Sie auf den abgesicherten Modus mit Netzwerktreibern zu

Die manuelle Entfernung von Malware sollte am besten über den abgesicherten Modus erfolgen.

Windows 7 / Vista / XP

- Klicken Sie auf Start > Herunterfahren > Neu starten > OK.

- Wenn der Computer aktiv wird, drücken Sie mehrmals die Taste F8, bis Sie das Fenster Erweiterte Startoptionen sehen. (Wenn das nicht funktioniert, versuchen Sie F2, F12, Entf, etc., abhängig vom Modell des Motherboards.)

- Wählen Sie aus der Liste Abgesicherter Modus mit Netzwerktreibern aus.

Windows 10 / Windows 8

- Klicken Sie mit der rechten Maustaste auf Start und wählen Sie Einstellungen.

- Scrollen Sie nach unten und wählen Sie Update und Sicherheit.

- Wählen Sie im linken Bereich des Fensters Wiederherstellung.

- Scrollen Sie nun nach unten zum Abschnitt Erweiterter Start.

- Klicken Sie auf Jetzt neu starten.

- Wählen Sie Problembehandlung.

- Gehen Sie zu Erweiterte Optionen.

- Wählen Sie Starteinstellungen.

- Klicken Sie auf Neu starten.

- Drücken Sie nun auf 5 oder klicken Sie auf 5) Abgesicherten Modus mit Netzwerktreibern aktivieren.

Schritt 2. Beenden Sie verdächtige Prozesse

Der Task-Manager ist ein nützliches Tool, das alle im Hintergrund laufenden Prozesse anzeigt. Gehört einer der Prozesse zu einer Malware, müssen Sie ihn beenden:

- Drücken Sie auf Ihrer Tastatur auf Strg + Umschalt + Esc, um den Task-Manager zu öffnen.

- Klicken Sie auf Mehr Details.

- Scrollen Sie nach unten zum Abschnitt Hintergrundprozesse und suchen Sie nach verdächtige Einträge.

- Klicken Sie den verdächtigen Prozess mit der rechten Maustaste an und wählen Sie Dateipfad öffnen.

- Gehen Sie zurück zu dem Prozess, klicken Sie ihn mit der rechten Maustaste an und wählen Sie Task beenden.

- Löschen Sie den Inhalt des bösartigen Ordners.

Schritt 3. Prüfen Sie den Programmstart

- Drücken Sie auf Ihrer Tastatur auf Strg + Umschalt + Esc, um den Task-Manager zu öffnen.

- Gehen Sie zum Reiter Autostart.

- Klicken Sie mit der rechten Maustaste auf das verdächtige Programm und wählen Sie Deaktivieren.

Schritt 4. Löschen Sie die Dateien des Virus

Zu Malware gehörende Dateien können sich an beliebige Stellen auf dem Computer verstecken. Hier einige Anweisungen, die bei der Suche helfen können:

- Geben Sie Datenträgerbereinigung in der Windows-Suche ein und drücken Sie auf die Eingabetaste.

- Wählen Sie das zu bereinigende Laufwerk aus (C: ist normalerweise das Hauptlaufwerk und auch wahrscheinlich das Laufwerk, in dem sich bösartige Dateien befinden).

- Blättern Sie durch die Liste der zu löschenden Dateien und wählen Sie die folgenden aus:

Temporäre Internetdateien

Downloads

Papierkorb

Temporäre Dateien - Wählen Sie Systemdateien bereinigen.

- Des Weiteren empfiehlt es sich nach bösartigen Dateien in den folgenden Ordnern zu suchen (geben Sie jeden Eintrag in die Windows-Suche ein und drücken Sie die Eingabetaste):

%AppData%

%LocalAppData%

%ProgramData%

%WinDir%

Wenn Sie fertig sind, starten Sie den PC in den normalen Modus.

Entfernen Sie Globe Imposter mit System Restore

Erpressungsprogramme sind ernste Cyberbedrohungen, die nicht nur diverse Dokumente auf dem Computer sperren können, sondern auch Anwendungen. Sicherheitssoftware ist davon leider keine Ausnahme. Wenn Globe Imposter die automatischen Systemscans behindert, sollte folgende Anleitung hilfreich sein:

-

Schritt 1: Starten Sie den Computer in den Modus Safe Mode with Command Prompt

Windows 7 / Vista / XP- Klicken Sie auf Start → Shutdown → Restart → OK.

- Sobald der Computer aktiv wird, sollten Sie anfangen mehrmals F8 zu drücken bis Sie das Fenster Advanced Boot Options sehen.

-

Wählen Sie Command Prompt von der Liste

Windows 10 / Windows 8- Drücken Sie im Windows-Anmeldebildschirm auf den Button Power. Halten Sie nun auf Ihrer Tastatur Shift gedrückt und klicken Sie auf Restart..

- Wählen Sie nun Troubleshoot → Advanced options → Startup Settings und drücken Sie zuletzt auf Restart.

-

Wählen Sie, sobald der Computer aktiv wird, im Fenster Startup Settings Enable Safe Mode with Command Prompt.

-

Schritt 2: Stellen Sie Ihre Systemdateien und -einstellungen wieder her.

-

Sobald das Fenster Command Prompt auftaucht, geben Sie cd restore ein und klicken Sie auf Enter.

-

Geben Sie nun rstrui.exe ein und drücken Sie erneut auf Enter..

-

Wenn ein neues Fenster auftaucht, klicken Sie auf Next und wählen Sie einen Wiederherstellungspunkt, der vor der Infiltrierung von Globe Imposter liegt. Klicken Sie anschließend auf Next.

-

Klicken Sie nun auf Yes, um die Systemwiederherstellung zu starten.

-

Sobald das Fenster Command Prompt auftaucht, geben Sie cd restore ein und klicken Sie auf Enter.

Bonus: Wiederherstellung der Daten

Die oben aufgeführte Anleitung soll dabei helfen Globe Imposter vom Computer zu entfernen. Für die Wiederherstellung der verschlüsselten Dateien empfehlen wir eine ausführliche Anleitung von den Sicherheitsexperten von dieviren.de zu nutzen.Das von Emsisoft bereitgestellte Entschlüsselungsprogramm funktioniert in manchen Fällen nicht, weil es nur Dateien entschlüsseln kann, die von bestimmten Versionen dieser Erpressungsprogramme verschlüsselt worden sind. Wenn das Tool von Emsisoft nicht hilft die Daten in den originalen Zustand zu versetzen, empfehlen wir folgende alternative Methoden auszuprobieren:

Wenn Ihre Dateien von Globe Imposter verschlüsselt worden sind, haben Sie für die Wiederherstellung mehrere Möglichkeiten:

Data Recovery Pro

Die Datenwiederherstellungssoftware hat sich bei korrupten und gelöschten Dateien als wirksam erwiesen. Wir empfehlen daher das Tool bei der Wiederherstellung verschlüsselter Dateien auszuprobieren.

- Data Recovery Pro herunterladen;

- Führen Sie die Schritte der Data Recovery aus und installieren Sie das Programm auf dem Computer;

- Starten Sie es und scannen Sie den Computer nach Dateien, die von Globe Imposter verschlüsselt worden sind;

- Stellen Sie sie wieder her.

ShadowExplorer

ShadowExplorer kann Dateien mithilfe der von Windows erstellten Schattenkopien wiederherstellen. Bedauerlicherweise werden sie von vielen erpresserischen Viren gelöscht und wenn dies erfolgreich verläuft, ist ShadowExplorer leider keine Hilfe.

- Laden Sie Shadow Explorer (http://shadowexplorer.com/) herunter;

- Folgen Sie den Anweisungen des Einrichtungsassistenten von Shadow Explorer und installieren Sie die Anwendung auf dem Computer;

- Starten Sie das Programm und wählen Sie mithilfe des Auswahlmenüs oben links in der Ecke ihre Festplatte mit den verschlüsselten Daten aus. Kontrollieren Sie die vorhandenen Ordner;

- Führen Sie auf den wiederherzustellenden Ordner einen Rechtsklick aus und wählen Sie “Export”. Sie können ebenfalls auswählen, wo der Ordner wiederhergestellt werden soll.

Kostenloser Decrypter für Globe Imposter

Abhängig von der Variante des Virus lassen sich die Dateien mithilfe des kostenlosen Decrypters für Globe Imposter, welcher von Emsisoft veröffentlicht wurde, problemlos wiederherstellen.

Als Letztes sollten Sie sich natürlich immer über den Schutz vor Crypto-Ransomware Gedanken machen. Um den Computer vor Globe Imposter und anderer Ransomware zu schützen, sollten Sie eine bewährte Anti-Spyware, wie beispielsweise FortectIntego, SpyHunter 5Combo Cleaner oder Malwarebytes, nutzen.

Für Sie empfohlen

Privatsphäre leicht gemacht

Anonymität im Internet ist heutzutage ein wichtiges Thema. Ob man sich nun vor personalisierter Werbung schützen möchte, vor Datenansammlungen im Allgemeinen oder den dubiosen Praktiken einiger Firmen oder Staaten. Unnötiges Tracking und Spionage lässt sich nur verhindern, wenn man völlig anonym im Internet unterwegs ist.

Möglich gemacht wird dies durch VPN-Dienste. Wenn Sie online gehen, wählen Sie einfach den gewünschten Ort aus und Sie können auf das gewünschte Material ohne lokale Beschränkungen zugreifen. Mit Private Internet Access surfen Sie im Internet ohne der Gefahr entgegen zu laufen, gehackt zu werden.

Sie erlangen volle Kontrolle über Informationen, die unerwünschte Parteien abrufen können und können online surfen, ohne ausspioniert zu werden. Auch wenn Sie nicht in illegale Aktivitäten verwickelt sind oder Ihren Diensten und Plattformen Vertrauen schenken, ist Vorsicht immer besser als Nachricht, weshalb wir zu der Nutzung eines VPN-Dienstes raten.

Sichern Sie Ihre Dateien für den Fall eines Malware-Angriffs

Softwareprobleme aufgrund Malware oder direkter Datenverlust dank Verschlüsselung können zu Geräteproblemen oder zu dauerhaften Schäden führen. Wenn man allerdings aktuelle Backups besitzt, kann man sich nach solch einem Vorfall leicht retten und zurück an die Arbeit gehen.

Es ist daher wichtig, nach Änderungen am Gerät auch die Backups zu aktualisieren, sodass man zu dem Punkt zurückkehren kann, an dem man zuvor gearbeitet hat, bevor eine Malware etwas verändert hat oder sonstige Probleme mit dem Gerät auftraten und Daten- oder Leistungsverluste verursachten.

Wenn Sie von jedem wichtigen Dokument oder Projekt die vorherige Version besitzen, können Sie Frustration und Pannen vermeiden. Besonders nützlich sind sie, wenn Malware wie aus dem Nichts auftaucht. Verwenden Sie Data Recovery Pro für die Systemwiederherstellung.