Virus .xtbl entfernen (Entfernungsanleitung) - aktualisiert 2016

Anleitung für die Entfernung des .xtbl-Virus

Was ist .xtbl?

Warum man sich vor dem .xtbl-Virus in Acht nehmen muss:

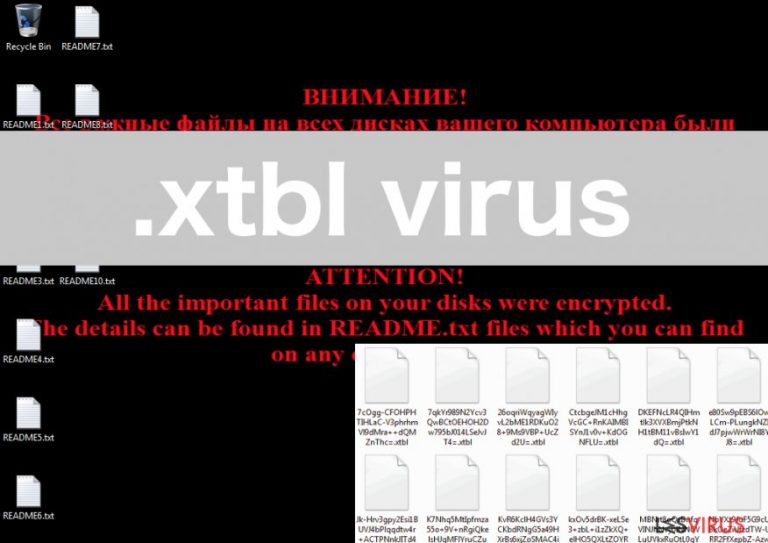

Wenn man plötzlich nicht mehr auf seine Dateien zugreifen kann und die Dateinamen nur noch ein Buchstabendurcheinander sind, hat man sich aller Wahrscheinlichkeit nach mit dem .xtbl-Virus infiziert. Der Virus trägt diesen Namen aufgrund der Endung, die er zu den Dateien hinzufügt. Er ersetzt dabei die regulären Dateiendungen wie .docx, .pdf oder .xls mit .xtbl. Allerdings sind die Dateiendungen im Vergleich zu den bevorstehenden Problemen nur die Spitze des Eisbergs. Der .xtbl-Virus ist nämlich ein erpresserisches Programm und nutzt fortschrittliche Verschlüsselungsverfahren, um die Dateien unzugänglich zu machen und anschließend von seinen Opfern Geld zu erpressen. Der Virus macht dafür von komplexen Algorithmen Gebrauch, die quasi nicht gelöst werden können. Es sei denn, man hat den privaten Schlüssel. Bedauerlicherweise befindet sich dieser Schlüssel auf einem gut geschützten Server. Wie Sie wahrscheinlich bereits vermuten, geben die Gauner den Schlüssel nicht so ohne Weiteres heraus, sondern verlangen eine beträchtliche Summe von Geld. Allerdings sollte die Bezahlung des Lösegelds die allerletzte Option sein, denn man könnte ziemlich schnell übers Ohr gehauen werden und auch sein Geld verlieren. Die bessere Lösung wäre hier den .xtbl-Virus so schnell wie möglich zu entfernen, um weiteren Schaden zu verhindern. Antiviren-Tools wie FortectIntego können hierfür verwendet werden.

Während der .xtbl-Virus die Daten verschlüsselt, erstellt er auch in jedem Ordner mit korrupten Daten ein Dokument namens README.txt. Anstelle des gewohnten Desktops ist zudem eine Mitteilung zu sehen, worin man aufgefordert wird das Dokument README zu lesen. Die Cyberkriminellen stellen in dieser Datei einen Identifizierungscode und zwei unterschiedliche E-Mail-Adressen bereit. Möchte man die Dateien wiederherstellen, muss man den Code zu den E-Mail-Adressen senden, wodurch man im Anschluss weitere Informationen über die Bezahlung zugesendet bekommt. Es wird angenommen, dass die für die Datenwiederherstellung geforderte Summe zwischen 0,5 und 4 Bitcoins variiert. Aber wie wir bereits erwähnt haben, ist die Bezahlung des Lösegelds kein vernünftiger Weg, um die Daten zurückzubekommen. Wir empfehlen in solchen Fällen lieber die Entfernung von .xtbl in Angriff zu nehmen. Anschließend kann man versuchen die Dateien mit Datenwiederherstellungsprogrammen wie PhotoRec, R-Studio oder Kaspersky Antiviren-Tools wiederherzustellen. Es ist allerdings empfehlenswert sich nicht allzu große Hoffnungen zu machen.

Weitere Varianten von .xtbl:

.green_ray@india.com.xtbl. Dieser Virus gelangt ebenfalls wie .xtbl unbemerkt in den Computer und verschlüsselt die darauf befindlichen Dateien. Auch hier wird eine Benachrichtigung auf dem Desktop eingeblendet, wobei sich ausführlichere Informationen über die Datenwiederherstellung in einem zusätzlichen Dokument befinden, welches in jedem Ordner mit verschlüsselten Dateien erstellt wird. Der Name des Dokuments unterscheidet sich übrigens von dem oben besprochenen .xtbl-Virus und heißt How to decrypt your files.txt. Trotz kleiner Unterschiede ist dieser Virus genauso gefährlich wie .xtbl und sollte daher umgehend vom Computer entfernt werden.

JohnyCryptor@aol.com.xtbl. Diese Version ist eigentlich identisch zu .green_ray@india.com.xtbl. Der Virus wird durch Spammails verbreitet und verschlüsselt die Dateien mit einem Algorithmus militärischen Niveaus, sobald er ins System gelangt. Er nutzt außerdem das gleiche Dokument namens How to decrypt your files.txt, um seine Opfer über die Dateiverschlüsselung aufzuklären und die E-Mail-Adresse JohnyCryptor@aol.com bereitzustellen, damit man mit den Kriminellen Kontakt aufnehmen kann. Der Virus kann negative Auswirkungen auf die Systemleistung haben und eine Gefahr für die zukünftigen Dateien sein, weshalb der Virus auch hier so schnell wie möglich entfernt werden sollte.

.ecovector3@aol.com.xtbl. Ähnlich wie bei den oben erwähnten Varianten, gelangt dieser Virus auf listige Weise in den Computer und gibt vor ein legitimes Dokument oder ein Softwareupdate zu sein. Sobald sich der Virenüberträger allerdings auf dem Computer eingenistet hat, fängt er an das System nach Dateien zu scannen und sie zu verschlüsseln. Mit diesem Virus auf dem Computer sind keine Bilder, Dokumente oder Archive sicher. Merkt man also, dass man auf die Dateien nicht mehr zugreifen kann, muss man den Virus direkt beseitigen.

gerkaman@aol.com.xtbl. Dieses Erpressungsprogramm verschlüsselt ebenfalls Daten und fordert seine Opfer dazu auf mit den Drahtziehern über die angegebene E-Mail-Adresse Kontakt aufzunehmen. Es ist immer noch unbekannt, wieviel Geld für den Entschlüsselungsschlüssel verlangt wird. Vermutlich ist man sogar zum Verhandeln bereit. Falls Ihr Computer aber mit diesem Virus infiziert ist, sollten Sie von der Bezahlung des Lösegelds absehen, denn aller Voraussicht nach werden Sie den Schlüssel nicht erhalten.

Wie verbreitet sich und infiziert der Virus die Computer?

Der .xtbl-Virus und alle seine anderen Varianten werden mithilfe von Spammails verbreitet. Auf dem ersten Blick kann der Anhang solch einer E-Mail legitim aussehen, aber in Wahrheit befindet sich darin ein schädliches Skript. In der Regel sind sie in JavaScript geschrieben oder sehen aus wie ein Word-Dokument. Wenn Sie versehentlich einen JavaScript-Anhang herunterladen, lässt sich der Virus nicht mehr aufhalten, denn JavaScript aktiviert diesen automatisch. Bei den Word-Dokumenten besteht allerdings Hoffnung. Die Bedingung für die Aktivierung des Virus ist, dass die Makros in Word eingeschaltet sein müssen. Wenn die Markos nicht aktiviert sind, kann der Computer auch nicht infiziert werden. Der Virus kann natürlich mit allerlei Maschen versuchen Sie davon zu überzeugen die Makros zu aktivieren. Offensichtlich sollten Sie dem nicht Folge leisten, da Sie ansonsten einer schädlichen Bedrohung erlauben ihr Unwesen auf dem Computer zu treiben.

Hinweise für die Entfernung vom .xtbl-Virus:

Bei solchen erpresserischen Viren ist es besonders bedauerlich, dass sie nur in seltenen Fällen die Computer unbeschädigt lassen. In der Regel bleiben die Dateien gesperrt und manchmal ist sogar eine komplette Neuinstallation des Systems notwendig, um die Auswirkungen vollständig zu beseitigen. Anders als die meisten Computernutzer annehmen, bedeutet die Entfernung von .xtbl nicht, dass die gesperrten Dateien wieder entschlüsselt werden. Trotzdem ist die Entfernung von großer Bedeutung, wenn man den Computer wieder normal verwenden möchte. Wenn Reste vom Virus auf dem Computer übrigbleiben, könnte der Virus beispielsweise wieder zurückkommen. Ebenfalls ist denkbar, dass die Virenreste das System anfälliger für andere Schadsoftware machen. Sie sollten daher von den besten Tools Gebrauch machen, um den Virus vollständig zu entfernen. Es gibt allerdings noch zu beachten, dass der .xtbl-Virus möglicherweise die Antivirenprogramme blockiert. In solch einem Fall sollten Sie die Anweisungen am Ende des Artikels befolgen und dann den Scan starten. Falls Sie bei der Virenentfernung auf Schwierigkeiten treffen, können Sie uns gerne kontaktieren.

Anleitung für die manuelle Entfernung des .xtbl-Virus

Ransomware: Entfernung der Ransomware über den abgesicherten Modus

Wichtig! →Die Anleitung zur manuellen Entfernung von Ransomware ist für Computerlaien möglicherweise zu kompliziert. Für die korrekte Ausführung sind fortgeschrittene IT-Kenntnisse erforderlich, da durch das Löschen oder Beschädigen von wichtigen Systemdateien, Windows nicht mehr korrekt arbeitet. Darüber hinaus kann die manuelle Entfernung Stunden in Anspruch nehmen, bis sie abgeschlossen ist. Wir raten daher dringend zur oben beschriebenen automatischen Methode.

Schritt 1. Greifen Sie auf den abgesicherten Modus mit Netzwerktreibern zu

Die manuelle Entfernung von Malware sollte am besten über den abgesicherten Modus erfolgen.

Windows 7 / Vista / XP

- Klicken Sie auf Start > Herunterfahren > Neu starten > OK.

- Wenn der Computer aktiv wird, drücken Sie mehrmals die Taste F8, bis Sie das Fenster Erweiterte Startoptionen sehen. (Wenn das nicht funktioniert, versuchen Sie F2, F12, Entf, etc., abhängig vom Modell des Motherboards.)

- Wählen Sie aus der Liste Abgesicherter Modus mit Netzwerktreibern aus.

Windows 10 / Windows 8

- Klicken Sie mit der rechten Maustaste auf Start und wählen Sie Einstellungen.

- Scrollen Sie nach unten und wählen Sie Update und Sicherheit.

- Wählen Sie im linken Bereich des Fensters Wiederherstellung.

- Scrollen Sie nun nach unten zum Abschnitt Erweiterter Start.

- Klicken Sie auf Jetzt neu starten.

- Wählen Sie Problembehandlung.

- Gehen Sie zu Erweiterte Optionen.

- Wählen Sie Starteinstellungen.

- Klicken Sie auf Neu starten.

- Drücken Sie nun auf 5 oder klicken Sie auf 5) Abgesicherten Modus mit Netzwerktreibern aktivieren.

Schritt 2. Beenden Sie verdächtige Prozesse

Der Task-Manager ist ein nützliches Tool, das alle im Hintergrund laufenden Prozesse anzeigt. Gehört einer der Prozesse zu einer Malware, müssen Sie ihn beenden:

- Drücken Sie auf Ihrer Tastatur auf Strg + Umschalt + Esc, um den Task-Manager zu öffnen.

- Klicken Sie auf Mehr Details.

- Scrollen Sie nach unten zum Abschnitt Hintergrundprozesse und suchen Sie nach verdächtige Einträge.

- Klicken Sie den verdächtigen Prozess mit der rechten Maustaste an und wählen Sie Dateipfad öffnen.

- Gehen Sie zurück zu dem Prozess, klicken Sie ihn mit der rechten Maustaste an und wählen Sie Task beenden.

- Löschen Sie den Inhalt des bösartigen Ordners.

Schritt 3. Prüfen Sie den Programmstart

- Drücken Sie auf Ihrer Tastatur auf Strg + Umschalt + Esc, um den Task-Manager zu öffnen.

- Gehen Sie zum Reiter Autostart.

- Klicken Sie mit der rechten Maustaste auf das verdächtige Programm und wählen Sie Deaktivieren.

Schritt 4. Löschen Sie die Dateien des Virus

Zu Malware gehörende Dateien können sich an beliebige Stellen auf dem Computer verstecken. Hier einige Anweisungen, die bei der Suche helfen können:

- Geben Sie Datenträgerbereinigung in der Windows-Suche ein und drücken Sie auf die Eingabetaste.

- Wählen Sie das zu bereinigende Laufwerk aus (C: ist normalerweise das Hauptlaufwerk und auch wahrscheinlich das Laufwerk, in dem sich bösartige Dateien befinden).

- Blättern Sie durch die Liste der zu löschenden Dateien und wählen Sie die folgenden aus:

Temporäre Internetdateien

Downloads

Papierkorb

Temporäre Dateien - Wählen Sie Systemdateien bereinigen.

- Des Weiteren empfiehlt es sich nach bösartigen Dateien in den folgenden Ordnern zu suchen (geben Sie jeden Eintrag in die Windows-Suche ein und drücken Sie die Eingabetaste):

%AppData%

%LocalAppData%

%ProgramData%

%WinDir%

Wenn Sie fertig sind, starten Sie den PC in den normalen Modus.

Entfernen Sie .xtbl mit System Restore

-

Schritt 1: Starten Sie den Computer in den Modus Safe Mode with Command Prompt

Windows 7 / Vista / XP- Klicken Sie auf Start → Shutdown → Restart → OK.

- Sobald der Computer aktiv wird, sollten Sie anfangen mehrmals F8 zu drücken bis Sie das Fenster Advanced Boot Options sehen.

-

Wählen Sie Command Prompt von der Liste

Windows 10 / Windows 8- Drücken Sie im Windows-Anmeldebildschirm auf den Button Power. Halten Sie nun auf Ihrer Tastatur Shift gedrückt und klicken Sie auf Restart..

- Wählen Sie nun Troubleshoot → Advanced options → Startup Settings und drücken Sie zuletzt auf Restart.

-

Wählen Sie, sobald der Computer aktiv wird, im Fenster Startup Settings Enable Safe Mode with Command Prompt.

-

Schritt 2: Stellen Sie Ihre Systemdateien und -einstellungen wieder her.

-

Sobald das Fenster Command Prompt auftaucht, geben Sie cd restore ein und klicken Sie auf Enter.

-

Geben Sie nun rstrui.exe ein und drücken Sie erneut auf Enter..

-

Wenn ein neues Fenster auftaucht, klicken Sie auf Next und wählen Sie einen Wiederherstellungspunkt, der vor der Infiltrierung von .xtbl liegt. Klicken Sie anschließend auf Next.

-

Klicken Sie nun auf Yes, um die Systemwiederherstellung zu starten.

-

Sobald das Fenster Command Prompt auftaucht, geben Sie cd restore ein und klicken Sie auf Enter.

Als Letztes sollten Sie sich natürlich immer über den Schutz vor Crypto-Ransomware Gedanken machen. Um den Computer vor .xtbl und anderer Ransomware zu schützen, sollten Sie eine bewährte Anti-Spyware, wie beispielsweise FortectIntego, SpyHunter 5Combo Cleaner oder Malwarebytes, nutzen.

Für Sie empfohlen

Privatsphäre leicht gemacht

Anonymität im Internet ist heutzutage ein wichtiges Thema. Ob man sich nun vor personalisierter Werbung schützen möchte, vor Datenansammlungen im Allgemeinen oder den dubiosen Praktiken einiger Firmen oder Staaten. Unnötiges Tracking und Spionage lässt sich nur verhindern, wenn man völlig anonym im Internet unterwegs ist.

Möglich gemacht wird dies durch VPN-Dienste. Wenn Sie online gehen, wählen Sie einfach den gewünschten Ort aus und Sie können auf das gewünschte Material ohne lokale Beschränkungen zugreifen. Mit Private Internet Access surfen Sie im Internet ohne der Gefahr entgegen zu laufen, gehackt zu werden.

Sie erlangen volle Kontrolle über Informationen, die unerwünschte Parteien abrufen können und können online surfen, ohne ausspioniert zu werden. Auch wenn Sie nicht in illegale Aktivitäten verwickelt sind oder Ihren Diensten und Plattformen Vertrauen schenken, ist Vorsicht immer besser als Nachricht, weshalb wir zu der Nutzung eines VPN-Dienstes raten.

Sichern Sie Ihre Dateien für den Fall eines Malware-Angriffs

Softwareprobleme aufgrund Malware oder direkter Datenverlust dank Verschlüsselung können zu Geräteproblemen oder zu dauerhaften Schäden führen. Wenn man allerdings aktuelle Backups besitzt, kann man sich nach solch einem Vorfall leicht retten und zurück an die Arbeit gehen.

Es ist daher wichtig, nach Änderungen am Gerät auch die Backups zu aktualisieren, sodass man zu dem Punkt zurückkehren kann, an dem man zuvor gearbeitet hat, bevor eine Malware etwas verändert hat oder sonstige Probleme mit dem Gerät auftraten und Daten- oder Leistungsverluste verursachten.

Wenn Sie von jedem wichtigen Dokument oder Projekt die vorherige Version besitzen, können Sie Frustration und Pannen vermeiden. Besonders nützlich sind sie, wenn Malware wie aus dem Nichts auftaucht. Verwenden Sie Data Recovery Pro für die Systemwiederherstellung.