Virus STOP entfernen (Bonus: Entschlüsselungsschritte) - aktualisiert 2021

Anleitung für die Entfernung des STOP-Virus

Was ist STOP-Erpressersoftware?

STOP-Ransomware immer noch ein aktiver dateisperrender Virus, der auch in 2020 mit der aufwändigen Masche Geld erpresst

Die STOP-Ransomware ist ein Data-Locker (dt. Datensperrer), welcher erstmals im Dezember 2017 veröffentlicht wurde. Die Schadsoftware nutzt eine Kombination aus den Algorithmen AES und RSA, um die Daten zu verschlüsseln und markiert sie anschließend mit der Dateierweiterung .STOP. Allerdings tauchen fast jeden Monat neue Versionen des Virus auf. Zurzeit werden die folgenden Erweiterungen an betroffene Dateien hinzugefügt: .SAVEfiles, .puma, .pumas, .pumax, .pumax, .shadow und .keypass. Zudem ist erwähnenswert, dass die Keypass-Ransomware und die Djvu-Ransomware zu den berüchtigtsten Varianten gehören und Schlagzeilen machten, als sie Opfer aus über 20 Ländern angriffen. Im Moment ist Djvu die aktivste Version von STOP und verlangt einen Betrag von 300 – 600 USD für das Entschlüsselungsprogramm. Die Schadsoftware verwendet _openme.txt, !.readme.txt oder ähnliche Namen für die Dateien, die die Erpresserbriefe enthalten und Opfer dazu auffordern sich über restoredjvu@firemail.cc, stopfilesrestore@bitmessage.ch, helpshadow@india.com oder ähnliche E-Mail-Adressen an die Verbrecher zu wenden.

| Zusammenfassung der Cyberbedrohung | |

|---|---|

| Name | STOP-Ransomware |

| Typ | Kryptovirus |

| Verschlüsselungsalgorithmus | AES und RSA-1024 |

| Hinzugefügte Dateierweiterungen | .STOP, .SUSPENDED , .WAITING, .CONTACTUS, .DATASTOP, .PAUSA, .KEYPASS, .WHY, .SAVEfiles, .DATAWAIT, .INFOWAIT, .puma, .pumax, .pumas, .shadow, .djvu. .djvuu. .djvus, .udjvu, .uudjvu |

| Erpresserbriefe |

!!! YourDataRestore !!! txt, |

| Höhe des Lösegelds | 300 – 600 USD |

| E-Mail-Adressen zur Kontaktaufnahme |

stopfilesrestore@bitmessage.ch |

| Verbreitungsmethoden | Schädliche Spammails, gehackte Webseiten, Exploits, Brute-Force-Angriffe usw. |

| Decryptor/Entschlüsselungsprogramm | Hier herunterladen (direkter Download) |

| Installieren Sie FortectIntego und führen Sie eine vollständige Systemüberprüfung aus, um die STOP-Erpressersoftware zu entfernen | |

Die STOP-Ransomware wurde erstmals im Dezember 2017 entdeckt. Im August 2018 und in einigen Vormonaten tauchten jedoch neue Varianten auf. Die Varianten verhalten sich zwar alle ähnlich, aber fügen neue Dateierweiterungen an die verschlüsselten Daten an, bieten leicht abweichende Erpresserbriefe und geben neue E-Mail-Adressen zur Kontaktaufnahme an.

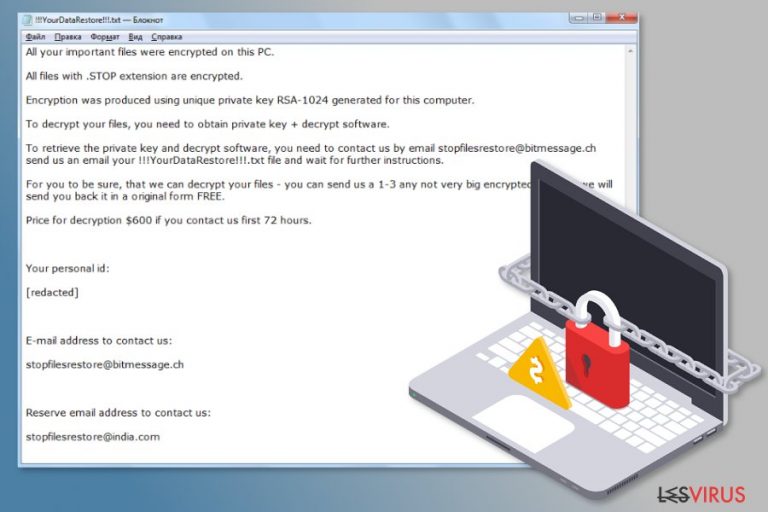

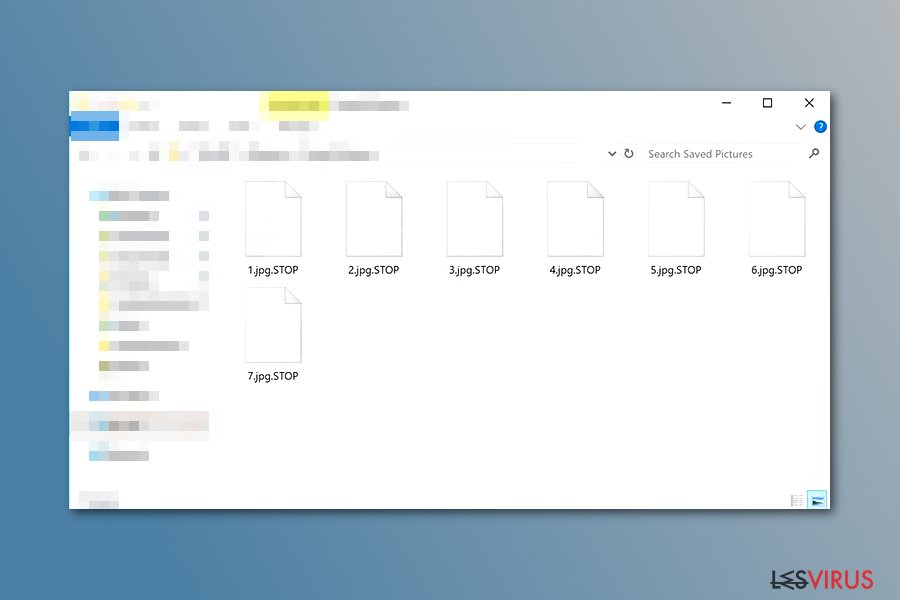

Die Originalversion der Schadsoftware fügt die Dateiendung .STOP hinzu, um die Dateien auf dem betroffenen Windows-Computer unzugänglich zu machen. Sobald die STOP-Ransomware die Verschlüsselungsprozedur beendet hat, hinterlässt der Virus eine Lösegeldforderung in der Datei „!!!!!!! YourDataRestore !!!!! txt“. Die darin enthaltene Botschaft informiert die Opfer, dass sie das Lösegeld innerhalb von 72 Stunden bezahlen müssen.

Die Autoren des STOP-Virus verlangen die Bezahlung von 600 Dollar in drei Tagen. Als Beweis erlauben die Hacker es 1-3 „nicht sehr große“ Dateien zur kostenlosen Testentschlüsselung an stopfilesrestore@bitmessage.ch oder stopfilesrestore@india.com zu senden. Dies sind jedoch möglicherweise die einzigen Dateien, die man nach dem Ransomware-Angriff zurückerhält. Sobald man das Lösegeld bezahlt hat, könnten sich die Gauner aus dem Staub machen. Schließlich haben sie bereits das bekommen, was sie wollten.

Wir möchten außerdem besonders hervorheben, dass die Zahlung des geforderten Lösegeldes sehr riskant ist und zu enormen Geldverlust führen kann. Bezahlt man die 600 USD, ist es nicht abwegig zu denken, dass man erneut zur Zahlung gebeten wird, aber diesmal eine höhere Summe. Verweigert man die Zahlung, steht man ohne das versprochene Entschlüsselungsprogramm da und niemand wird helfen können, die Verbrecher aufzuspüren und das Geld zurück zu bekommen. Also vermeiden Sie am besten jeglichen Kontakt mit den Gaunern und probieren Sie den offiziellen Entschlüsseler für den STOP-Virus aus, welchen Sie am Ende des Artikels finden können.

Wir empfehlen zunächst dringend, die Wiederherstellung der Daten für einen Moment zu vergessen. Die wichtigste Aufgabe besteht darin die STOP-Ransomware vom Computer zu entfernen, um das System wieder sicher zu machen. Aus diesem Grund empfehlen wir, den betroffenen Computer mit einer Anti-Malware wie FortectIntego zu scannen.

Für die Entfernung der STOP-Ransomware ist es wichtig, professionelle Sicherheitstools zu verwenden, da die Cyberbedrohung die Windows-Registry verändern, neue Schlüssel erstellen, bösartige Dateien installieren und legitime Systemprozesse beeinträchtigen kann. Das hat zur Folge, dass eine manuelle Entfernung nahezu unmöglich ist. Wenn Sie diese Einträge selbst suchen und einfach löschen, könnten Sie Ihren Computer beschädigen. Gehen Sie das Risiko also lieber nicht ein.

Sobald Sie sich um die Entfernung der STOP-Ransomware gekümmert haben, können Sie Ihr externes Speichergerät mit Backups anschließen oder die gewünschten Dateien aus Ihrem Cloud-Speicher importieren. Wenn Sie Ihre Dateien zuvor nicht gesichert hatten und hierdurch keine vollständige Datenwiederherstellung bewirken können, können Sie Tools von Drittanbietern ausprobieren. Wir werden hierzu einige am Ende des Artikels erwähnen. Wir hoffen, dass Sie hiermit einige Ihrer Dateien retten können. Experten haben übrigens vor Kurzem einen Decryptor für diese Ransomware veröffentlicht, der manche Daten wiederherstellen kann. Wir stellen den Decryptor ebenfalls unterhalb des Artikels bereit.

2020 gab es fast jeden Monat neue Ransomware-Varianten

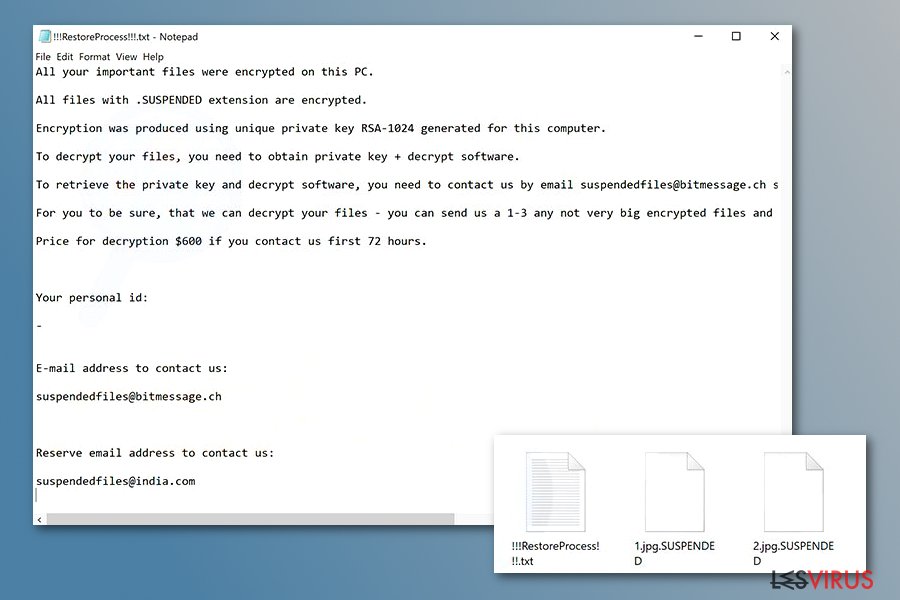

Suspended-Ransomware

Im Februar letzten Jahres berichteten Schadsoftware-Forscher über eine Variante der STOP-Ransomware, die Dokumente, Multimediadateien, Datenbanken, Archive und viele andere Dateien mit der Dateiendung .SUSPENDED sperrt. Das Verhalten dieser Ransomware ist den Vorgängerversionen ähnlich, lädt aber nach der Dateiverschlüsselung einen anderen Erpresserbrief herunter.

Die Suspended-Ransomware liefert ihre Wiederherstellungsanweisungen in der Datei „!!!RestoreProcess!!!.txt und fordert dazu auf die eindeutige Opfer-ID und einige wenige gewünschte Dateien zur Entschlüsselung an die E-Mail-Adresse suspendedfiles@bitmessage.ch oder suspendedfiles@india.com zu senden. Die Höhe des Lösegeldes und die Frist sind unverändert.

CONTACTUS-Erpressersoftware

Ende Mai erschien eine weitere Variante des STOP-Virus. Diese Version verwendet die Dateierweiterung .CONTACTUS, um bestimmte Dateien zu sperren. Nicht nur das angehängte Suffix wurde geändert, sondern auch das Dokument mit den Anweisungen für die Wiederherstellung der Dateien wurde umbenannt und heißt jetzt !!!!!RESTORE_FILES!!!!.txt. Die E-Mail-Adressen zur Kontaktaufnahme wurden auf decryption@bitmessage.ch und decryption@bitmessage.ch geändert:

All your important files were encrypted on this PC.

All files with .CONTACTUS extension are encrypted.

Encryption was produced using unique private key RSA-1024 generated for this computer.To decrypt your files, you need to obtain private key + decrypt software.

To retrieve the private key and decrypt software, you need to CONTACTUS us by email decryption@bitmessage.ch send us an email your !!!RESTORE_FILES!!!.txt file and wait for further instructions.

For you to be sure, that we can decrypt your files – you can send us a 1-3 any not very big encrypted files and we will send you back it in a original form FREE.

Price for decryption $600 if you contact us first 72 hours.Your personal id:

[redacted 40 characters]E-mail address to contact us:

decryption@bitmessage.chReserve e-mail address to contact us:

decryption@india.com

SaveFiles-Ransomware

Eine weitere Version der STOP-Erpressersoftware erschien im September 2018. Nach der Nutzung der Datei urpress.exe als Hauptprogramm, verschlüsselt die Ransomware die Daten und markiert sie mit dem Anhängsel .SAVEfiles. Wie bei anderen Versionen auch, geschieht dies mithilfe der Verschlüsselungsmethoden AES und RSA. Im Anschluss der Modifizierungen auf dem Computer platziert die Ransomware in allen Verzeichnissen, die verschlüsselte Dateien enthalten, ihren Erpresserbrief namens !!!!SAVE_FILES_INFO!!!!.txt.

Die Lösegeldforderung lautet wie folgt:

WARNING!

Your files, photos, documents, databases and other important files are encrypted and have the extension: .SAVEfiles

The only method of recovering files is to purchase an decrypt software and unique private key.After purchase you will start decrypt software, enter your unique private key and it will decrypt all your data.

Only we can give you this key and only we can recover your files.You need to contact us by e-mail BM-2cXonzj9ovn5qdX2MrwMK4j3qCquXBKo4h@bitmessage.ch send us your personal ID and wait for further instructions.

For you to be sure, that we can decrypt your files – you can send us a 1-3 any not very big encrypted files and we will send you back it in a original form FREE.

Price for decryption $500.

This price avaliable if you contact us first 72 hours.E-mail address to contact us:

BM-2cXonzj9ovn5qdX2MrwMK4j3qCquXBKo4h@bitmessage.chReserve e-mail address to contact us:

savefiles@india.comYour personal id:

Wie Sie sehen können, behaupten die Virenentwickler darin, dass sie das Tool zur Wiederherstellung und Entschlüsselung der Dateien besitzen und ermutigen dazu, sie über die E-Mail-Adresse savefiles@india.com zu kontaktieren. Wir raten hiervon dringend ab, da Kriminelle nicht vertrauenswürdig sind. Befolgen Sie lieber die unten aufgeführte Anleitung, um die STOP-Ransomware zu beseitigen. Sie können hierzu gerne Programme wie FortectIntego oder SpyHunter 5Combo Cleaner verwenden. Führen Sie eine vollständige Systemüberprüfung aus, um das System zu bereinigen. Anschließend können Sie Datenrettungstools ausprobieren und die Dateien wiederherstellen.

Puma-Erpressersoftware

Die Ransomware Puma ist ein entschlüsselbarer Virus. Im Falle einer Infizierung können Sie sich also glücklicher als andere Ransomware-Opfer nennen, da Sie die verschlüsselten Dateien wiederherstellen können. Zu beachten gilt, dass nur Dateien mit den Anhängen .puma, .pumas und .pumax entschlüsselt werden können, und zwar mit einem speziellen Entschlüsseler (Direktlink angegeben), der von Virenexperten entwickelt wurde. Achten Sie darauf, dass Sie diesen Decrypter erst dann ausprobieren, wenn Sie die Schadsoftware aus dem System entfernt haben. Andernfalls wird das Verschlüsselungsverfahren einfach erneut gestartet.

Befindet sich der Virus im System, hinterlegt er seine Lösegeldforderung in der Datei !readme.txt, um seine Opfer über die aktuelle Situation zu informieren. Vorher startet die Schadsoftware ihr Verschlüsselungsverfahren (dazu verwendet sie AES- und RSA-Algorithmen), um alle auf dem System installierten Dateien nutzlos zu machen. Opfer haben danach 72 Stunden Zeit, um die Hacker zu kontaktieren. Um weitere Probleme auf dem Computer zu vermeiden, sollte man hiervon jedoch absehen.

Shadow-Ransomware

Anfang Dezember 2018 entdeckten Forscher eine Variante, die die Erweiterung .shadow an verschlüsselte Dateien anhängt. Diese Dateierweiterung wurde erstmals 2017 vom Ransomware-Virus BTCWare verwendet und scheint nun auch von den Erstellern der STOP-Schadsoftware übernommen worden zu sein.

Die Shadow-Ransomware nutzt einen Erpresserbrief namens !readme.txt. Hierin wird erklärt, wie man die Zahlung mithilfe von Bitcoin durchführen kann. Ferner bieten die Gauner das kostenlose Entschlüsseln einer Datei an, um zu beweisen, dass der Decodierer tatsächlich funktioniert. Die E-Mails helpshadow@india.com oder helpshadow@firemail.cc sollen bei der Kommunikation helfen. Der angebliche 50%ige Rabatt auf das Lösegeld soll innerhalb der ersten 72 Stunden nach der Infizierung gültig sein.

Wie üblich empfehlen wir, jeglichen Kontakt mit Erpressern zu vermeiden. Obwohl dieser Virus zum Zeitpunkt des Schreibens nicht entschlüsselbar ist, empfiehlt es sich zu warten, bis ein kostenloser Decoder veröffentlicht wird, wie es auch bei der Puma-Ransomware der Fall war.

Djvu-Erpressersoftware

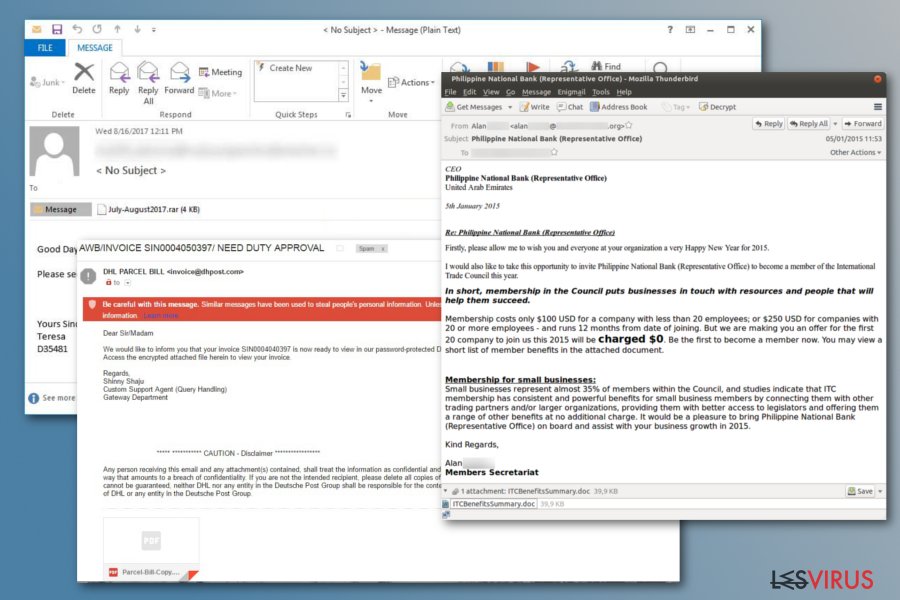

Die neueste Version ist die Djvu-Ransomware, die mehrere Erweiterungen hinzufügt: .djvu, .djvus, .djvuu, .djvuu, .udjvu, .uudjvu, .djvuq und .djvur. Der Virus hat es bereits geschafft Tausende von Computernutzern zu infizieren. Das beliebteste Verbreitungsmittel hat ihm dabei geholfen sich in das Zielsystem zu schleichen – Spammails. Opfer erhalten in der Regel eine E-Mail, die mehr Informationen über ihr Paket, ihre Rechnung, einen Bericht oder eine Lieferung bietet. Das Herunterladen des Anhangs hat jedoch zur Folge, dass der Virus in das System gelangt.

Die Djvu-Ransomware ist nicht entschlüsselbar. Die einzige Möglichkeit, um verschlüsselte Daten wiederherzustellen, besteht somit darin, zuerst den Virus zu entfernen und dann Tools von Drittanbietern auszuprobieren. Wenn Sie Ihre Dateien gesichert haben, bevor sie verschlüsselt wurden, sollten Sie bei der Wiederherstellung keine Probleme haben. Löschen Sie einfach die verschlüsselten Dateien und übertragen Sie Ihre Sicherheitskopien.

Kryptoviren können in das System gelangen, sobald man eine bösartige Spammail öffnet

Die Programmdateien von dateiverschlüsselnden Viren verbreiten sich typischerweise über bösartige Spammails, die mit Anhängen versehen sind. Unter Anwendung von Methoden des Social Engineerings überlisten Kriminelle ihre Opfer dazu die verschleierten Anhänge zu öffnen und Schadsoftware in das System zu lassen. Eine gefährliche E-Mail lässt sich anhand dieser Merkmale erkennen:

- Die E-Mail wird nicht erwartet (z.B. Sie haben nichts bei Amazon bestellt und erwarten nicht, dass ein FedEx-Kurier ein Paket bringt).

- Dem Brief fehlen Referenzen wie Firmenlogo oder Unterschrift.

- Die E-Mail ist voller Fehler oder seltsam strukturierter Sätze.

- Der Brief hat keine Betreffzeile, das Nachrichtenfeld ist leer und es ist nur ein Anhang enthalten.

- Der Inhalt der E-Mail drängt darauf, die Informationen im Anhang zu überprüfen.

- Die E-Mail-Adresse des Absenders erscheint verdächtig.

Spezialisten von NoVirus.uk weisen jedoch darauf hin, dass die Schadsoftware sich auch über andere Techniken in das System einschleichen kann, wie bspw., wenn man auf eine bösartige Anzeige klickt oder korrupte Programme/Updates herunterlädt.

Aus diesem Grund wird Internetnutzern empfohlen zu lernen, wie man potenzielle Risiken identifiziert, die im Internet lauern. Wir möchten daran erinnern, dass keine Sicherheitssoftware vollständig vor Ransomware-Angriffe schützen kann. Vorsicht beim Anklicken und beim Herunterladen, sowie ein Erstellen und regelmäßiges Aktualisieren von Backups ist daher ein absolutes Muss!

Entfernen Sie die STOP-Ransomware, um die Dateien wiederherzustellen

Zunächst einmal möchten wir davon abraten, Ransomware manuell zu entfernen. Cyberbedrohungen dieser Art bestehen aus zahlreichen Dateien und Komponenten, die wie legitime Systemprozesse aussehen könnten. Man könnte folglich die falschen Einträge löschen und mehr Schaden anrichten. Aus diesem Grund ist die automatische Entfernung der STOP-Ransomware die einzige Option.

Der Virus kann allerdings den Zugriff auf die Sicherheitssoftware blockieren, die für die Entfernung benötigt wird. Sie müssen den Virus daher zuerst deaktivieren, indem Sie in den abgesicherten Modus mit Netzwerktreibern wechseln. Die folgenden Anweisungen erklären, wie dies funktioniert. Es spielt keine Rolle, welche Version der Schadsoftware den PC infiziert hat, die Entfernungsanleitung ist die gleiche.

Laden Sie im abgesicherten Modus FortectIntego, Malwarebytes oder SpyHunter 5Combo Cleaner herunter, installieren Sie die Sicherheitssoftware und aktualisieren Sie sie. Führen Sie dann eine vollständige Systemüberprüfung durch und warten Sie, bis das Programm die Reinigung des Systems abgeschlossen und die STOP-Ransomware entfernt hat. Danach können Sie Ihren Datenträger mit Backups anschließen, um die Dateien wiederherzustellen oder die unten aufgeführten alternative Methoden ausprobieren.

Anleitung für die manuelle Entfernung des STOP-Virus

Ransomware: Entfernung der Ransomware über den abgesicherten Modus

Führen Sie diese Schritte aus, um den Computer in den abgesicherten Modus mit Netzwerktreibern zu starten, wodurch die STOP-Ransomware vorübergehend deaktiviert wird:

Wichtig! →Die Anleitung zur manuellen Entfernung von Ransomware ist für Computerlaien möglicherweise zu kompliziert. Für die korrekte Ausführung sind fortgeschrittene IT-Kenntnisse erforderlich, da durch das Löschen oder Beschädigen von wichtigen Systemdateien, Windows nicht mehr korrekt arbeitet. Darüber hinaus kann die manuelle Entfernung Stunden in Anspruch nehmen, bis sie abgeschlossen ist. Wir raten daher dringend zur oben beschriebenen automatischen Methode.

Schritt 1. Greifen Sie auf den abgesicherten Modus mit Netzwerktreibern zu

Die manuelle Entfernung von Malware sollte am besten über den abgesicherten Modus erfolgen.

Windows 7 / Vista / XP

- Klicken Sie auf Start > Herunterfahren > Neu starten > OK.

- Wenn der Computer aktiv wird, drücken Sie mehrmals die Taste F8, bis Sie das Fenster Erweiterte Startoptionen sehen. (Wenn das nicht funktioniert, versuchen Sie F2, F12, Entf, etc., abhängig vom Modell des Motherboards.)

- Wählen Sie aus der Liste Abgesicherter Modus mit Netzwerktreibern aus.

Windows 10 / Windows 8

- Klicken Sie mit der rechten Maustaste auf Start und wählen Sie Einstellungen.

- Scrollen Sie nach unten und wählen Sie Update und Sicherheit.

- Wählen Sie im linken Bereich des Fensters Wiederherstellung.

- Scrollen Sie nun nach unten zum Abschnitt Erweiterter Start.

- Klicken Sie auf Jetzt neu starten.

- Wählen Sie Problembehandlung.

- Gehen Sie zu Erweiterte Optionen.

- Wählen Sie Starteinstellungen.

- Klicken Sie auf Neu starten.

- Drücken Sie nun auf 5 oder klicken Sie auf 5) Abgesicherten Modus mit Netzwerktreibern aktivieren.

Schritt 2. Beenden Sie verdächtige Prozesse

Der Task-Manager ist ein nützliches Tool, das alle im Hintergrund laufenden Prozesse anzeigt. Gehört einer der Prozesse zu einer Malware, müssen Sie ihn beenden:

- Drücken Sie auf Ihrer Tastatur auf Strg + Umschalt + Esc, um den Task-Manager zu öffnen.

- Klicken Sie auf Mehr Details.

- Scrollen Sie nach unten zum Abschnitt Hintergrundprozesse und suchen Sie nach verdächtige Einträge.

- Klicken Sie den verdächtigen Prozess mit der rechten Maustaste an und wählen Sie Dateipfad öffnen.

- Gehen Sie zurück zu dem Prozess, klicken Sie ihn mit der rechten Maustaste an und wählen Sie Task beenden.

- Löschen Sie den Inhalt des bösartigen Ordners.

Schritt 3. Prüfen Sie den Programmstart

- Drücken Sie auf Ihrer Tastatur auf Strg + Umschalt + Esc, um den Task-Manager zu öffnen.

- Gehen Sie zum Reiter Autostart.

- Klicken Sie mit der rechten Maustaste auf das verdächtige Programm und wählen Sie Deaktivieren.

Schritt 4. Löschen Sie die Dateien des Virus

Zu Malware gehörende Dateien können sich an beliebige Stellen auf dem Computer verstecken. Hier einige Anweisungen, die bei der Suche helfen können:

- Geben Sie Datenträgerbereinigung in der Windows-Suche ein und drücken Sie auf die Eingabetaste.

- Wählen Sie das zu bereinigende Laufwerk aus (C: ist normalerweise das Hauptlaufwerk und auch wahrscheinlich das Laufwerk, in dem sich bösartige Dateien befinden).

- Blättern Sie durch die Liste der zu löschenden Dateien und wählen Sie die folgenden aus:

Temporäre Internetdateien

Downloads

Papierkorb

Temporäre Dateien - Wählen Sie Systemdateien bereinigen.

- Des Weiteren empfiehlt es sich nach bösartigen Dateien in den folgenden Ordnern zu suchen (geben Sie jeden Eintrag in die Windows-Suche ein und drücken Sie die Eingabetaste):

%AppData%

%LocalAppData%

%ProgramData%

%WinDir%

Wenn Sie fertig sind, starten Sie den PC in den normalen Modus.

Entfernen Sie STOP mit System Restore

Diese Methode kann ebenfalls dabei helfen, den Virus automatisch loszuwerden:

-

Schritt 1: Starten Sie den Computer in den Modus Safe Mode with Command Prompt

Windows 7 / Vista / XP- Klicken Sie auf Start → Shutdown → Restart → OK.

- Sobald der Computer aktiv wird, sollten Sie anfangen mehrmals F8 zu drücken bis Sie das Fenster Advanced Boot Options sehen.

-

Wählen Sie Command Prompt von der Liste

Windows 10 / Windows 8- Drücken Sie im Windows-Anmeldebildschirm auf den Button Power. Halten Sie nun auf Ihrer Tastatur Shift gedrückt und klicken Sie auf Restart..

- Wählen Sie nun Troubleshoot → Advanced options → Startup Settings und drücken Sie zuletzt auf Restart.

-

Wählen Sie, sobald der Computer aktiv wird, im Fenster Startup Settings Enable Safe Mode with Command Prompt.

-

Schritt 2: Stellen Sie Ihre Systemdateien und -einstellungen wieder her.

-

Sobald das Fenster Command Prompt auftaucht, geben Sie cd restore ein und klicken Sie auf Enter.

-

Geben Sie nun rstrui.exe ein und drücken Sie erneut auf Enter..

-

Wenn ein neues Fenster auftaucht, klicken Sie auf Next und wählen Sie einen Wiederherstellungspunkt, der vor der Infiltrierung von STOP liegt. Klicken Sie anschließend auf Next.

-

Klicken Sie nun auf Yes, um die Systemwiederherstellung zu starten.

-

Sobald das Fenster Command Prompt auftaucht, geben Sie cd restore ein und klicken Sie auf Enter.

Bonus: Wiederherstellung der Daten

Die oben aufgeführte Anleitung soll dabei helfen STOP vom Computer zu entfernen. Für die Wiederherstellung der verschlüsselten Dateien empfehlen wir eine ausführliche Anleitung von den Sicherheitsexperten von dieviren.de zu nutzen.Wenn Ihre Dateien von STOP verschlüsselt worden sind, haben Sie für die Wiederherstellung mehrere Möglichkeiten:

Probieren Sie Data Recovery Pro aus

Ursprünglich wurde dieses Tool entwickelt, um Dateien nach einem Systemabsturz oder einer Löschung wiederherzustellen. Es kann jedoch auch nach einem Ransomware-Angriff hilfreich sein.

- Data Recovery Pro herunterladen;

- Führen Sie die Schritte der Data Recovery aus und installieren Sie das Programm auf dem Computer;

- Starten Sie es und scannen Sie den Computer nach Dateien, die von STOP verschlüsselt worden sind;

- Stellen Sie sie wieder her.

Nutzen Sie die Vorteile des Windows-Features Vorgängerversionen

Diese Methode ermöglicht das Kopieren von zuvor gespeicherten Dateiversionen, wenn die Systemwiederherstellung vor dem Ransomware-Angriff aktiviert war.

- Suchen Sie nach einer verschlüsselten Datei, die Sie wiederherstellen möchten und führen Sie einen Rechtsklick darauf aus;

- Selektieren Sie “Properties” und gehen Sie zum Reiter “Previous versions”;

- Kontrollieren Sie hier unter “Folder versions” alle verfügbaren Kopien. Wählen Sie die Version aus, die Sie wiederherstellen möchten und klicken Sie auf “Restore”.

Versuchen Sie es mit ShadowExplorer

ShadowExplorer kann Dateien aus Schattenkopien wiederherstellen, wenn die STOP-Ransomware sie nicht gelöscht hat.

- Laden Sie Shadow Explorer (http://shadowexplorer.com/) herunter;

- Folgen Sie den Anweisungen des Einrichtungsassistenten von Shadow Explorer und installieren Sie die Anwendung auf dem Computer;

- Starten Sie das Programm und wählen Sie mithilfe des Auswahlmenüs oben links in der Ecke ihre Festplatte mit den verschlüsselten Daten aus. Kontrollieren Sie die vorhandenen Ordner;

- Führen Sie auf den wiederherzustellenden Ordner einen Rechtsklick aus und wählen Sie “Export”. Sie können ebenfalls auswählen, wo der Ordner wiederhergestellt werden soll.

Kürzlich wurde der STOP-Decryptor entdeckt. Sie können diesen hier (direkter Downloadlink) finden

Als Letztes sollten Sie sich natürlich immer über den Schutz vor Crypto-Ransomware Gedanken machen. Um den Computer vor STOP und anderer Ransomware zu schützen, sollten Sie eine bewährte Anti-Spyware, wie beispielsweise FortectIntego, SpyHunter 5Combo Cleaner oder Malwarebytes, nutzen.

Für Sie empfohlen

Privatsphäre leicht gemacht

Anonymität im Internet ist heutzutage ein wichtiges Thema. Ob man sich nun vor personalisierter Werbung schützen möchte, vor Datenansammlungen im Allgemeinen oder den dubiosen Praktiken einiger Firmen oder Staaten. Unnötiges Tracking und Spionage lässt sich nur verhindern, wenn man völlig anonym im Internet unterwegs ist.

Möglich gemacht wird dies durch VPN-Dienste. Wenn Sie online gehen, wählen Sie einfach den gewünschten Ort aus und Sie können auf das gewünschte Material ohne lokale Beschränkungen zugreifen. Mit Private Internet Access surfen Sie im Internet ohne der Gefahr entgegen zu laufen, gehackt zu werden.

Sie erlangen volle Kontrolle über Informationen, die unerwünschte Parteien abrufen können und können online surfen, ohne ausspioniert zu werden. Auch wenn Sie nicht in illegale Aktivitäten verwickelt sind oder Ihren Diensten und Plattformen Vertrauen schenken, ist Vorsicht immer besser als Nachricht, weshalb wir zu der Nutzung eines VPN-Dienstes raten.

Sichern Sie Ihre Dateien für den Fall eines Malware-Angriffs

Softwareprobleme aufgrund Malware oder direkter Datenverlust dank Verschlüsselung können zu Geräteproblemen oder zu dauerhaften Schäden führen. Wenn man allerdings aktuelle Backups besitzt, kann man sich nach solch einem Vorfall leicht retten und zurück an die Arbeit gehen.

Es ist daher wichtig, nach Änderungen am Gerät auch die Backups zu aktualisieren, sodass man zu dem Punkt zurückkehren kann, an dem man zuvor gearbeitet hat, bevor eine Malware etwas verändert hat oder sonstige Probleme mit dem Gerät auftraten und Daten- oder Leistungsverluste verursachten.

Wenn Sie von jedem wichtigen Dokument oder Projekt die vorherige Version besitzen, können Sie Frustration und Pannen vermeiden. Besonders nützlich sind sie, wenn Malware wie aus dem Nichts auftaucht. Verwenden Sie Data Recovery Pro für die Systemwiederherstellung.