Virus NotPetya entfernen (Kostenlose Anleitung) - Inkl. Anleitung für die Datenwiederherstellung

Anleitung für die Entfernung des NotPetya-Virus

Was ist NotPetya-Erpressersoftware?

NotPetya – Ransomware, die weltweit verheerende Auswirkungen hat

Der NotPetya-Virus ist ein neu identifiziertes Erpressungsprogramm, das auf der ganzen Welt diverse Windows-Systeme beeinträchtigt hat. Unter den betroffenen Ländern gehören die Vereinigten Staaten, das Vereinigte Königreich, Spanien und natürlich auch die Ukraine.

Durch den Angriff mussten mehrere Flüge aufgeschoben werden und selbst Tankstellen hatten Probleme mit ihrer täglichen Arbeit. Darüber hinaus griff der Virus das Kraftwerk in Chernobyl an, wodurch die Mitarbeiter das Strahlungsniveau manuell regulieren mussten. Bisher ist bekannt, dass der Virus:

- die MBR-Einstellungen modifiziert und einzelne Muster Dateien verschlüsseln.

- ein Lösegeld in Höhe von 300 USD verlangt.

- Sicherheitslücken im Betriebssystem Windows ausnutzt.

- als Kontaktmöglichkeit die E-Mail-Adresse wowsmith123456@posteo.net angibt.

- sich als Petya tarnt, aber tatsächlich eine eigenständige Schadsoftware ist.

- die Vereinigten Staaten, Europa und insbesondere die Ukraine im Visier hat.

Die Bedrohung modifiziert die Boot-Einstellungen, um das System daran zu hindern normal zu starten. Zu diesem Zeitpunkt scheint sie die Dateien nicht mit einer besonderen Dateiendung zu versehen, da sie nicht verschlüsselt werden. Stattdessen wird ein Systemfehler verursacht. Laut dem Erpresserbrief fordert die Bedrohung 300$ und weist an den Betrag an wowsmith123456@posteo.net zu überweisen.

Der IT Experte Amit Serper hat glücklicherweise eine Möglichkeit gefunden, um den Angriff der Schadsoftware abzuwehren. Nicht nur Firmen sind von der Erpressersoftware betroffen, sondern auch Individuen. Wenn Sie ebenfalls zu den Opfern gehören, sollten Sie NotPetya unbedingt mit einer Anti-Malware, wie bspw. FortectIntego oder Malwarebytes entfernen.

Petya oder NotPetya?

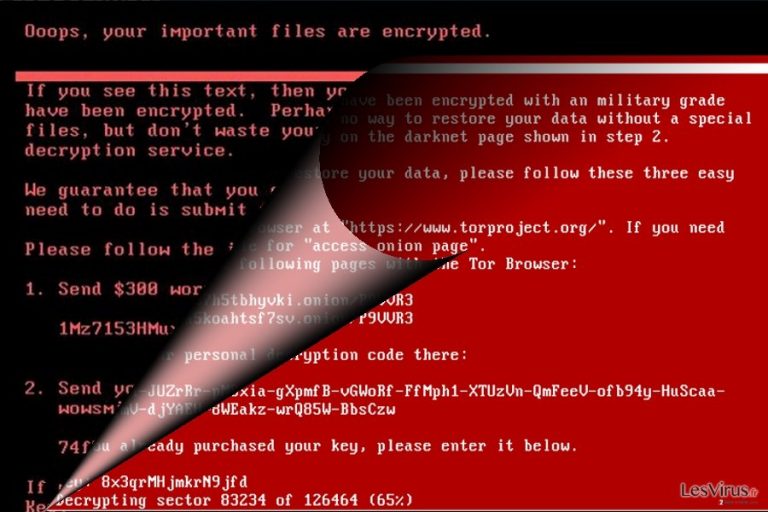

Die Schadsoftware beginnt mit der gleichen Bemerkung wie bei der Bedrohung WannaCry:

Ooops, your important files are encrypted.

If you see this text, then your files are no longer accessible, because they have been encrypted. Perhaps you are busy looking for a way to recover your

files, but don’t waste your time. Nobody can recover your files without our

decryption service.

We guarantee that you can recover all your files safely and easily. All you

need to do is submit the payment and purchase the decryption key.

Please follow the instructions:

1. Send $300 worth of Bitcoin to the following address:

lflz7153HHuxXTuR2R1t78mGSdzafithBUX

2. Send your Bitcoin wallet ID and personal installation key to e-mail

wowsmith123456@posteo.net.

If you already purchased your key, please enter it below.

Zu Anfang ging man noch davon aus, dass es sich bei der Schadsoftware um Petya handelte, da sie ebenfalls in die MBR-Einstellungen eingreift, um Einfluss auf den Computerstart auszuüben. Mittlerweile teilen IT-Experten mit, dass sich die Infizierung lediglich hinter dem Namen versteckt, aber es in Wahrheit eine andere Schadsoftware ist. Der Virus trägt daher zurzeit den Namen NotPetya.

Es scheint, dass die Angreifer aus den Fehlern von den WannaCry-Entwicklern gelernt haben und für die Schadsoftware ebenfalls die Windows-Sicherheitslücke nutzen.

Trotz der Warnungen von Cybersicherheitskräften hat es die Schadsoftware geschafft Chaos anzurichten. Internationale Einrichtungen, wie Flughäfen, haben darauf verzichtet ihre Systeme rechtzeitig zu aktualisieren, was katastrophale Folgen hatte.

Interessanterweise fand der erste Ausbruch der Bedrohung in der Ukraine statt. Das Land scheint für Hacker quasi ein „Versuchskaninchen“ zu sein. WannaCry hat in der Ukraine nämlich als Erstes seine Macht bewiesen und direkt im Anschluss wurde das Land erneut mit dem XData-Virus auf die Probe gestellt.

NotPetya profitiert von NSA-Hacking-Tools

Den Cyberkriminellen ist das zuvor geleakte Hacking-Tool der NSA zugutegekommen. Eine Infizierung mit NotPetya ist am wahrscheinlichsten, wenn das Betriebssystem veraltet ist. Am meisten hat Windows 7 unter die Attacke gelitten. Es ist aber auch wahrscheinlich, dass die Schadsoftware andere Verbreitungsmethoden nutzt, wie bspw. Spammails und Exploit-Kits.

Glücklicherweise wurde bereits ein “Gegenmittel” gefunden. Man muss einfach nur im Windows-Ordner (C:\Windows) eine Textdatei namens perfc erstellen.

Löschen Sie NotPetya und stellen Sie Ihre Dateien mit alternativen Methoden wieder her

Unabhängig von der Art der Erpressersoftware sollte die Entfernung immer die oberste Priorität haben. Eine zügige Entfernung ist folglich ratsam. Erfreulicherweise wird die Schadsoftware von allen gängigen Antivirenprogrammen erkannt und kann demzufolge auf einfache Weise entfernt werden.

Da der Boot-Prozess vom Virus modifiziert wird, ist es möglich, dass man nicht auf die Sicherheitssoftware zugreifen kann. In diesem Fall sollte die unten aufgeführte Anleitung hilfreich sein. Wenn Sie mit einer datenverschlüsselnden Version von NotPetya infiziert worden sind, sollten Sie bis es einen offiziellen NotPetya-Decrypter gibt die Dateien mit alternativen Programmen versuchen zu entschlüsseln.

Anleitung für die manuelle Entfernung des NotPetya-Virus

Ransomware: Entfernung der Ransomware über den abgesicherten Modus

Um den Virus entfernen zu können, müssen Sie den Computer in den abgesicherten Modus starten. Hiermit bekommen sie Zugriff auf die Grundfunktionen und können somit wieder auf das Sicherheitsprogramm zugreifen. Die Entfernung sollte dann nicht mehr lange dauern.

Wichtig! →Die Anleitung zur manuellen Entfernung von Ransomware ist für Computerlaien möglicherweise zu kompliziert. Für die korrekte Ausführung sind fortgeschrittene IT-Kenntnisse erforderlich, da durch das Löschen oder Beschädigen von wichtigen Systemdateien, Windows nicht mehr korrekt arbeitet. Darüber hinaus kann die manuelle Entfernung Stunden in Anspruch nehmen, bis sie abgeschlossen ist. Wir raten daher dringend zur oben beschriebenen automatischen Methode.

Schritt 1. Greifen Sie auf den abgesicherten Modus mit Netzwerktreibern zu

Die manuelle Entfernung von Malware sollte am besten über den abgesicherten Modus erfolgen.

Windows 7 / Vista / XP

- Klicken Sie auf Start > Herunterfahren > Neu starten > OK.

- Wenn der Computer aktiv wird, drücken Sie mehrmals die Taste F8, bis Sie das Fenster Erweiterte Startoptionen sehen. (Wenn das nicht funktioniert, versuchen Sie F2, F12, Entf, etc., abhängig vom Modell des Motherboards.)

- Wählen Sie aus der Liste Abgesicherter Modus mit Netzwerktreibern aus.

Windows 10 / Windows 8

- Klicken Sie mit der rechten Maustaste auf Start und wählen Sie Einstellungen.

- Scrollen Sie nach unten und wählen Sie Update und Sicherheit.

- Wählen Sie im linken Bereich des Fensters Wiederherstellung.

- Scrollen Sie nun nach unten zum Abschnitt Erweiterter Start.

- Klicken Sie auf Jetzt neu starten.

- Wählen Sie Problembehandlung.

- Gehen Sie zu Erweiterte Optionen.

- Wählen Sie Starteinstellungen.

- Klicken Sie auf Neu starten.

- Drücken Sie nun auf 5 oder klicken Sie auf 5) Abgesicherten Modus mit Netzwerktreibern aktivieren.

Schritt 2. Beenden Sie verdächtige Prozesse

Der Task-Manager ist ein nützliches Tool, das alle im Hintergrund laufenden Prozesse anzeigt. Gehört einer der Prozesse zu einer Malware, müssen Sie ihn beenden:

- Drücken Sie auf Ihrer Tastatur auf Strg + Umschalt + Esc, um den Task-Manager zu öffnen.

- Klicken Sie auf Mehr Details.

- Scrollen Sie nach unten zum Abschnitt Hintergrundprozesse und suchen Sie nach verdächtige Einträge.

- Klicken Sie den verdächtigen Prozess mit der rechten Maustaste an und wählen Sie Dateipfad öffnen.

- Gehen Sie zurück zu dem Prozess, klicken Sie ihn mit der rechten Maustaste an und wählen Sie Task beenden.

- Löschen Sie den Inhalt des bösartigen Ordners.

Schritt 3. Prüfen Sie den Programmstart

- Drücken Sie auf Ihrer Tastatur auf Strg + Umschalt + Esc, um den Task-Manager zu öffnen.

- Gehen Sie zum Reiter Autostart.

- Klicken Sie mit der rechten Maustaste auf das verdächtige Programm und wählen Sie Deaktivieren.

Schritt 4. Löschen Sie die Dateien des Virus

Zu Malware gehörende Dateien können sich an beliebige Stellen auf dem Computer verstecken. Hier einige Anweisungen, die bei der Suche helfen können:

- Geben Sie Datenträgerbereinigung in der Windows-Suche ein und drücken Sie auf die Eingabetaste.

- Wählen Sie das zu bereinigende Laufwerk aus (C: ist normalerweise das Hauptlaufwerk und auch wahrscheinlich das Laufwerk, in dem sich bösartige Dateien befinden).

- Blättern Sie durch die Liste der zu löschenden Dateien und wählen Sie die folgenden aus:

Temporäre Internetdateien

Downloads

Papierkorb

Temporäre Dateien - Wählen Sie Systemdateien bereinigen.

- Des Weiteren empfiehlt es sich nach bösartigen Dateien in den folgenden Ordnern zu suchen (geben Sie jeden Eintrag in die Windows-Suche ein und drücken Sie die Eingabetaste):

%AppData%

%LocalAppData%

%ProgramData%

%WinDir%

Wenn Sie fertig sind, starten Sie den PC in den normalen Modus.

Entfernen Sie NotPetya mit System Restore

-

Schritt 1: Starten Sie den Computer in den Modus Safe Mode with Command Prompt

Windows 7 / Vista / XP- Klicken Sie auf Start → Shutdown → Restart → OK.

- Sobald der Computer aktiv wird, sollten Sie anfangen mehrmals F8 zu drücken bis Sie das Fenster Advanced Boot Options sehen.

-

Wählen Sie Command Prompt von der Liste

Windows 10 / Windows 8- Drücken Sie im Windows-Anmeldebildschirm auf den Button Power. Halten Sie nun auf Ihrer Tastatur Shift gedrückt und klicken Sie auf Restart..

- Wählen Sie nun Troubleshoot → Advanced options → Startup Settings und drücken Sie zuletzt auf Restart.

-

Wählen Sie, sobald der Computer aktiv wird, im Fenster Startup Settings Enable Safe Mode with Command Prompt.

-

Schritt 2: Stellen Sie Ihre Systemdateien und -einstellungen wieder her.

-

Sobald das Fenster Command Prompt auftaucht, geben Sie cd restore ein und klicken Sie auf Enter.

-

Geben Sie nun rstrui.exe ein und drücken Sie erneut auf Enter..

-

Wenn ein neues Fenster auftaucht, klicken Sie auf Next und wählen Sie einen Wiederherstellungspunkt, der vor der Infiltrierung von NotPetya liegt. Klicken Sie anschließend auf Next.

-

Klicken Sie nun auf Yes, um die Systemwiederherstellung zu starten.

-

Sobald das Fenster Command Prompt auftaucht, geben Sie cd restore ein und klicken Sie auf Enter.

Bonus: Wiederherstellung der Daten

Die oben aufgeführte Anleitung soll dabei helfen NotPetya vom Computer zu entfernen. Für die Wiederherstellung der verschlüsselten Dateien empfehlen wir eine ausführliche Anleitung von den Sicherheitsexperten von dieviren.de zu nutzen.Wenn Ihre Dateien von NotPetya verschlüsselt worden sind, haben Sie für die Wiederherstellung mehrere Möglichkeiten:

Data Recovery Pro

Die Software ist bei der Wiederherstellung von beschädigten und verlorenen Dateien behilflich.

- Data Recovery Pro herunterladen;

- Führen Sie die Schritte der Data Recovery aus und installieren Sie das Programm auf dem Computer;

- Starten Sie es und scannen Sie den Computer nach Dateien, die von NotPetya verschlüsselt worden sind;

- Stellen Sie sie wieder her.

Dateien mit ShadowExplorer entschlüsseln

Die Schadsoftware kann zurzeit noch keine Schattenkopien löschen. Die Wiederherstellung der Dateien sollte daher mit ShadowExplorer erfolgreich verlaufen.

- Laden Sie Shadow Explorer (http://shadowexplorer.com/) herunter;

- Folgen Sie den Anweisungen des Einrichtungsassistenten von Shadow Explorer und installieren Sie die Anwendung auf dem Computer;

- Starten Sie das Programm und wählen Sie mithilfe des Auswahlmenüs oben links in der Ecke ihre Festplatte mit den verschlüsselten Daten aus. Kontrollieren Sie die vorhandenen Ordner;

- Führen Sie auf den wiederherzustellenden Ordner einen Rechtsklick aus und wählen Sie “Export”. Sie können ebenfalls auswählen, wo der Ordner wiederhergestellt werden soll.

Als Letztes sollten Sie sich natürlich immer über den Schutz vor Crypto-Ransomware Gedanken machen. Um den Computer vor NotPetya und anderer Ransomware zu schützen, sollten Sie eine bewährte Anti-Spyware, wie beispielsweise FortectIntego, SpyHunter 5Combo Cleaner oder Malwarebytes, nutzen.

Für Sie empfohlen

Wählen Sie den richtigen Webbrowser und sorgen Sie für mehr Sicherheit mit einem VPN

Online-Spionage hat in den letzten Jahren an Dynamik gewonnen und Internetnutzer interessieren sich immer mehr dafür, wie sie ihre Privatsphäre schützen können. Eines der grundlegenden Methoden, um für eine extra Schutzschicht zu sorgen, ist: Die Wahl eines privaten und sicheren Webbrowsers.

Es ist jedoch möglich, noch eine zusätzliche Schutzebene hinzuzufügen und ein völlig anonymes Surfen im Internet zu schaffen, und zwar mithilfe dem VPN Private Internet Access. Die Software leitet den Datenverkehr über verschiedene Server um, so dass Ihre IP-Adresse und geografischer Standort getarnt bleiben. Die Kombination aus einem sicheren Webbrowser und einem VPN für den privaten Internetzugang ermöglicht es im Internet zu surfen, ohne das Gefühl zu haben, von Kriminellen ausspioniert oder ins Visier genommen zu werden.

Sichern Sie Ihre Dateien für den Fall eines Malware-Angriffs

Softwareprobleme aufgrund Malware oder direkter Datenverlust dank Verschlüsselung können zu Geräteproblemen oder zu dauerhaften Schäden führen. Wenn man allerdings aktuelle Backups besitzt, kann man sich nach solch einem Vorfall leicht retten und zurück an die Arbeit gehen.

Es ist daher wichtig, nach Änderungen am Gerät auch die Backups zu aktualisieren, sodass man zu dem Punkt zurückkehren kann, an dem man zuvor gearbeitet hat, bevor eine Malware etwas verändert hat oder sonstige Probleme mit dem Gerät auftraten und Daten- oder Leistungsverluste verursachten.

Wenn Sie von jedem wichtigen Dokument oder Projekt die vorherige Version besitzen, können Sie Frustration und Pannen vermeiden. Besonders nützlich sind sie, wenn Malware wie aus dem Nichts auftaucht. Verwenden Sie Data Recovery Pro für die Systemwiederherstellung.