Virus Cerber v4.0 entfernen (Entfernungsanweisungen) - aktualisiert Apr 2021

Anleitung für die Entfernung des Cerber v4.0-Virus

Was ist Cerber v4.0?

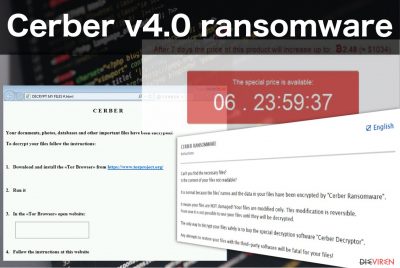

Cerber 4.0 – Was ist neu?

Der Cerber-Virus v4.0 (oder auch einfach nur Cerber v4.0) ist erst Mitte Oktober 2016 der RaaS-Community (Ransomware as a service) beigetreten. Die neue Version des Cerber-Virus kann zusammen mit den Viren von Janus Cybercrime (Mischa und Petya) und Stampado im Deep Web gefunden werden, wo sie auf neue Komplizen warten. Wenn Ihnen das System RaaS noch nicht bekannt ist, sollten Sie wissen, dass es bei Schadsoftwareerstellern zunehmend im Trend liegt und sie auf diese Weise mit ihren schädlichen Kreationen noch mehr illegalen Profit machen können. Das gängigste Modell ist, dass die Entwickler der Erpressungsprogramme den Softwareverteilern mindestens 20% der Einnahmen garantieren. Die Verbreitung der Schadsoftware Cerber v4.0 scheint derzeit in diesen drei ihren Ursprung zu finden:

- Die erste und größte ist das Exploit-Kit Magnitude. Das Exploit-Kit hat Cerber von Anfang an verbreitet und ist auch bei den neuen Virenversionen mit dabei. Dem Anschein nach wurde Magnitude entwickelt, um speziell Cerber unter die Leute zu bringen.

- Die zweite Hacker-Gruppe, die sich an der Verbreitung des Erpressungsprogramms beteiligt, ist unter dem Namen PseudoDarkleech bekannt. Im Vergleich zum Exploit-Kit Magnitude sind die Cyberkriminellen hier auch bei anderen erpresserischen Viren engagiert, wie unter anderem CrypMIC und CryptXXX. Für Cerber v4.0 haben sie allerdings einige Dinge angepasst. Sie nutzen demnach nicht das Exploit-Kit Neutrino, sondern RIG.

- Obwohl Neutrino nicht mehr von PseudoDarkleech verwendet wird, ist das Exploit-Kit trotzdem aktiv und assistiert Erpressungsprogrammen dabei ihren Weg in den Computer zu finden.

Die enorme Verbreitung von Erpressungsprogrammen ist besorgniserregend und sollte jeden dazu veranlassen zu überprüfen, ob die wichtigen persönlichen Daten wirklich sicher sind. Natürlich lässt sich Cerber v4.0 mit einer bewährten Antivirensoftware wie FortectIntego einfach entfernen. Das Problem ist aber, dass die Dateien nicht wiederhergestellt werden können. Der komplexe Verschlüsselungsalgorithmus, der auch in Cerber 2.0 und Cerber 3.0 verwendet wird, ist immer noch ungeschlagen. Der einzige Schutz für die Daten ist demzufolge das regelmäßige Anfertigen von Back-ups.

Es ist außerdem erwähnenswert, dass obwohl die vorherigen Versionen des Virus nur wenige Änderungen aufweisen, die neue Variante erheblich verbessert wurde. Die Virenersteller behaupten, dass das Programm die Überwachung von Anti-Malware besser umgehen kann und neue Funktionen beim Verschlüsselungsverfahren hat, wo statt dem vorherigen .CERBER3 nun zufällige Endungen an die Dateien angehangen werden. Hinzu kommt, dass neue Dateitypen zur Verschlüsselungsliste hinzugefügt worden sind. Selbst wenn die Erkennung und Entfernung von Cerber v4.0 schwieriger als je zuvor ist, ist sie dem Computer und die Sicherheit der zukünftigen Dateien halber absolut notwendig.

Welche Schutzmechanismen helfen dabei eine Infizierung zu verhindern?

Bevor wir auf die Prävention eingehen, möchten wir die üblichen Kanäle für die Verbreitung vorstellen: schädliche Spammails und Malvertising. Spam war schon immer eine beliebte Methode, um potenziell gefährliche Software oder schädliche Links direkt zum Computer zu bringen. Spammails hatten ihren Höhepunkt in 2010 und sind seitdem stets im Rückgang. In 2016 ist allerdings wieder eine deutliche Steigerung zu bemerken. Mit hoher Wahrscheinlichkeit ist dies auf die Popularität von Erpressungsprogrammen zurückzuführen. Das Versenden von Erpressungsprogrammen via E-Mail hat sich als effektive Strategie bewiesen und für Schadsoftwareentwickler gibt es daher keinen Grund sie außer Acht zu lassen. Es ist demzufolge wichtig, dass man lernt potenziell infizierte E-Mails zu erkennen und sie nicht öffnet. Schädliche E-Mails stammen in der Regel von unbekannten Absendern und drängen dazu den Anhang herunterzuladen. Ferner muss man bei E-Mails von staatlichen Behörden vorsichtig sein, denn Hacker könnten sich auch hier hinter verbergen.

Das Malvertising ist eine weitere Methode, die von Erpressungsprogrammentwicklern rege verwendet wird. Schädliche Anzeigen, gefälschte Softwareupdatebenachrichtigungen, und Lottogewinne sind nur ein kleiner Teil von betrügerischen Inhalten im Internet, die für die Verbreitung von Cerber v4.0 verwendet werden können. Computernutzer, die der Versuchung nicht widerstehen können, klicken solche Angebote an und installieren damit ziemlich schnell die Schadsoftware. Wie lässt sich jedoch erkennen, welche Anzeige schädlich ist und welche man gefahrlos anklicken kann? In Wahrheit ist das Unterscheiden von echten und unaufrichtigen Anzeigen sehr schwierig. Eine mögliche Lösung zur Minderung des Risikos auf solche Anzeigen wäre den Computer regelmäßig nach potenzieller Adware zu scannen und unbekannte Webseiten zu meiden.

Wichtiges über die Entfernung von Cerber v4.0:

Wenn Sie diesen Teil des Artikels lesen, sind aller Wahrscheinlichkeit nach auf der Suche nach Entfernungstipps für Cerber v4.0. Im Anbetracht der Schwere der Infizierung sollten Sie keine Zeit verschwenden und die Entfernung direkt beginnen. Seitdem die neueste Version von Cerber im Bereich der Erkennung durch Antivirenprogramme verbessert wurde, können natürlich insbesondere Probleme bei der Erkennung und Entfernung auftreten. Wir empfehlen daher vor der Entfernung von Cerber v4.0 unsere Anleitung am Ende des Artikels einmal durchzugehen. Wenn Sie den Virus unschädlich gemacht haben, sollten Sie einen vollständigen Systemscan durchführen und Cerber v4.0 endgültig beseitigen.

Anleitung für die manuelle Entfernung des Cerber v4.0-Virus

Ransomware: Entfernung der Ransomware über den abgesicherten Modus

Wichtig! →Die Anleitung zur manuellen Entfernung von Ransomware ist für Computerlaien möglicherweise zu kompliziert. Für die korrekte Ausführung sind fortgeschrittene IT-Kenntnisse erforderlich, da durch das Löschen oder Beschädigen von wichtigen Systemdateien, Windows nicht mehr korrekt arbeitet. Darüber hinaus kann die manuelle Entfernung Stunden in Anspruch nehmen, bis sie abgeschlossen ist. Wir raten daher dringend zur oben beschriebenen automatischen Methode.

Schritt 1. Greifen Sie auf den abgesicherten Modus mit Netzwerktreibern zu

Die manuelle Entfernung von Malware sollte am besten über den abgesicherten Modus erfolgen.

Windows 7 / Vista / XP

- Klicken Sie auf Start > Herunterfahren > Neu starten > OK.

- Wenn der Computer aktiv wird, drücken Sie mehrmals die Taste F8, bis Sie das Fenster Erweiterte Startoptionen sehen. (Wenn das nicht funktioniert, versuchen Sie F2, F12, Entf, etc., abhängig vom Modell des Motherboards.)

- Wählen Sie aus der Liste Abgesicherter Modus mit Netzwerktreibern aus.

Windows 10 / Windows 8

- Klicken Sie mit der rechten Maustaste auf Start und wählen Sie Einstellungen.

- Scrollen Sie nach unten und wählen Sie Update und Sicherheit.

- Wählen Sie im linken Bereich des Fensters Wiederherstellung.

- Scrollen Sie nun nach unten zum Abschnitt Erweiterter Start.

- Klicken Sie auf Jetzt neu starten.

- Wählen Sie Problembehandlung.

- Gehen Sie zu Erweiterte Optionen.

- Wählen Sie Starteinstellungen.

- Klicken Sie auf Neu starten.

- Drücken Sie nun auf 5 oder klicken Sie auf 5) Abgesicherten Modus mit Netzwerktreibern aktivieren.

Schritt 2. Beenden Sie verdächtige Prozesse

Der Task-Manager ist ein nützliches Tool, das alle im Hintergrund laufenden Prozesse anzeigt. Gehört einer der Prozesse zu einer Malware, müssen Sie ihn beenden:

- Drücken Sie auf Ihrer Tastatur auf Strg + Umschalt + Esc, um den Task-Manager zu öffnen.

- Klicken Sie auf Mehr Details.

- Scrollen Sie nach unten zum Abschnitt Hintergrundprozesse und suchen Sie nach verdächtige Einträge.

- Klicken Sie den verdächtigen Prozess mit der rechten Maustaste an und wählen Sie Dateipfad öffnen.

- Gehen Sie zurück zu dem Prozess, klicken Sie ihn mit der rechten Maustaste an und wählen Sie Task beenden.

- Löschen Sie den Inhalt des bösartigen Ordners.

Schritt 3. Prüfen Sie den Programmstart

- Drücken Sie auf Ihrer Tastatur auf Strg + Umschalt + Esc, um den Task-Manager zu öffnen.

- Gehen Sie zum Reiter Autostart.

- Klicken Sie mit der rechten Maustaste auf das verdächtige Programm und wählen Sie Deaktivieren.

Schritt 4. Löschen Sie die Dateien des Virus

Zu Malware gehörende Dateien können sich an beliebige Stellen auf dem Computer verstecken. Hier einige Anweisungen, die bei der Suche helfen können:

- Geben Sie Datenträgerbereinigung in der Windows-Suche ein und drücken Sie auf die Eingabetaste.

- Wählen Sie das zu bereinigende Laufwerk aus (C: ist normalerweise das Hauptlaufwerk und auch wahrscheinlich das Laufwerk, in dem sich bösartige Dateien befinden).

- Blättern Sie durch die Liste der zu löschenden Dateien und wählen Sie die folgenden aus:

Temporäre Internetdateien

Downloads

Papierkorb

Temporäre Dateien - Wählen Sie Systemdateien bereinigen.

- Des Weiteren empfiehlt es sich nach bösartigen Dateien in den folgenden Ordnern zu suchen (geben Sie jeden Eintrag in die Windows-Suche ein und drücken Sie die Eingabetaste):

%AppData%

%LocalAppData%

%ProgramData%

%WinDir%

Wenn Sie fertig sind, starten Sie den PC in den normalen Modus.

Entfernen Sie Cerber v4.0 mit System Restore

-

Schritt 1: Starten Sie den Computer in den Modus Safe Mode with Command Prompt

Windows 7 / Vista / XP- Klicken Sie auf Start → Shutdown → Restart → OK.

- Sobald der Computer aktiv wird, sollten Sie anfangen mehrmals F8 zu drücken bis Sie das Fenster Advanced Boot Options sehen.

-

Wählen Sie Command Prompt von der Liste

Windows 10 / Windows 8- Drücken Sie im Windows-Anmeldebildschirm auf den Button Power. Halten Sie nun auf Ihrer Tastatur Shift gedrückt und klicken Sie auf Restart..

- Wählen Sie nun Troubleshoot → Advanced options → Startup Settings und drücken Sie zuletzt auf Restart.

-

Wählen Sie, sobald der Computer aktiv wird, im Fenster Startup Settings Enable Safe Mode with Command Prompt.

-

Schritt 2: Stellen Sie Ihre Systemdateien und -einstellungen wieder her.

-

Sobald das Fenster Command Prompt auftaucht, geben Sie cd restore ein und klicken Sie auf Enter.

-

Geben Sie nun rstrui.exe ein und drücken Sie erneut auf Enter..

-

Wenn ein neues Fenster auftaucht, klicken Sie auf Next und wählen Sie einen Wiederherstellungspunkt, der vor der Infiltrierung von Cerber v4.0 liegt. Klicken Sie anschließend auf Next.

-

Klicken Sie nun auf Yes, um die Systemwiederherstellung zu starten.

-

Sobald das Fenster Command Prompt auftaucht, geben Sie cd restore ein und klicken Sie auf Enter.

Bonus: Wiederherstellung der Daten

Die oben aufgeführte Anleitung soll dabei helfen Cerber v4.0 vom Computer zu entfernen. Für die Wiederherstellung der verschlüsselten Dateien empfehlen wir eine ausführliche Anleitung von den Sicherheitsexperten von dieviren.de zu nutzen.Cerber v4.0 gibt einem keine Chance nach der Verschlüsselung die Daten wiederherzustellen. Es gibt allerdings alternative Wege, mit denen man die Daten ohne den von den Verbrechern angebotenen Cerber Decodierer retten kann. Im Folgenden erläutern wir drei Methoden, die dabei helfen können ein paar der wichtigen Dokumente zurückzuholen.

Wenn Ihre Dateien von Cerber v4.0 verschlüsselt worden sind, haben Sie für die Wiederherstellung mehrere Möglichkeiten:

Lässt sich die Verschlüsselung von Cerber v4.0 mit Data Recovery Pro umgehen?

Obwohl es keine 100-Prozentige Erfolgsgarantie gibt, könnte es sein, dass man die Dateien mit professionellen Programmen wie Data Recovery Pro wiederherstellen kann. Damit die Wiederherstellung jedoch funktioniert, muss der Virus natürlich beseitigt werden, da er ansonsten die Dateien erneut verschlüsselt.

- Data Recovery Pro herunterladen;

- Führen Sie die Schritte der Data Recovery aus und installieren Sie das Programm auf dem Computer;

- Starten Sie es und scannen Sie den Computer nach Dateien, die von Cerber v4.0 verschlüsselt worden sind;

- Stellen Sie sie wieder her.

Wie nutzt man die Windows Vorgängerfunktion bei der Datenwiederherstellung?

Mit der Vorgängerfunktion von Windows kann man einzelne Dateien wiederherstellen. Allerdings muss hierfür die Systemwiederherstellung aktiv sein. Wenn dies der Fall ist, können Sie die entsprechenden Dateien mit folgenden Schritten retten:

- Suchen Sie nach einer verschlüsselten Datei, die Sie wiederherstellen möchten und führen Sie einen Rechtsklick darauf aus;

- Selektieren Sie “Properties” und gehen Sie zum Reiter “Previous versions”;

- Kontrollieren Sie hier unter “Folder versions” alle verfügbaren Kopien. Wählen Sie die Version aus, die Sie wiederherstellen möchten und klicken Sie auf “Restore”.

Welche Vorteile bringt die Nutzung von ShadowExplorer bei der Wiederherstellung der Daten?

ShadowExplorer ist nur nützlich, wenn die Schattenkopien der Dateien noch auf dem Computer vorhanden sind. Wenn das Erpressungsprogramm sie gelöscht hat, kann man die Daten bedauerlicherweise nicht wiederherstellen. Cerber v4.0 stellt wahrscheinlich sicher, dass das System von Sicherheitskopien bereinigt wird. Sie können ShadowExplorer aber natürlich trotzdem einen Versuch geben. Hierfür die benötigten Anweisungen:

- Laden Sie Shadow Explorer (http://shadowexplorer.com/) herunter;

- Folgen Sie den Anweisungen des Einrichtungsassistenten von Shadow Explorer und installieren Sie die Anwendung auf dem Computer;

- Starten Sie das Programm und wählen Sie mithilfe des Auswahlmenüs oben links in der Ecke ihre Festplatte mit den verschlüsselten Daten aus. Kontrollieren Sie die vorhandenen Ordner;

- Führen Sie auf den wiederherzustellenden Ordner einen Rechtsklick aus und wählen Sie “Export”. Sie können ebenfalls auswählen, wo der Ordner wiederhergestellt werden soll.

Als Letztes sollten Sie sich natürlich immer über den Schutz vor Crypto-Ransomware Gedanken machen. Um den Computer vor Cerber v4.0 und anderer Ransomware zu schützen, sollten Sie eine bewährte Anti-Spyware, wie beispielsweise FortectIntego, SpyHunter 5Combo Cleaner oder Malwarebytes, nutzen.

Für Sie empfohlen

Privatsphäre leicht gemacht

Anonymität im Internet ist heutzutage ein wichtiges Thema. Ob man sich nun vor personalisierter Werbung schützen möchte, vor Datenansammlungen im Allgemeinen oder den dubiosen Praktiken einiger Firmen oder Staaten. Unnötiges Tracking und Spionage lässt sich nur verhindern, wenn man völlig anonym im Internet unterwegs ist.

Möglich gemacht wird dies durch VPN-Dienste. Wenn Sie online gehen, wählen Sie einfach den gewünschten Ort aus und Sie können auf das gewünschte Material ohne lokale Beschränkungen zugreifen. Mit Private Internet Access surfen Sie im Internet ohne der Gefahr entgegen zu laufen, gehackt zu werden.

Sie erlangen volle Kontrolle über Informationen, die unerwünschte Parteien abrufen können und können online surfen, ohne ausspioniert zu werden. Auch wenn Sie nicht in illegale Aktivitäten verwickelt sind oder Ihren Diensten und Plattformen Vertrauen schenken, ist Vorsicht immer besser als Nachricht, weshalb wir zu der Nutzung eines VPN-Dienstes raten.

Sichern Sie Ihre Dateien für den Fall eines Malware-Angriffs

Softwareprobleme aufgrund Malware oder direkter Datenverlust dank Verschlüsselung können zu Geräteproblemen oder zu dauerhaften Schäden führen. Wenn man allerdings aktuelle Backups besitzt, kann man sich nach solch einem Vorfall leicht retten und zurück an die Arbeit gehen.

Es ist daher wichtig, nach Änderungen am Gerät auch die Backups zu aktualisieren, sodass man zu dem Punkt zurückkehren kann, an dem man zuvor gearbeitet hat, bevor eine Malware etwas verändert hat oder sonstige Probleme mit dem Gerät auftraten und Daten- oder Leistungsverluste verursachten.

Wenn Sie von jedem wichtigen Dokument oder Projekt die vorherige Version besitzen, können Sie Frustration und Pannen vermeiden. Besonders nützlich sind sie, wenn Malware wie aus dem Nichts auftaucht. Verwenden Sie Data Recovery Pro für die Systemwiederherstellung.