Was sind nuker und wie entfernt man sie?

Ein Nuker ist ein schädliches Computerprogramm, das Trojanern sehr ähnlich ist. Sie werden hauptsächlich dazu verwendet, um zerstörerische Nutzdaten zu übertragen und durch Hinzufügen oder Löschen von kritischen Systemdateien diverse Modifizierungen am System zu veranlassen. Infolgedessen kann die allgemeine Computerleistung beeinträchtigt und die Geschwindigkeit auf ein Minimum reduziert werden. Manche Arten von Nuker sind dazu in der Lage Computer erheblich zu beschädigen und dadurch den Verlust von sensiblen Daten zu verursachen. Ein typischer Nuker kann von Hackern zum Verlangsamen, Abstürzen, Neustarten oder Abschalten des angegriffenen Computersystems verwendet werden. Manche Schädlinge sind außerdem dazu imstande alle System- und Anwendungsdateien zu löschen, die Festplatte zu formatieren oder bestimmte Komponenten des Computers zu beschädigen.

Die Folgen einer Infizierung:

Die Infiltrierung von Nukern ist nur selten erkennbar und lässt sich nicht aufhalten, bevor sie ihren schädlichen Code ausgeführt haben. Das Resultat sind Systeminstabilitäten, regelmäßige Computerabstürze, ein unerwartetes Neustarten und Herunterfahren. Die meisten Nuker können außerdem einen partiellen oder vollständigen Verlust von wichtigen Informationen, persönlichen Daten und anderen sensiblen Nutzerdateien herbeiführen. Nuker können alle Dateien von der Festplatte löschen, das komplette Betriebssystem kaputtmachen und zusätzliche schädliche Software installieren.

Ein Großteil der Nuker können folgende gefährliche Aktivitäten auf dem Computer veranlassen:

- Diverse Modifizierungen am System. Die Bedrohungen können Einträge zu der Registrierungsdatenbank hinzufügen, sowie Dateien und andere Komponenten auf dem Computer speichern. Sie können außerdem einzelne Anwendungen deaktivieren und nötige Programme installieren.

- Zerstörung des Computersystems. Nuker sind dazu imstande diverse auf dem System befindliche Dateien zu zerstören, überschreiben oder löschen. Sie können außerdem wichtige Systemkomponenten vernichten, deren kritischen Dateien und Ordner löschen und selbst alle Festplatten formatieren.

- DoS- (Denial of Service) und ähnliche Angriffe. Die Bedrohungen können problemlos verschiedene Netzwerkangriffe gegen spezifizierte Remote-Computer starten.

- Beschädigung wichtiger Hardware-Komponenten. Die schädlichen Programme sind dazu in der Lage Hardware-Einstellungen zu verändern oder den CMOS-Speicher zu leeren, sowie nach Bedarf unerwünschte Systemneustarts zu verursachen, den Computer abzuschalten oder abzustürzen.

- Keine Deinstallation. Nuker sind unglaublich gefährliche Programme, die nicht mithilfe der typischen Deinstallation vom Computer entfernt werden können. Sie verbergen sich im Hintergrund, nutzen für ihre Tarnung legitim aussehende Dateien und verlassen sich auf andere Maschen, um so lange wie möglich unerkannt im System zu bleiben.

Wie Nuker den Computer infiltrieren:

Hinsichtlich der Infiltrierungsmethoden wurde beobachtet, dass Nuker mit denselben Methoden wie Würmer, Trojaner und anderen Bedrohungen verbreitet werden. Für eine Infizierung von Systemen können sie Sicherheitslücken nutzen und damit unberechtigt in den Computer gelangen. Manche Varianten müssen sogar nur die IP-Adresse des Computers kennen, um ihn angreifen oder infizieren zu können. Eine Minderheit der Bedrohung muss manuell installiert werden.

Im Folgenden die Hauptmethoden, womit die Bedrohungen unerkannt ins System gelangen können:

1. Sicherheitslücken. Die meisten Nuker infiltrieren die Computer mithilfe von Sicherheitslücken des Betriebssystems. Die Schädlinge haben keinen Installationsassistenten und benötigten keinerlei Einwilligung des Computernutzers. Manche Nuker müssen keine Virenkomponenten auf dem Zielcomputer installiert haben und können dennoch vom Hacker überwacht werden.

2. Andere Viren. Nuker können außerdem durch andere Schädlinge, wie bspw. Würmer, Trojaner, Backdoors und Viren, auf dem System installiert werden. Sie infizieren auch in diesem Fall das System ohne das Wissen des Computernutzers.

Die „berühmtesten“ Beispiele für Nuker:

Nuker sind sehr seltene Cyberbedrohungen, die so gut wie identisch in ihren Funktionalitäten sind. Folgende Beispiele sollten das typische Verhalten von Nuker veranschaulichen können:

The Click Nuker wurde entworfen, um DoS-Angriffe (Denial of Service) gegen spezifische Computer im Internet durchzuführen. Solche Angriffe sind normalerweise der Grund dafür, dass das betroffene System nicht mehr antwortet oder unerwartet und ohne Eingriff neustartet. Jede vor dem Angriff nicht gespeicherte Arbeit geht hierdurch verloren.

WinNuker infiziert vom Hacker festgelegte Remote-Computer, indem Sicherheitslücken von Windows ausgenutzt werden. Die Bedrohung erstellt unbemerkt Virendateien und modifiziert die Registrierungsdatenbank, sodass sie bei jedem neuen Systemstart wieder ausgeführt wird. Anschließend lädt WinNuker seine Nutzdaten und führt den kompromittierten Computer zum Absturz.

BadLuck oder auch Belnow ist ein sehr gefährlicher Nuker, der von Angreifern ferngesteuert werden kann. Er löscht exe-Dateien, wichtige Systemdateien und Web- und Textdokumente. Weitere Folgen von einer Infizierung mit BadLuck sind eine korrupte Registrierungsdatenbank. Ferner leert er das CMOS, was erheblichen Schaden verursachen kann. Der Angreifer kann den Nuker außerdem dazu nutzen, lästige Nachrichten einzublenden und andere schädliche Aktionen durchzuführen.

Nuker mithilfe von Anti-Spyware entfernen:

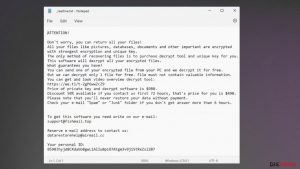

Nuker arbeiten auf dieselbe Weise wie reguläre Cyberbedrohungen, wie bspw. Trojaner, Rogueware, Erpressungsprogramme und anderweitige Viren. Viele Komponenten können nicht manuell entfernt werden, weil sie sich tief im Computer verstecken und sich mit unterschiedlichen Namen tarnen. Die meisten Nuker können nur mit einer bewährten Anti-Spyware erkannt werden. Wir empfehlen im Falle einer Infizierung die Verwendung von diesen Programmen: FortectIntego oder SpyHunter 5Combo Cleaner. Beide Programme sind fortschrittliche Spyware-Entferner, die mit tiefgreifenden Systemscannern und einer umfangreichen Signaturendatenbank für Schädlinge ausgerüstet sind.

Wenn die Programme den Nuker nicht entfernen, haben Sie es wahrscheinlich mit einer überarbeiteten Version der Bedrohung zu tun, die noch nicht zu der Datenbank hinzugefügt worden ist. In diesem Fall können Sie uns über Fragt uns erreichen, wo wir mit Rat und Tat zur Verfügung stehen.

Die neuesten Zugänge in der Virendatenbank

Pashkahome.com-Anzeigen entfernen

Entfernung des AutoIt v3 Skriptvirus

Was ist Bozq ransomware?

Informationen aktualisiert am: 2016-11-08