Was sind backdoors und wie entfernt man sie?

Eine Backdoor ist ein schädliches Computerprogramm, das Angreifern als Hintertür zum befallenen Computersystem dient, indem es Sicherheitslücken ausnutzt. Ein Backdoor-Programm verrichtet seine Arbeit im Hintergrund des Systems, ist getarnt und demzufolge schwierig zu erkennen. Backdoors gehören zu den gefährlichsten Schädlingen, da sie übelgesinnten Personen volle Kontrolle über den Computer geben können. Backdoors können dazu verwendet werden den Computernutzer auszuspionieren, die Dateien zu managen, zusätzliche Software und andere gefährliche Bedrohungen zu installieren, den Computer zu steuern und andere Hosts anzugreifen. Backdoors haben häufig weitere verheerende Fähigkeiten, wie zum Beispiel das Aufzeichnen von Tastenanschlägen, das Anfertigen von Screenshots und die Infizierung und Verschlüsselung von Dateien. Diese Art Schädlinge sind dann meist eine Kombination aus verschiedenen Bedrohungen, die von alleine arbeiten und nicht gesteuert werden müssen.

Die meisten Backdoors sind schädliche Programme, die auf irgendeine Weise auf dem Computer installiert werden müssen. Allerdings gibt es auch Schädlinge, die keine Installation notwendig haben, da ihr Teil in einer Software, die auf entfernten Hosts ausgeführt wird, integriert ist. Programmierer bauen Hintertüren gelegentlich zwecks Fehlerdiagnosen und -behebung in ihre Software ein. Hacker wiederrum nutzen sie ausschließlich, um in Systeme einzubrechen.

Im Allgemeinen sind Backdoors spezielle Trojaner, Viren, Keylogger, Spyware und Fernadministrations-Tools. Sie arbeiten auf dieselbe Weise wie sie, sind aber hinsichtlich ihrer Funktionen und verursachten Schäden komplexer und gefährlicher, weshalb sie ihre eigene Kategorie bekommen haben.

Wie verbreiten sich Backdoor-Programme?

Backdoor-Programme können sich nicht selbst verbreiten und ohne des Wissens des Computernutzers installiert werden. Die meisten Schädlinge dieser Art müssen mit weiterer Software manuell installiert werden. Zurzeit gibt es vier Hauptmethoden, wie die Bedrohungen ins System gelangen.

- Nichtsahnende Computernutzer können Backdoor-Programme unbeabsichtigt mit E-Mail-Anhängen und File-Sharing-Programmen herunterladen. Die Autoren geben den Dateien vertrauenserweckende Namen und überlisten so zu ihrem Öffnen und Ausführen.

- Häufig werden Backdoors auch durch andere Schädlinge installiert, wie bspw. Viren, Trojaner und Spyware. Sie gelangen unwissentlich und ohne eine Zustimmung in den Computer. Es gibt auch Bedrohungen, die von böswilligen Nutzern installiert werden. Ein kleiner Teil an Backdoors kann zudem ferngesteuerte Computer mit bestimmten Sicherheitslücken infizieren.

- In einzelnen Anwendungen wurden bereits mehrere Backdoors eingebaut. Selbst legitime Programme können undokumentierte Fernzugriffsfunktionen haben. Ein Angreifer muss dann lediglich einen Computer mit dieser Software kontaktieren, um unberechtigten Vollzugriff auf das System zu bekommen oder die Kontrolle über die entsprechende Software zu erhalten.

- Manche Backdoors infizieren den Computer, indem sie bestimmte Softwarelücken ausnutzen. Sie gehen dabei ähnlich wie Würmer vor und breiten sich automatisch ohne das Wissen der Betroffenen aus. Da solche Programme keinen Installationsassistenten öffnen oder sonstige Warnungen einblenden, gibt es keinerlei verdächtige Anzeichen.

Weitverbreitete Backdoor-Programme greifen hauptsächlich Computer mit dem Betriebssystem Microsoft Windows an. Es gibt allerdings auch viele weniger verbreitete Schädlinge, die auch in anderen Umgebungen (Mac OS X usw.) arbeiten.

Welche Risiken entstehen durch eine Infizierung?

Ein Backdoor-Programm ermöglicht dem Angreifer den infizierten Computer als seinen eigenen zu nutzen und ihn für diverse schädliche Zwecke und sogar kriminelle Aktivitäten zu missbrauchen. In den meisten Fällen ist es sehr schwer auszumachen, wer hinter dem Schädling steckt. Die Backdoor-Programme selbst sind in der Regel schwer zu erkennen. Sie können die Privatsphäre des Computernutzers monate- oder sogar jahrelang verletzen, bevor sie erkannt werden. Der Angreifer kann die Hintertüren dazu nutzen, um alles über den Computernutzer herauszufinden und wertvolle Informationen wie Passwörter, Anmeldenamen, Kreditkartendaten, Bankkonten, persönliche Dokumente, Kontakte, Interessen, Surfgewohnheiten und vieles mehr in Erfahrung zu bringen und preiszugeben. Wenn ein Hacker die benötigten Informationen erspäht hat oder nichts Nützliches herausfinden konnte, kann er außerdem das komplette System zerstören, um seine Spuren zu verwischen. In solch einem Fall würde dann die komplette Festplatte formatiert werden, wodurch alle darauf befindlichen Dateien unwiderruflich gelöscht werden.

Wenn ein Backdoor-Programm den Weg ins System findet, ermöglicht es dem Angreifer folgendes:

- Das Erstellen, Löschen, Umbenennen, Kopieren und Bearbeiten jeder Datei; Ausführen diverser Befehle; Ändern der Systemeinstellungen; Bearbeiten der Windows-Registrierungsdatenbank; Starten, Steuern und Beenden von Anwendungen, Installation von Software und Schädlingen.

- Die Kontrolle über Hardware; Modifizierung entsprechender Einstellungen; Herunterfahren und Neustarten des Computers.

- Das Stehlen von persönlichen Daten, wichtigen Dokumente, Passwörtern, Anmeldenamen und Angaben zur Identität. Das Protokollieren der Nutzeraktivitäten und der Surfgewohnheiten.

- Das Aufzeichnen der Tastenanschläge und Erstellen von Bildschirmaufnahmen. Zusätzlich kann es alle gesammelten Daten an eine festgelegte E-Mail-Adresse senden, sie an einen FTP-Server hochladen oder an einen fernen Host übertragen.

- Das Infizieren von Dateien, Beeinträchtigen von Anwendungen und Beschädigen des Systems.

- Das Verbreiten von infizierten Dateien an Computer mit bestimmten Sicherheitsschwachstellen; die Durchführung von Angriffen gegen ferne Hosts.

- Das Installieren von einen verborgenen FTP-Server, der für illegale Zwecke missbraucht werden kann.

- Das Mindern der Internetgeschwindigkeit und der allgemeinen Systemleistung.

- Das Verhindern der Entfernung, indem die Dateien versteckt werden und keine Deinstallation eingebaut wird.

Die berühmtesten Backdoors

Es gibt viele unterschiedliche Backdoors. Die folgenden Beispiele sollten jedoch illustrieren können wie extrem gefährlich die Schädlinge sein können.

FinSpy ist eine Backdoor, womit der Angreifer beliebige Dateien aus dem Internet herunterladen und ausführen kann. Der Schädling beeinträchtigt die Sicherheit des Systems, indem er die Firewall-Einstellungen ändert und weitere Systemänderungen veranlasst. FinSpy beruht auf Dateien mit willkürlichen Namen, weshalb das Programm schwer zu erkennen und vom System zu entfernen ist. Das Backdoor-Programm wird bei jedem Computerstart automatisch ausgeführt und kann nur mithilfe einer aktuellen Anti-Spyware gestoppt werden.

Tixanbot ist eine extrem gefährliche Backdoor, die dem Angreifer vollen Zugriff auf den kompromittierten Computer gibt. Der Eindringling kann das komplette System und alle Dateien managen, sowie beliebige Anwendungen herunterladen und installieren, das Backdoor-Programm aktualisieren, die Startseite vom Internet Explorer ändern, ferne Hosts angreifen und Systeminformationen abrufen. Tixanbot beendet unentbehrliche Systemdienste und sicherheitsrelevante Prozesse, schließt aktive Spyware-Entferner und löscht Einträge von Firewalls, Antivirenprogrammen und Anti-Spywares in der Registrierungsdatenbank, um ihre Ausführung beim Start des Computers zu verhindern. Der Schädling blockiert außerdem bekannte sicherheitsbezogene Webseiten. Tixanbot kann sich zudem verbreiten. Es sendet dafür mit Links versehene Nachrichten an alle MSN-Kontakte. Klickt man auf einen der Links, wird das Backdoor-Programm heruntergeladen und installiert.

Briba gibt dem Hacker den unberechtigten Fernzugriff auf das infizierte Computersystem. Der Schädling lässt einen verborgenen FTP-Server laufen, der für das Herunterladen, Hochladen und Ausführen schädlicher Software verwendet werden kann. Bribas Aktivitäten können wahrnehmbare Instabilitäten, Versagen der Computerleistung und Verletzungen der Privatsphäre zur Folge haben.

Die Entfernung von Backdoor-Programmen vom System

Backdoors sind extrem gefährliche Schädlinge, die vom System entfernt werden müssen. Nur selten lassen sie sich aber manuell ausfindig machen und beseitigen, weshalb wir dringendst die automatische Entfernung anraten. Es gibt viele Programme, die die Entfernung von Backdoor-Viren anbieten. FortectIntego gilt als zuverlässigstes Programm. Eine Alternative wäre auch SpyHunter 5Combo Cleaner. Man sollte lediglich sicherstellen, dass die Sicherheitsprogramme vor der Durchführung des Scans aktualisiert werden. Auf diese Weise kann ein Scheitern und weitere Probleme, die bei der Entfernung einer bestimmten Backdoor auftreten können, verhindert werden.

Die neuesten Zugänge in der Virendatenbank

Pashkahome.com-Anzeigen entfernen

Entfernung des AutoIt v3 Skriptvirus

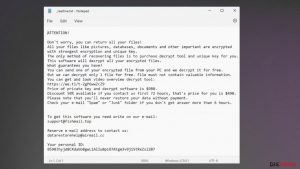

Was ist Bozq ransomware?

Informationen aktualisiert am: 2016-10-12