Virus CryptoMix entfernen (Virenentfernungsanweisungen) - aktualisiert Mai 2016

Anleitung für die Entfernung des CryptoMix-Virus

Was ist CryptoMix?

Neue Variante von CryptoMix im Umlauf

CryptoMix ist ein datenverschlüsselnder Virus, der im Frühjahr 2016 entdeckt wurde und seitdem bereits mehrere Updates erhalten hat. Bei einigen Varianten ist es Sicherheitsexperten gelungen eine Entschlüsselungssoftware zu entwickeln. Die Cyberkriminellen kontern allerdings stets mit neuen Versionen der Erpressersoftware.

Im Juli 2017 entdeckten Analytiker wieder eine brandneue Variante im Internet. Sie ist nicht entschlüsselbar, genau wie CryptoMix Wallet, Azer und die ebenfalls neue Variante Exte. Es ist aus diesem Grund äußerst ratsam die nötigen Vorkehrungen zu treffen, um eine Infizierung zu verhindern.

Die Kryptoschadsoftware infiltriert die Computer mithilfe von Spammails und sucht anschließend nach Dateien bestimmten Dateityps, um sie mit dem komplexen Verschlüsselungsalgorithmus RSA-2048 zu verschlüsseln. Ursprünglich markierte die Schadsoftware die verschlüsselten Dateien mit .email[supl0@post.com]id[\[[a-z0-9]{16}\]].lesli oder .lesli.

Mittlerweile gibt es Varianten, die die Dateien mit .CRYPTOSHIELD, .code, .revenge, .scl, .rscl, .rdmk, .rmd, .wallet, .azer, .Mole02, .EXTE, usw. versehen.

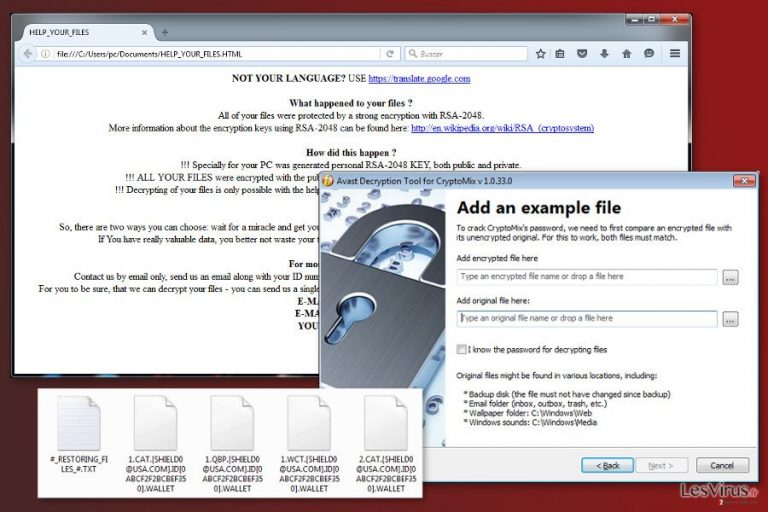

Der CryptoMix-Virus soll eine erstaunliche Anzahl von 862 Dateitypen verschlüsseln können. Nachdem die Dateien verschlüsselt worden sind, speichert die Schadsoftware in jedem Ordner mit verschlüsselten Dateien ihren Erpresserbrief namens INSTRUCTION RESTORE FILES.TXT. Es ist daher schier unmöglich den Erpresserbrief zu übersehen. Opfer werden darin aufgefordert mit den Cyberkriminellen über die angegebene E-Mail-Adresse (xoomx[@]dr.com and xoomx[@]usa.com) Kontakt aufzunehmen, um den speziellen Entschlüsselungsschlüssel zu erwerben, der sich in der Regel auf einem Remote-Server befindet.

Neue Varianten von CryptoMix nutzen unterschiedliche Namen für die Datei, die den Erpresserbrief enthält. Einige Beispiele hierfür sind _HELP_INSTRUCTION.TXT, !!!HELP_FILE!!! #, # RESTORING FILES #.HTML und # RESTORING FILES #.TXT.

Um Zugriff auf den Schlüssel für die Entschlüsselung zu bekommen, muss das Opfer eine beträchtliche Summe an Lösegeld bezahlen. Die Entfernung des Virus sollte allerdings oberste Priorität sein, da er sonst die Dateien einfach neuverschlüsselt. Für die Entfernung von Erpressersoftware ist die Installation eines starken Schadsoftware-Entferners, wie bspw. FortectIntego, und ein anschließender vollständiger Systemscan notwendig.

Die neue Variante von CryptoMix ist den Viren CryptoWall 3.0, CryptoWall 4.0 und CryptXXX zwar sehr ähnlich, aber im Vergleich zu diesen schädlichen Programmen wird bei CryptoMix behauptet, dass das gesammelte Lösegeld einem guten Zweck gespendet wird.

Die Erpressungsprogrammentwickler, die sich selbst als Cham Team bezeichnen, bieten sogar für zahlungswillige Opfer einen „kostenlosen Support“ an. Trotz all dieser merkwürdigen Versprechen darf man nicht vergessen, dass man es hier mit Cyberkriminellen zu tun hat. Es gibt also keinen Grund den Forderungen nachzugehen und deren schmutziges Geschäft zu unterstützen.

Selbst wenn man sich für die Bezahlung des Lösegelds entscheidet, muss man berücksichtigen, dass man eventuell keinen Zugriff auf den benötigten Schlüssel bekommt oder der Schlüssel korrupt ist. Wir raten daher davon ab die Anweisungen in der Datei INSTRUCTION RESTORE FILE.TXT zu befolgen.

Im Hinblick auf den Inhalt des Erpresserbriefs ist noch zu erwähnen, dass die Cyberkriminellen zwei verschiedene E-Mail-Adressen, xoomx[@]dr.com und xoomx[@]usa.com, angeben, die kontaktiert werden können, wenn man seine Dateien wiederhaben möchte.

Kontaktiert man die Hacker, erhält man einen Link und ein Passwort für die Webseite One Time Secret, wo anonyme Nachrichten ausgetauscht werden können. Zu Anfang können die Hacker noch versuchen davon zu überzeugen, dass man für einen guten Zweck zahlt, aber natürlich wird man niemanden finden, der für seine Dateien freiwillig 1600 Euro bezahlt.

Cyberkriminelle drohen zudem gerne damit, dass wenn das Lösegeld nicht innerhalb von 24 Stunden bezahlt wird, sich die Summe verdoppelt. Am interessantesten jedoch ist, dass man anscheinend auch Rabatte verhandeln kann. Wir raten aber in allen Fällen davon ab soweit zu gehen.

Der CryptoMix-Virus sollte entfernt werden, sobald man die Infizierung festgestellt hat. Es gilt jedoch zu beachten, dass hierdurch die Dateien nicht automatisch wiederhergestellt werden. Zu diesem Zweck stellen wir am Ende des Artikels Datenwiederherstellungsmethoden vor. Wenn Sie sich noch nicht infiziert haben, empfehlen wir Ihnen dringendst die Dateien gut zu sichern, bevor Sie sich mit einer Erpressersoftware infizieren.

Die Versionen von CryptoMix

CryptoShield 1.0. Dieser neu identifizierte Virus wütet in schlecht geschützte und infizierte Webseiten. Regelmäßige Besucher von Torrent- und File-Sharing-Seiten sind folglich dem Risiko einer Infizierung ausgesetzt. Bei CryptoShield wird nach der Kampagne EITest vorgegangen, wo mit dem Exploit-Kit RIG alle nötigen Inhalte heruntergeladen werden, um die Infiltrierung zu ermöglichen.

Sind die Vorbereitung für die Infizierung fertig, löst die Bedrohung falsche Nachrichten aus, die wie ein Resultat regulärer Windows-Prozesse aussehen sollen. Es ist jedoch nicht schwierig den Betrug ins Auge zu sehen, da die Mitteilungen offensichtliche Rechtschreibfehler enthalten.

Interessant ist, dass die Cyberkriminellen sich bei der Datenverschlüsselung für die Verfahren AES-256 und ROT-13 entschieden haben. Während ersteres unter IT-Spezialisten immer noch für Kopfzerbrechen sorgt, ist ROT enorm simpel. Bedauerlicherweise kann die Bedrohung die Schattenkopien löschen, wodurch die Datenwiederherstellung erheblich erschwert wird. Von einer Bezahlung des Lösegelds abzuraten.

.code-Virus. Die Schadsoftware wird via schädliche Spammailanhänge verbreitet. Sobald man die angehangene Datei öffnet, dringt der schädliche Code der Schadsoftware ins System ein und fängt an die Daten zu verschlüsseln. Der Virus nutzt hierfür RSA-2048 und markiert die verschlüsselten Dateien mit .code.

Sind alle anvisierten Dateien verschlüsselt, hinterlegt die Schadsoftware in der Datei “help recover files.txt” ihren Erpresserbrief. Opfer werden darin aufgefordert die Entwickler via xoomx_@_dr.com oder xoomx_@_usa.com zu kontaktieren. Hiervon wird jedoch abgeraten, da die Cyberkriminellen für den Entschlüsselungsschlüssel bis hin zu 5 Bitcoins fordern. Dies ist eine enorme Geldsumme! Solch ein hoher Geldverlust sollte nicht riskiert werden. Es ist daher besser den .code-Virus zügig zu entfernen.

CryptoShield 2.0 unterschiedet sich kaum von CryptoShield 1.0. Nach der Infiltrierung beginnt der Virus umgehend die Dateien nach RSA-2048 zu verschlüsseln und sie mit .CRYPTOSHIELD zu markieren.

Die Schadsoftware erstellt dann zwei neue Dateien auf dem Desktop namens # RESTORING FILES #.txt und # RESTORING FILES #.html. Die Dateien enthalten Informationen über die Wiederherstellung der Daten. Außerdem sind im Erpresserbrief E-Mail-Adressen (res_sup@india.com, res_sup@computer4u.com oder res_reserve@india.com) für zahlungswillige Opfer enthalten.

Von der Kontaktaufnahme wird abgeraten. Wenn Sie sich mit dieser Version von CryptoMix infiziert haben, sollten Sie den Virus entfernen und für die Wiederherstellung der Daten von Back-ups oder alternativen Wiederherstellungsmethoden Gebrauch machen.

Revenge. Dieser datenverschlüsselnde Virus ist ein Trojaner und wird via das Exploit-Kit RIG verbreitet. Im Anschluss der Infiltrierung scannt er das System nach Dateien bestimmten Dateityps und verschlüsselt sie mit dem Algorithmus AES-256. Wie der Name bereits suggeriert, markiert die Schadsoftware die korrupten Dateien mit .revenge und sorgt dafür, dass der Computernutzer sie nicht mehr öffnen und nutzen kann.

Die Cyberkriminellen informieren über die Möglichkeiten für die Datenwiederherstellung in der Datei namens # !!!HELP_FILE!!! #.txt. Hier werden die Opfer dazu aufgefordert mit den Cyberkriminellen über die folgenden E-Mail-Adressen Kontakt aufzunehmen: restoring_sup@india.com, restoring_sup@computer4u.com, restoring_reserve@india.com, rev00@india.com, revenge00@witeme.com und rev_reserv@india.com.

Wenn man sich hierfür entscheidet (nicht empfehlenswert!), wird man darum gebeten für das Entschlüsselungsprogramm, Revenge Decryptor, einen bestimmten Betrag in Bitcoins überweisen. Wir möchten an dieser Stelle darauf hinweisen, dass dieses dubiose Angebot in Geldverlust oder weitere Attacken resultieren kann. Die verschlüsselten Dateien können außerdem weiterhin unzugänglich bleiben.

Mole. Diese Version von CryptoMix verbreitet sich mithilfe von irreführenden E-Mails, die über USPS-Lieferprobleme informieren. Klickt man auf den Link oder auf den Anhang der E-Mail, wird Mole auf dem System installiert. Die Schadsoftware beginnt dann umgehend mit der Verschlüsselungsprozedur und sperrt die Dateien mit einem RSA-1024-Schlüssel.

Um den Angriff noch schädigender zu machen, löscht die Schadsoftware die Schattenkopien. Die Datenwiederherstellung ohne die spezielle Entschlüsselungssoftware ist daher nahezu unmöglich. Es sei denn, man hat Back-ups. Der Erpresserbrief ist in der Datei “INSTRUCTION_FOR_HELPING_FILE_RECOVERY.TXT” zu finden und drängt die Opfer dazu innerhalb von 78 Stunden mit den Cyberkriminellen Kontakt aufzunehmen.

Opfer sollen ihre ID-Nummer entweder an oceanm@engineer.com oder oceanm@india.com senden. Auch bei dieser Version der Schadsoftware ist es nicht empfehlenswert mit den Cyberkriminellen Kontakt aufzunehmen. Der Grund ist, dass auch hier hohe Summen von Geld für eine fragwürdige Entschlüsselungssoftware verlangt werden. Im Falle einer Infizierung mit einem Erpressungsprogramm sollte man sich immer als Erstes auf die Entfernung der Schadsoftware konzentrieren.

CryptoMix Wallet. Die Erpressersoftware nutzt das Verschlüsselungsverfahren AES und versieht die betroffenen Dateien mit der Endung .wallet, welche der des Wallet-Virus offensichtlich ähnlich ist. Die Schadsoftware verändert zudem die Dateinamen. Der Name einer verschlüsselten Datei beinhaltet die E-Mail-Adresse der Cyberkriminellen, die ID des Opfers, sowie die Dateiendung und sieht folglich so aus: .[email@address.com].ID[16 stellige ID].WALLET.

Sobald alle Dateien verschlüsselt worden sind, wird ein gefälschter Anwendungsfehler von explorer.exe eingeblendet, der dazu bringen soll auf OK zu klicken. Klickt man jedoch auf OK, taucht ein Fenster der Benutzerkontensteuerung auf. Das Fenster geht dann leider nicht weg bis man auf Ja klickt. Danach beginnt die Schadsoftware mit dem Löschen der Schattenkopien.

Zu guter Letzt hinterlässt die Schadsoftware ihren Erpresserbrief in der Datei “#_RESTORING_FILES_#.txt”. Hier wird ebenfalls dazu aufgefordert mit den Cyberkriminellen Kontakt aufzunehmen und die ID an einer dieser E-Mail-Adressen zu senden: shield0@usa.com, admin@hoist.desi und crysis@life.com. Die Cyberkriminellen antworten dann mit dem Preis für die Entschlüsselungssoftware. Es ist nicht empfehlenswert Kriminellen zu vertrauen. Obwohl die Erpressersoftware immer noch nicht entschlüsselbar ist, raten wir davon ab das Lösegeld zu bezahlen, da man ansonsten Geldverlust und eine weitere Infizierung riskiert. Nach einem Angriff sollten Sie von einer professionellen Sicherheitssoftware Gebrauch machen und den Virus entfernen.

Mole02 ist eine weitere Version der CryptoMix-Familie und versieht die verschlüsselten Dateien mit der Endung .mole02. Um die Dateien sicher wegzusperren, nutzt der Virus die bekannten Verschlüsselungsverfahren RSA und AES. Der Virus tauchte erstmals im Juni 2017 auf und konnte dennoch bereits weltweit tausende von Computern erfolgreich infizieren.

Die Schadsoftware nutzt die Datei _HELP_INSTRUCTION.TXT als Erpresserbrief und speichert sie auf dem Desktop, um das Opfer über die Cyberattacke und das Lösegeld zu informieren. Allerdings müssen Opfer nicht mehr länger das Lösegeld bezahlen, denn Schadsoftware-Experten konnten einen Mole02-Decrypter entwickeln, der die korrupten Dateien völlig kostenlos wiederherstellt.

Azer ist die neueste Version der Erpressersoftware CryptoMix und wurde direkt nach der Veröffentlichung des Mole02-Decrypters herausgebracht. Die neue Version nutzt entweder -email-[webmafia@asia.com].AZER oder .-email-[donald@trampo.info].AZER, um die verschlüsselten Dateien zu markieren. Der Virus verunstaltet ebenfalls die originalen Dateinamen.

Der Erpresserbrief befindet sich in der Datei _INTERESTING_INFORMACION_FOR_DECRYPT.TXT. Sie ist sehr kurzgehalten und legt lediglich nahe für Wiederherstellungsanweisungen nach einer der angegebenen E-Mails zu schreiben. Die Verbrecher beabsichtigen natürlich nicht die Dateien kostenlos zu entschlüsseln. und verlangen normalerweise ein Lösegeld. Der Betrag ist jedoch nicht bekannt. Bedauerlicherweise gibt es noch keine Tools, die die .azer-Dateien entschlüsseln können.

Exte. Diese Version der Erpressersoftware erschien Juli 2017. Der Name des Virus verrät bereits, dass er die verschlüsselten Dateien mit der Markierung .EXTE versieht. Sobald die Dateien gesperrt sind, lädt die Schadsoftware den Erpresserbrief namens _HELP_INSTRUCTION.TXT herunter. In dieser Datei werden die Opfer dazu aufgefordert ihre ID an exte1@msgden.net, exte2@protonmail.com oder exte3@reddithub.com zu senden und auf eine Antwort mit Datenwiederherstellungsanweisungen zu warten.

Die Höhe des geforderten Lösegelds ist nicht bekannt. Es scheint, dass die Autoren der Erpressersoftware sich dazu entschieden haben das Lösegeld individuell zu gestalten, wahrscheinlich abhängig von der Menge der verschlüsselten Dateien. Obwohl es noch kein offizielles Entschlüsselungsprogramm für Exte gibt, raten wir wie immer von der Bezahlung des Lösegelds ab.

Die Verbreitungsstrategien der Erpressersoftware

CryptoMix dringt nicht mit einer bestimmten Methode in den Computer ein, sondern hat hierfür ein ganzes Arsenal an Möglichkeiten. Man kann sich mit dem Virus auf verschiedene Arten infizieren, sei es mit dem Anklicken von suspekten Mitteilungen, Download-Buttons oder via P2P-Netzwerken.

In den meisten Fällen jedoch lädt man ihn als Anhang von einer E-Mail herunter, wie bspw. als Rechnung, Geschäftsdokument oder Ähnliches. Manche Versionen der Schadsoftware sind dafür bekannt gefälschte Informationen einer angeblichen Lieferung zu senden. Man muss daher bei E-Mails sehr vorsichtig sein und die Informationen immer sorgfältig prüfen, bevor man angehangene Dateien, Links oder Buttons anklickt.

Es ist aus diesen Gründen nicht nur wichtig eine leistungsstarke Antivirensoftware auf dem System zu haben und auf das Beste zu hoffen, sondern man muss auch selbst aufpassen, um eine Infizierung mit CryptoMix zu verhindern. Diverse Versionen der Schadsoftware nutzen außerdem Exploit-Kits und Trojaner, um das System zu infiltrieren. Zu Ihrem Schutz oder Ihres Geschäfts sollten Sie sicherstellen, dass Sie:

- alle E-Mails von unbekannten Absendern genau analysieren.

- neu heruntergeladene Software ordentlich recherchieren.

- die Zuverlässigkeit besuchter Seiten in Frage stellen.

- sich die Zeit für die Installation von neu entdeckter Software nehmen, damit Sie eine Infiltrierung von Trojanern verhindern können.

Entfernungsanleitung für CryptoMix-Viren

Die Entfernung von CryptoMix ist nicht nur möglich, sondern ist auch ein absolutes Muss. Andernfalls sind die zukünftigen Dateien in Gefahr. Wir möchten Sie an dieser Stelle aber direkt davor warnen, dass die Deinstallation von erpresserartigen Viren manchmal ziemlich problematisch sein kann.

Die schädlichen Programme versuchen häufig Antivirenprogramme zu blockieren, sodass sie das System nicht scannen können. In solch einem Fall muss man den Virus selbst außer Stand setzen, damit das Antivirenprogramm gestartet werden kann. Danach können Sie FortectIntego, SpyHunter 5Combo Cleaner oder Malwarebytes installieren, um den Computer zu bereinigen.

Sie finden weiter unten eine von unseren Experten angefertigte Anleitung für die Entfernung von CryptoMix. Zögern Sie nicht mit uns Kontakt aufzunehmen, wenn Sie Probleme bezüglich der Entfernung des Virus haben.

Anleitung für die manuelle Entfernung des CryptoMix-Virus

Ransomware: Entfernung der Ransomware über den abgesicherten Modus

Manchmal blockieren Erpressungsprogramme legitime Sicherheitsanwendungen, um sich vor einer Entfernung zu schützen. In diesem Fall hilft es meist den Computer in den abgesicherten Modus mit Netzwerktreibern zu starten.

Wichtig! →Die Anleitung zur manuellen Entfernung von Ransomware ist für Computerlaien möglicherweise zu kompliziert. Für die korrekte Ausführung sind fortgeschrittene IT-Kenntnisse erforderlich, da durch das Löschen oder Beschädigen von wichtigen Systemdateien, Windows nicht mehr korrekt arbeitet. Darüber hinaus kann die manuelle Entfernung Stunden in Anspruch nehmen, bis sie abgeschlossen ist. Wir raten daher dringend zur oben beschriebenen automatischen Methode.

Schritt 1. Greifen Sie auf den abgesicherten Modus mit Netzwerktreibern zu

Die manuelle Entfernung von Malware sollte am besten über den abgesicherten Modus erfolgen.

Windows 7 / Vista / XP

- Klicken Sie auf Start > Herunterfahren > Neu starten > OK.

- Wenn der Computer aktiv wird, drücken Sie mehrmals die Taste F8, bis Sie das Fenster Erweiterte Startoptionen sehen. (Wenn das nicht funktioniert, versuchen Sie F2, F12, Entf, etc., abhängig vom Modell des Motherboards.)

- Wählen Sie aus der Liste Abgesicherter Modus mit Netzwerktreibern aus.

Windows 10 / Windows 8

- Klicken Sie mit der rechten Maustaste auf Start und wählen Sie Einstellungen.

- Scrollen Sie nach unten und wählen Sie Update und Sicherheit.

- Wählen Sie im linken Bereich des Fensters Wiederherstellung.

- Scrollen Sie nun nach unten zum Abschnitt Erweiterter Start.

- Klicken Sie auf Jetzt neu starten.

- Wählen Sie Problembehandlung.

- Gehen Sie zu Erweiterte Optionen.

- Wählen Sie Starteinstellungen.

- Klicken Sie auf Neu starten.

- Drücken Sie nun auf 5 oder klicken Sie auf 5) Abgesicherten Modus mit Netzwerktreibern aktivieren.

Schritt 2. Beenden Sie verdächtige Prozesse

Der Task-Manager ist ein nützliches Tool, das alle im Hintergrund laufenden Prozesse anzeigt. Gehört einer der Prozesse zu einer Malware, müssen Sie ihn beenden:

- Drücken Sie auf Ihrer Tastatur auf Strg + Umschalt + Esc, um den Task-Manager zu öffnen.

- Klicken Sie auf Mehr Details.

- Scrollen Sie nach unten zum Abschnitt Hintergrundprozesse und suchen Sie nach verdächtige Einträge.

- Klicken Sie den verdächtigen Prozess mit der rechten Maustaste an und wählen Sie Dateipfad öffnen.

- Gehen Sie zurück zu dem Prozess, klicken Sie ihn mit der rechten Maustaste an und wählen Sie Task beenden.

- Löschen Sie den Inhalt des bösartigen Ordners.

Schritt 3. Prüfen Sie den Programmstart

- Drücken Sie auf Ihrer Tastatur auf Strg + Umschalt + Esc, um den Task-Manager zu öffnen.

- Gehen Sie zum Reiter Autostart.

- Klicken Sie mit der rechten Maustaste auf das verdächtige Programm und wählen Sie Deaktivieren.

Schritt 4. Löschen Sie die Dateien des Virus

Zu Malware gehörende Dateien können sich an beliebige Stellen auf dem Computer verstecken. Hier einige Anweisungen, die bei der Suche helfen können:

- Geben Sie Datenträgerbereinigung in der Windows-Suche ein und drücken Sie auf die Eingabetaste.

- Wählen Sie das zu bereinigende Laufwerk aus (C: ist normalerweise das Hauptlaufwerk und auch wahrscheinlich das Laufwerk, in dem sich bösartige Dateien befinden).

- Blättern Sie durch die Liste der zu löschenden Dateien und wählen Sie die folgenden aus:

Temporäre Internetdateien

Downloads

Papierkorb

Temporäre Dateien - Wählen Sie Systemdateien bereinigen.

- Des Weiteren empfiehlt es sich nach bösartigen Dateien in den folgenden Ordnern zu suchen (geben Sie jeden Eintrag in die Windows-Suche ein und drücken Sie die Eingabetaste):

%AppData%

%LocalAppData%

%ProgramData%

%WinDir%

Wenn Sie fertig sind, starten Sie den PC in den normalen Modus.

Entfernen Sie CryptoMix mit System Restore

Wenn der abgesicherte Modus mit Netzwerktreibern den Virus nicht deaktiviert, probieren Sie die Systemwiederherstellung. Ein mehrmaliges Scannen des Computers ist ratsam, um sicherzustellen, dass das Erpressungsprogramm vollständig vom System entfernt worden ist.

-

Schritt 1: Starten Sie den Computer in den Modus Safe Mode with Command Prompt

Windows 7 / Vista / XP- Klicken Sie auf Start → Shutdown → Restart → OK.

- Sobald der Computer aktiv wird, sollten Sie anfangen mehrmals F8 zu drücken bis Sie das Fenster Advanced Boot Options sehen.

-

Wählen Sie Command Prompt von der Liste

Windows 10 / Windows 8- Drücken Sie im Windows-Anmeldebildschirm auf den Button Power. Halten Sie nun auf Ihrer Tastatur Shift gedrückt und klicken Sie auf Restart..

- Wählen Sie nun Troubleshoot → Advanced options → Startup Settings und drücken Sie zuletzt auf Restart.

-

Wählen Sie, sobald der Computer aktiv wird, im Fenster Startup Settings Enable Safe Mode with Command Prompt.

-

Schritt 2: Stellen Sie Ihre Systemdateien und -einstellungen wieder her.

-

Sobald das Fenster Command Prompt auftaucht, geben Sie cd restore ein und klicken Sie auf Enter.

-

Geben Sie nun rstrui.exe ein und drücken Sie erneut auf Enter..

-

Wenn ein neues Fenster auftaucht, klicken Sie auf Next und wählen Sie einen Wiederherstellungspunkt, der vor der Infiltrierung von CryptoMix liegt. Klicken Sie anschließend auf Next.

-

Klicken Sie nun auf Yes, um die Systemwiederherstellung zu starten.

-

Sobald das Fenster Command Prompt auftaucht, geben Sie cd restore ein und klicken Sie auf Enter.

Bonus: Wiederherstellung der Daten

Die oben aufgeführte Anleitung soll dabei helfen CryptoMix vom Computer zu entfernen. Für die Wiederherstellung der verschlüsselten Dateien empfehlen wir eine ausführliche Anleitung von den Sicherheitsexperten von dieviren.de zu nutzen.Wenn Ihre Dateien von CryptoMix verschlüsselt worden sind, haben Sie für die Wiederherstellung mehrere Möglichkeiten:

Verschlüsselte Dateien mithilfe von Data Recovery Pro wiederherstellen

Data Recovery Pro ist ein weit bekanntes Tool, das auch für die Wiederherstellung von versehentlich gelöschten Dateien und Ähnlichem verwendet werden kann. Um die Dateien nach einer Infiltrierung von Erpressersoftware wiederherzustellen, führen Sie folgende Schritte aus:

- Data Recovery Pro herunterladen;

- Führen Sie die Schritte der Data Recovery aus und installieren Sie das Programm auf dem Computer;

- Starten Sie es und scannen Sie den Computer nach Dateien, die von CryptoMix verschlüsselt worden sind;

- Stellen Sie sie wieder her.

Die Windows-Vorgängerfunktion, um Dateien nach einer Infiltrierung von CryptoMix zu retten

Windows erstellt nur Vorgängerversionen, wenn die Systemwiederherstellung aktiviert ist. Diese Methode funktioniert also nur, wenn die Systemwiederherstellung schon vor der Infizierung aktiviert worden ist. Zudem gilt zu beachten, dass man hiermit nur die Dateien einzeln wiederherstellt.

- Suchen Sie nach einer verschlüsselten Datei, die Sie wiederherstellen möchten und führen Sie einen Rechtsklick darauf aus;

- Selektieren Sie “Properties” und gehen Sie zum Reiter “Previous versions”;

- Kontrollieren Sie hier unter “Folder versions” alle verfügbaren Kopien. Wählen Sie die Version aus, die Sie wiederherstellen möchten und klicken Sie auf “Restore”.

Der CryptoMix-Decrypter von AVAST Software

Für die Wiederherstellung der Dateien können Sie das Tool von Avast herunterladen. Beachten Sie aber, dass das Tool nur bei Dateien funktioniert, die mit einem „Offline-Schlüssel“ verschlüsselt worden sind. Wenn Ihre Version von CryptoMix einen Schlüssel von einem Remote-Server verwendet, funktioniert das Entschlüsselungsprogramm leider nicht.

Als Letztes sollten Sie sich natürlich immer über den Schutz vor Crypto-Ransomware Gedanken machen. Um den Computer vor CryptoMix und anderer Ransomware zu schützen, sollten Sie eine bewährte Anti-Spyware, wie beispielsweise FortectIntego, SpyHunter 5Combo Cleaner oder Malwarebytes, nutzen.

Für Sie empfohlen

Wählen Sie den richtigen Webbrowser und sorgen Sie für mehr Sicherheit mit einem VPN

Online-Spionage hat in den letzten Jahren an Dynamik gewonnen und Internetnutzer interessieren sich immer mehr dafür, wie sie ihre Privatsphäre schützen können. Eines der grundlegenden Methoden, um für eine extra Schutzschicht zu sorgen, ist: Die Wahl eines privaten und sicheren Webbrowsers.

Es ist jedoch möglich, noch eine zusätzliche Schutzebene hinzuzufügen und ein völlig anonymes Surfen im Internet zu schaffen, und zwar mithilfe dem VPN Private Internet Access. Die Software leitet den Datenverkehr über verschiedene Server um, so dass Ihre IP-Adresse und geografischer Standort getarnt bleiben. Die Kombination aus einem sicheren Webbrowser und einem VPN für den privaten Internetzugang ermöglicht es im Internet zu surfen, ohne das Gefühl zu haben, von Kriminellen ausspioniert oder ins Visier genommen zu werden.

Sichern Sie Ihre Dateien für den Fall eines Malware-Angriffs

Softwareprobleme aufgrund Malware oder direkter Datenverlust dank Verschlüsselung können zu Geräteproblemen oder zu dauerhaften Schäden führen. Wenn man allerdings aktuelle Backups besitzt, kann man sich nach solch einem Vorfall leicht retten und zurück an die Arbeit gehen.

Es ist daher wichtig, nach Änderungen am Gerät auch die Backups zu aktualisieren, sodass man zu dem Punkt zurückkehren kann, an dem man zuvor gearbeitet hat, bevor eine Malware etwas verändert hat oder sonstige Probleme mit dem Gerät auftraten und Daten- oder Leistungsverluste verursachten.

Wenn Sie von jedem wichtigen Dokument oder Projekt die vorherige Version besitzen, können Sie Frustration und Pannen vermeiden. Besonders nützlich sind sie, wenn Malware wie aus dem Nichts auftaucht. Verwenden Sie Data Recovery Pro für die Systemwiederherstellung.