Was sind fernzugriffsprogramme und wie entfernt man sie?

Ein Fernzugriffsprogramm (oder Fernadministrations-/Fernwartungsprogramm) ist ein Programm mit dem man über das Internet oder über einem lokalen Netzwerk Verbindung zu einem entfernten Computer aufbauen kann und dann benötigte Tätigkeiten durchführt. Fernzugriffsprogramme basieren auf der Client-Server-Architektur, wobei der Server auf dem ferngesteuerten Computer läuft und die Steuerbefehle des Clients auf dem entfernten Host empfängt.

Fernzugriffsprogramme arbeiten im Hintergrund und sind dem Computernutzer meist verborgen. Derjenige, der die Software steuert, kann die Aktivitäten auf dem entfernten Computer überwachen, die Dateien des Benutzers verwalten, zusätzliche Software installieren, Systemeinstellungen modifizieren, das komplette System, inkl. vorhandene Anwendungen oder Hardware-Geräte, steuern und den Computer abschalten und neustarten.

Fernzugriffsprogramme werden in zwei Kategorien unterteilt: Schädliche und legitime Anwendungen. Ein schädliches Fernzugriffsprogramm ist meist als Fernzugriffstrojaner bekannt und ist einer Backdoor und deren Funktionsweise sehr ähnlich. Fernzugriffstrojaner sind jedoch nicht besonders weitverbreitet und beinhalten keine destruktiven Funktionen oder andere schädliche Nutzdaten. Sie arbeiten nicht selbstständig und müssen vom Client gesteuert werden.

Legitime Fernzugriffsprogramme sind kommerzielle Produkte deren Zielgruppe hauptsächlich Systemadministratoren sind. Ihr Zweck ist es berechtigten Zugriff auf den Computer zu ermöglichen, um diese zu reparieren oder zu warten. Legitime Fernzugriffsprogramme haben trotzdem die gleichen Funktionen wie ihre schädlichen Gegenstücke und können daher auch für böswillige Absichten missbraucht werden.

Tätigkeiten, die mithilfe von Fernzugriffsprogrammen ausgeübt werden

Wie wir bereits erwähnt haben, sind legitime Fernzugriffsprogramme den Fernzugriffstrojanern sehr ähnlich. Allerdings werden Fernzugriffstrojaner für illegale Tätigkeiten verwendet, wie z.B. folgende:

- Erstellen, Löschen, Umbenennen, Kopieren oder Bearbeiten jeder Art von Datei. Der Angreifer kann mit Fernzugriffstrojanern diverse Befehle ausführen, Systemeinstellungen verändern, die Registrierungsdatenbank von Windows bearbeiten und Anwendungen starten, steuern oder beenden. Zudem kann er damit Software oder Schädlinge installieren.

- Steuerung von Hardware, sowie die Modifikation entsprechender Einstellungen und das unberechtigte Abschalten oder Neustarten des Computers.

- Überwachung des Computernutzers bei seinen Aktivitäten im Internet. Die Überwachung kann dazu führen, dass das Opfer seine Passwörter, Anmeldedaten, persönlichen Dokumente und andere sensible Informationen offenbart.

- Bildschirmschnappschüsse und Ausspionage. Alle auf diese Weise gesammelten Daten werden an den Eindringling übertragen.

- Beeinträchtigung der Computerleistung, Minderung der Internetgeschwindigkeit und der Systemsicherheit. Viren dieser Art sorgen üblicherweise für Computerinstabilitäten.

- Verbergen des Programms vom Computernutzer und das Erschweren einer Entfernung.

Die Verbreitungsmethoden von Fernzugriffstrojanern

Fernzugriffstrojaner sind keine regulären Computerviren. Die Server-Komponente muss wie jede andere Software auf dem befallenen System installiert werden, mit oder ohne die Zustimmung des Computernutzers. Es gibt demzufolge zwei Wege, wie ein Fernzugriffstrojaner ins System gelangt:

- Die manuelle Installation. Legitime Anwendungen werden manuell vom Systemadministrator oder anderen Benutzern mit ausreichenden Rechten installiert. Ein Hacker wiederrum kann ins System einbrechen und dann den Fernzugriffstrojaner einrichten. In beiden Fällen kann die in die Privatsphäre eindringende Software ohne das Wissen des Computernutzers installiert werden.

- Mithilfe anderer Schädlinge. Schädliche Fernzugriffsprogramme können von anderen Schädlingen, wie einem Virus, einer Backdoor oder einem Wurm, installiert werden. Häufig werden sie jedoch von bestimmten Trojanern eingeschleust, die mit Internet Explorer ActiveX oder anderen bestimmten Schwachstellen im Browser ins System gelangen. Sie kursieren auf unsichere Webseiten mit schädlichem Code oder können mit unsicheren Werbe-Pop-ups verbreitet werden. Wann immer der Computernutzer solch eine Seite besucht oder ein Pop-up anklickt, können die schädlichen Skripte den vorgesehenen Trojaner installieren. Der Computernutzer bemerkt hierbei nichts Verdächtiges, denn es wird kein Installationsassistent, -fenster oder -hinweis eingeblendet.

Letztendlich ermöglichen schädliche Varianten von Fernzugriffsprogrammen einem Angreifer mit dem infizierten Computer zu arbeiten als wäre es der eigene und ihn für böswillige Absichten zu missbrauchen. So gut wie alle Fernzugriffsprogramme sind schwer zu erkennen. Sie können monatelang oder sogar jahrelang unbemerkt in die Privatsphäre des Computernutzers eingreifen und alles über den Computernutzer herausfinden. Es können Passwörter, Anmeldedaten, Kreditkartennummern, Bankkontoinformationen, wertvolle persönliche Dokumente, Kontakte, Interessen, Surfverhalten und vieles mehr in Erfahrung gebracht und enthüllt werden.

Jedes Fernzugriffsprogramm kann für destruktive Aufgaben genutzt werden. Wenn der Hacker keine wertvollen oder nützlichen Informationen vom infizierten Computer holen konnte oder er sie bereits gestohlen hat, könnte er anschließend das komplette System zerstören, um seine Spuren zu verwischen. Die Festplatten können formatiert und damit alle darauf befindlichen Dateien gelöscht werden. Schädliche Varianten von Fernzugriffsprogrammen sind meist auf das Betriebssystem Microsoft Windows ausgerichtet. Es gibt aber einige wenige Schädlinge, die in anderen Umgebungen, wie bspw. Mac OS X, arbeiten.

Die berühmtesten Beispiele für schädliche Fernzugriffsprogramme

Es gibt tausende unterschiedliche Fernzugriffsprogramme. Die folgenden Beispiele sollen illustrieren, wie extrem gefährlich sie als Bedrohungen sein können.

PC Invader ist ein schädliches Fernzugriffsprogramm, das von Hackern verwendet wird, um wichtige Netzwerkeinstellungen des entfernten Systems zu ändern. PC Invader wird als sehr gefährlich eingestuft, weil es beabsichtigt wichtige Einstellungen am Computer, die IP-Adresse, DNS-Adresse, den Computernamen, das Standardgateway usw. zu bearbeiten. Es kann außerdem den Computer abschalten und neustarten.

Back Orifice ist ein schädliches Fernzugriffsprogramm, das dafür berüchtigt ist dem Eindringling alles auf dem Computer zu ermöglichen. Das Programm hat eine enorme Anzahl an gefährlichen Funktionen und lässt das Opfer komplett ungeschützt und desorientiert. Mit Back Orifice kann der Angreifer die Dateien auf dem entfernten Computer managen, Anwendungen starten und installieren, festgelegte Prozesse beenden, wichtige System- und Netzwerkeinstellungen modifizieren, das Betriebssystem, installierte Software und Hardware steuern, Tastenanschläge aufzeichnen, Bildschirmschnappschüsse machen, Video und Audio aufzeichnen, Passwörter stehlen usw. Für das Fernzugriffsprogramm gibt es diverse Plug-ins, wodurch sich die Funktionsweise unterscheidet und dementsprechend ausgebreitet werden kann.

Beast ist ein weiterer Virus, der zu einer großen Gruppe von schädlichen Fernzugriffsprogrammen gehört. Der Autor dieser Bedrohung ist ein bekannter Hacker namens Tataye. Nach unserem Kenntnisstand wurden die ersten Versionen von Beast in der Zeit von April 2001 bis März 2004 veröffentlicht. Die Bedrohung wurde in der Programmiersprache Delphi geschrieben und wurde mit ASPack komprimiert.

Schädliche Fernzugriffsprogramme vom System entfernen

Schädliche Varianten von Fernzugriffsprogrammen können nicht manuell entfernt werden, weil sie ihre Dateien und weiteren Komponenten tief im System verbergen. Mit einer bewährten Anti-Spyware lassen sich solche Bedrohungen jedoch zuverlässig entfernen. Eine Anti-Spyware hilft dabei selbst die gefährlichsten Viren zu erkennen und zu entfernen, weshalb eine Installation äußerst empfehlenswert ist. Sie können den Computer und jedes schädliche Fernzugriffsprogramm mithilfe von FortectIntego oder SpyHunter 5Combo Cleaner entfernen.

Wenn Sie denken, dass Sie die Dateien von einem schädlichen Fernzugriffsprogramm selbst erkennen können, sollten Sie sich das gut überlegen. Sie könnten bei der Entfernung nämlich ernste Probleme verursachen, wie unter anderem Computerinstabilitäten. Viele Quellen im Internet, wie auch DieViren.de, kann Ihnen bei der manuellen Entfernung von Schadsoftware behilflich sein. Eine ausführliche Anleitung für die Entfernung eines schädlichen Fernzugriffsprogramms erhalten Sie, indem Sie sie auf unserer Seite Fragt uns anfordern.

Die neuesten Zugänge in der Virendatenbank

Pashkahome.com-Anzeigen entfernen

Entfernung des AutoIt v3 Skriptvirus

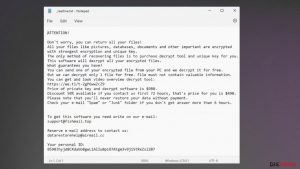

Was ist Bozq ransomware?

Informationen aktualisiert am: 2016-12-08