Wie entfernt man Netzwerkmanagement-Tools

Netzwerkmanagement-Tools (oder auch Netzwerkkonfigurationssoftware) sind Programme zum Untersuchen von Traffic, Proxys und anderen Informationen, die über das Netzwerk versendet werden. Mit solchen Tools kann man alles überwachen, was durch zentrale Server geht. Die Daten können zudem analysiert werden, ohne etwas auf dem System zu installieren. Manche Netzwerkmanagement-Tools (kurz NMT) können Gerätkonfigurationen ändern und bestimmten Anforderungen anpassen. Werden die Netzwerkeinstellungen von einer Netzwerkkonfigurationssoftware verändert und hierdurch das System anfällig für Angriffe gemacht, wird die Software als nicht vertrauenswürdig und schädlich angesehen.

Die gefährlichsten Aspekte von bösartigen Netzwerkmanagement-Tools

Bösartige Netzwerkmanagement-Tools haben die Fähigkeit

- alle im Netzwerk befindlichen Geräte zu identifizieren und zu deaktivieren.

- Netzwerkkomponenten zu prüfen, den Traffic zu analysieren und im Netzwerk versendete Informationen zu überwachen.

- Firewall und andere Sicherheitsmaßnahmen ohne die Zustimmung des Nutzers zu deaktivieren.

- Systemeinstellungen zu verändern und Kommunikation mit bedenklichen externen Quellen zu erlauben.

Jeder dieser Punkte kann den Verlust von vertraulichen Informationen zur Folge haben oder das System anfällig für allerlei Arten von Viren machen. Im schlimmsten Fall können die Programme den betroffenen Computer in die Verbreitung von Cyberbedrohungen involvieren.

Viren, die den Computer infiltrieren, nachdem die Firewall von einem bösartigen NMT deaktiviert wurde:

Im Folgenden einige wesentliche Bedrohungen, die mithilfe von betrügerischen Versionen von Netzwerkmanagement-Tools verbreitet werden:

- Trojaner. Viren dieser Kategorie dienen hauptsächlich dazu vertrauliche Informationen zu stehlen, wie bspw. Anmeldedaten, Passwörter und weitere personenbezogene Informationen. Allerdings können sie auch unerlaubt weitere Schadsoftware auf dem System herunterladen oder dem Angreifer Fernzugriff zum System gewähren. Alle unten aufgelisteten Viren können von einem Trojaner installiert werden.

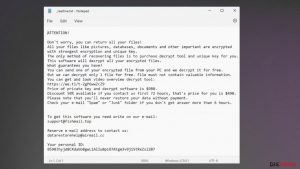

- Erpressersoftware. Cyberbedrohungen der Kategorie Erpressersoftware (bzw. Ransomware) haben hauptsächlich die Aufgabe die wertvollen Daten des Computernutzers zu verschlüsseln. Hierbei werden in der Regel moderne Algorithmen genutzt, sodass es unmöglich ist die Daten ohne den entsprechenden Entschlüsselungsschlüssel zu entschlüsseln. Im Gegenzug für den Schlüssel verlangen die Erpresser die Überweisung von einem Lösegeld via Paypal oder andere Bezahlsysteme. Die Zahlungen erfolgen meistens in der Form von Bitcoins. Bedrohungen dieser Art sind außerdem dafür bekannt sich als Behörden (FBI, Polizei etc.) auszugeben und Bußgelder für vermeintliche illegale Aktivitäten im Internet einzusammeln. In den meisten Fällen werden Opfer damit beschuldigt urheberrechtlich geschützte Inhalte genutzt, Schadsoftware verbreitet, illegale Webseiten besucht oder ähnliche Aktivitäten durchgeführt zu haben.

- Rogueware. Falsche Sicherheitssoftware, die falsche Systemscans und falsche Sicherheitsbenachrichtigungen einblenden, gehören in diese Kategorie von skrupellosen Programmen. Nachdem sie ihre gefälschten Systemscans einblenden, melden sie zig erfundene Viren und andere Probleme. Die Absicht hierbei ist, dass sie ihre Opfer verunsichern und dazu bringen möchten ihre gefälschte Vollversion zu kaufen. Wird die Vollversion erworben, werden die Virenbenachrichtigungen vorübergehend deaktiviert. Es gibt auch Versionen von Rogue-Anti-Spyware, die Viren verbreiten und nach falsche Webseiten weiterleiten.

- Adware. Obwohl diese Art von Software nur als „potenziell unerwünscht“ angesehen wird, kann sie dennoch ernstes Chaos auf dem Computer verursachen und zu diversen Problemen führen. Die meisten dieser Programme infiltrieren den Computer als optionale Komponente einer anderen Software und modifizieren dann das System. Das Resultat sind störende Pop-ups und Weiterleitungen nach Partnerwebseiten. Zudem kann Adware nicht-personenbezogene und einige personenbezogene Daten erfassen, wie bspw. Suchbegriffe, E-Mail-Adressen, IP-Adressen, Standorte und Ähnliches.

- Browser-Hijacker. Software dieser Art ist ebenfalls als „potenziell unerwünscht“ bekannt. Die Tatsache, dass solche Programme bearbeitete Suchresultate voller kommerzieller Inhalte anzeigen können, ist Sicherheitsexperten ein Dorn im Auge. Browser-Hijacker können ihre Opfer nach bereits festgelegte Webseiten weiterleiten, die leider in den meisten Fällen unsicher sind. Browser-Hijacker werden gewöhnlich durch ein Paket mit Freeware und Shareware auf dem Computer installiert. In diesem Fall sind Nutzer sich meistens nicht darüber im Klaren, dass sie fragwürdige Komponenten in den Computer lassen.

Wie schütze ich mich?

- Beseitigen Sie nutzlose Software und deaktivieren Sie unwichtige Dienste. Achten Sie darauf, dass sie unnötige Standardfunktionen deaktivieren und nutzlose Programme deinstallieren, um das Risiko auf einen Angriff zu mindern. Gehen Sie alle aktivierten Funktionen durch und deaktivieren Sie diejenigen, die Sie nicht benötigen. Sicherheitsexperten empfehlen dringendst den Freigabediensten für Drucker und Dateien im Netzwerk Aufmerksamkeit zu schenken. Vergessen Sie nicht Sicherheitskopien von wichtigen Daten anzufertigen, bevor Sie Programme löschen, die diese verwenden.

- Vertrauen Sie nur auf sichere Netzwerke. Verbindet man den Computer mit dem Internet, ist es das Gleiche als würde man ihn mit tausenden von anderen Geräten verknüpfen. Zum Schutz des Informationsflusses ist es empfehlenswert den Router zu sichern, bevor man ihn mit dem Netzwerk verbindet. Modems sind die ersten Geräte im Heimnetzwerk, die Informationen aus dem Internet empfangen und haben keine Sicherheitseinstellungen für den Datenschutz.

- Nutzen Sie eine Firewall. Die Firewall kontrolliert den Fluss von Informationen zwischen Computer und dem Internet. Eine Firewall ist sowohl in aktuellen Betriebssystemen, sowie Heimroutern vorhanden. Es ist außerdem möglich Programme hierfür zu installieren. Wichtig ist nur, dass die Firewall aktiviert und anständig konfiguriert ist, wenn man die Systeme vor unerwünschten Änderungen und Angriffen schützen möchte.

- Installieren Sie ein Antivirenprogramm und eine Anti-Spyware. Bösartige Netzwerkkonfigurationssoftware kann die Infiltrierung von allerlei Viren, Schadsoftware und gefährlichen Programmen verursachen. Um den Computer sicher zu halten und Verluste von persönlichen Daten zu verhindern, sollte man eine bewährte Sicherheitssoftware installieren. Sicherheitsexperten empfehlen außerdem automatische Updates zu aktivieren, um Vireninfiltrierungen über Sicherheitslücken zu verhindern. Unsere empfohlenen Sicherheitsprogramme sind FortectIntego und SpyHunter 5Combo Cleaner. Nachdem Sie eine Sicherheitssoftware installiert haben, sollten Sie sie für eine aktuelle Virendatenbank direkt aktualisieren.

Letztes in die Datenbank eingetragenes Netzwerkmanagement-Tool

Pashkahome.com-Anzeigen entfernen

Entfernung des AutoIt v3 Skriptvirus

Was ist Bozq ransomware?

Informationen aktualisiert am: 2021-03-12