TeslaCrypt 4.0 entfernen (Entfernungsanleitung) - aktualisiert 2016

Anleitung für die Entfernung von TeslaCrypt 4.0

Was ist TeslaCrypt 4.0?

Neue Fakten über den Virus TeslaCrypt 4.0

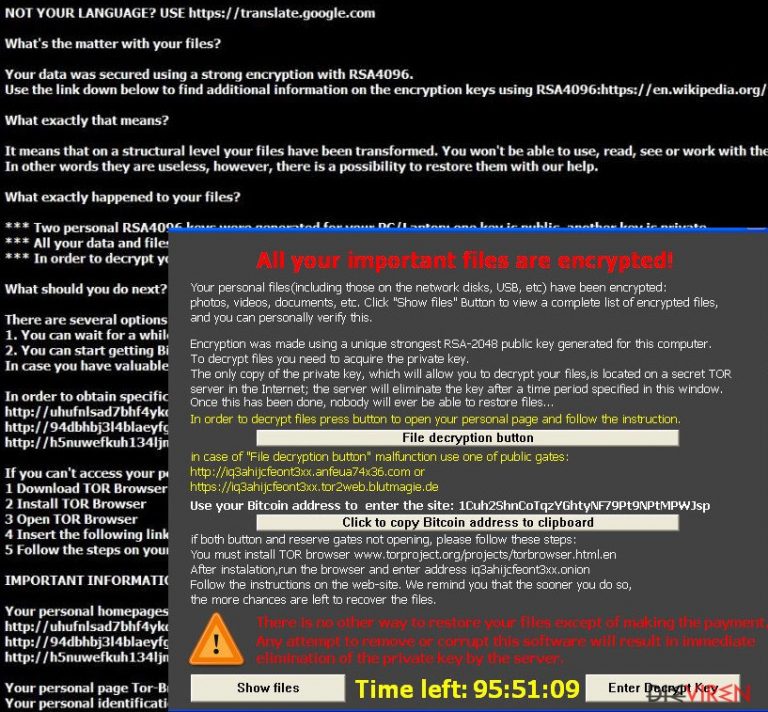

Neulich haben Cyber-Kriminelle eine neue Version von TeslaCrypt herausgebracht. Neben den Versionen TeslaCrypt 2.0 und TeslaCrypt 3.0 gibt es jetzt auch noch den Nachfolger TeslaCrypt 4.0. Wie viele andere Bedrohung dieser Art, verschlüsselt die Ransomware vertrauliche Informationen und hinterlässt eine Mitteilung, wo im Gegenzug für die verschlüsselten Daten die Bezahlung eines Lösegelds gefordert wird. Die Schadsoftware kommt Berichten zufolge mit auf den neuesten Stand gebrachten Funktionen und Korrekturen. Wir wollen Sie natürlich auf dem Laufenden halten und Ihnen Möglichkeiten aufzeigen, die Sie nach einer Infizierung mit dieser Bedrohung haben. Ferner können Sie hier herausfinden, wie Sie TeslaCrypt 4.0 vom Computer entfernen können und die Dateien zurückbekommen. Einer der effektivsten Wege, die Bedrohung zu beseitigen, ist mit FortectIntego einen vollständigen Systemscan durchzuführen.

Welche Neuerungen gibt es bei TeslaCrypt 4.0?

TeslaCrypt 4.0 ist eine neuere Version von TeslaCrypt, ein Programm, das bereits seit mehr als einem Jahr im Umlauf ist. TeslaCrypt 4.0 wurde allerdings erst vor einigen Wochen herausgebracht und somit sind noch nicht viele Informationen über den Virus bekannt. Die Ersteller haben dem Anschein nach aber den Virus noch gefährlicher gemacht, indem sie (vermutlich) einen Bug von älteren Versionen behoben haben. TeslaCrypt 4.0 fügt nicht länger eine Erweiterung an den verschlüsselten Dateien an. Es lässt sich dadurch nicht mehr erkennen, dass die Dateien gesperrt sind. Frühere Versionen des Virus haben es zudem auf Dateien abgesehen, die größer als 4GB sind. Mit der neuen Version kann der Virus Dateien jeder Größe verschlüsseln. Sobald der Verschlüsselungsprozess abgeschlossen ist, werden folgende Dateien auf dem System gespeichert:

%UserProfile%\Desktop\RECOVER[5_Zeichen].html

%UserProfile%\Desktop\RECOVER[5_Zeichen].png

%UserProfile%\Desktop\RECOVER[5_Zeichen].txt

%UserProfile%\Documents\[beliebig].exe

%UserProfile%\Documents\recover_file.txt

Die neuste Version von TeslaCrypt scheint außerdem einen anderen Verschlüsselungsalgorithmus zu nutzen – RSA 4096, im Vergleich zum häufig verwendeten RSA 2048. Wenn der Virus Ihre Dateien auf dem Computer befallen hat und Sie auf der Suche nach einer Entschlüsselungssoftware sind, können Sie Datenwiederherstellungsprogramme Photorec und R-studio ausprobieren. Bedauerlicherweise gibt es noch keine für TeslaCrypt spezifische Entschlüsselungssoftware.

Wie infiziert man sich?

Auch wenn die Ransomware neue Funktionen mit sich bringt, ist die Verbreitungsmethode dieselbe. Man kann sich durch Spammails mit schädlichen Anhängen mit TeslaCrypt 4.0 infizieren. Sobald man den Anhang von solch einer E-Mail öffnet, fängt der Virus an die Dateien zu verschlüsseln. Für die Verschlüsselung der Daten wird ein Schlüsselpaar generiert, bestehend aus einem privaten und einem öffentlichen Schlüssel. Mit dem öffentlichen Schlüssel kann jedermann Dateien verschlüsseln, für das Entschlüsseln jedoch ist der private Schlüssel notwendig. Der private Schlüssel ist dem Betroffenen natürlich nicht zugänglich und soll für eine beträchtliche Summe erworben werden.

Cyber-Kriminelle versuchen ihre Opfer außerdem mit scheinbar einfachen Lösungen aus der Fassung zu bringen. Jede Lösung hat aber das gleiche Ziel: Davon zu überzeugen, dass die Bezahlung des Lösegelds die einzige Möglichkeit ist, um die Daten wiederherzustellen. Trotzdem sollte man nicht nach deren Erwartungen handeln und stattdessen die Entfernung von TeslaCrypt 4.0 in Angriff nehmen. Wenn Sie Geld übrighaben, ziehen Sie wahrscheinlich die Überweisung in Betracht und hoffen, dass die Cyber-Kriminellen Gnade haben, was allerdings ziemlich unwahrscheinlich ist. Beachten Sie außerdem, dass der Virus den Computer via Exploit-Kits oder Trojaner angreift. Solche Dateien können sich als gewöhnliche Systemdateien tarnen und wenn Sie das System infiltrieren, lassen sie der verhängnisvollen Ransomware freien Lauf. Die Konsequenzen sind schwerwiegend. Wenn Sie zu den unglücklichen Computernutzern gehören, die sich mit der Ransomware TeslaCrypt 4.0 infiziert haben, lesen Sie auf der nächsten Seite weiter, um mehr über die Entfernung zu erfahren.

Wie kann man TeslaCrypt 4.0 entfernen?

Wir möchten Ihnen im Falle einer Infizierung die möglichen Entfernungsoptionen vorstellen. Zunächst einmal möchten wir direkt darauf hinweisen, dass Sie sich die manuelle Entfernung aus dem Kopf schlagen sollten. Es sei denn, Sie sind im IT-Feld spezialisiert. Wir raten dringendst von der manuellen Entfernung ab, weil sie zu zusätzlichen Problemen führen kann. In solch einer Situation ist laut Sicherheitsexperten nur die automatische Entfernung die richtige Wahl. Installieren Sie also ein Antivirenprogramm wie FortectIntego oder Malwarebytes. Wenn man es mit der neuen Version von TeslaCrypt zu tun hat, wird man feststellen, dass die Antivirenprogramme vom Virus geblockt werden. Folgen Sie in diesem Fall der unten aufgeführten Anleitung und setzen Sie die Ransomware außer Stand.

Anleitung für die manuelle Entfernung von TeslaCrypt 4.0

Ransomware: Entfernung der Ransomware über den abgesicherten Modus

Wichtig! →Die Anleitung zur manuellen Entfernung von Ransomware ist für Computerlaien möglicherweise zu kompliziert. Für die korrekte Ausführung sind fortgeschrittene IT-Kenntnisse erforderlich, da durch das Löschen oder Beschädigen von wichtigen Systemdateien, Windows nicht mehr korrekt arbeitet. Darüber hinaus kann die manuelle Entfernung Stunden in Anspruch nehmen, bis sie abgeschlossen ist. Wir raten daher dringend zur oben beschriebenen automatischen Methode.

Schritt 1. Greifen Sie auf den abgesicherten Modus mit Netzwerktreibern zu

Die manuelle Entfernung von Malware sollte am besten über den abgesicherten Modus erfolgen.

Windows 7 / Vista / XP

- Klicken Sie auf Start > Herunterfahren > Neu starten > OK.

- Wenn der Computer aktiv wird, drücken Sie mehrmals die Taste F8, bis Sie das Fenster Erweiterte Startoptionen sehen. (Wenn das nicht funktioniert, versuchen Sie F2, F12, Entf, etc., abhängig vom Modell des Motherboards.)

- Wählen Sie aus der Liste Abgesicherter Modus mit Netzwerktreibern aus.

Windows 10 / Windows 8

- Klicken Sie mit der rechten Maustaste auf Start und wählen Sie Einstellungen.

- Scrollen Sie nach unten und wählen Sie Update und Sicherheit.

- Wählen Sie im linken Bereich des Fensters Wiederherstellung.

- Scrollen Sie nun nach unten zum Abschnitt Erweiterter Start.

- Klicken Sie auf Jetzt neu starten.

- Wählen Sie Problembehandlung.

- Gehen Sie zu Erweiterte Optionen.

- Wählen Sie Starteinstellungen.

- Klicken Sie auf Neu starten.

- Drücken Sie nun auf 5 oder klicken Sie auf 5) Abgesicherten Modus mit Netzwerktreibern aktivieren.

Schritt 2. Beenden Sie verdächtige Prozesse

Der Task-Manager ist ein nützliches Tool, das alle im Hintergrund laufenden Prozesse anzeigt. Gehört einer der Prozesse zu einer Malware, müssen Sie ihn beenden:

- Drücken Sie auf Ihrer Tastatur auf Strg + Umschalt + Esc, um den Task-Manager zu öffnen.

- Klicken Sie auf Mehr Details.

- Scrollen Sie nach unten zum Abschnitt Hintergrundprozesse und suchen Sie nach verdächtige Einträge.

- Klicken Sie den verdächtigen Prozess mit der rechten Maustaste an und wählen Sie Dateipfad öffnen.

- Gehen Sie zurück zu dem Prozess, klicken Sie ihn mit der rechten Maustaste an und wählen Sie Task beenden.

- Löschen Sie den Inhalt des bösartigen Ordners.

Schritt 3. Prüfen Sie den Programmstart

- Drücken Sie auf Ihrer Tastatur auf Strg + Umschalt + Esc, um den Task-Manager zu öffnen.

- Gehen Sie zum Reiter Autostart.

- Klicken Sie mit der rechten Maustaste auf das verdächtige Programm und wählen Sie Deaktivieren.

Schritt 4. Löschen Sie die Dateien des Virus

Zu Malware gehörende Dateien können sich an beliebige Stellen auf dem Computer verstecken. Hier einige Anweisungen, die bei der Suche helfen können:

- Geben Sie Datenträgerbereinigung in der Windows-Suche ein und drücken Sie auf die Eingabetaste.

- Wählen Sie das zu bereinigende Laufwerk aus (C: ist normalerweise das Hauptlaufwerk und auch wahrscheinlich das Laufwerk, in dem sich bösartige Dateien befinden).

- Blättern Sie durch die Liste der zu löschenden Dateien und wählen Sie die folgenden aus:

Temporäre Internetdateien

Downloads

Papierkorb

Temporäre Dateien - Wählen Sie Systemdateien bereinigen.

- Des Weiteren empfiehlt es sich nach bösartigen Dateien in den folgenden Ordnern zu suchen (geben Sie jeden Eintrag in die Windows-Suche ein und drücken Sie die Eingabetaste):

%AppData%

%LocalAppData%

%ProgramData%

%WinDir%

Wenn Sie fertig sind, starten Sie den PC in den normalen Modus.

Entfernen Sie TeslaCrypt 4.0 mit System Restore

-

Schritt 1: Starten Sie den Computer in den Modus Safe Mode with Command Prompt

Windows 7 / Vista / XP- Klicken Sie auf Start → Shutdown → Restart → OK.

- Sobald der Computer aktiv wird, sollten Sie anfangen mehrmals F8 zu drücken bis Sie das Fenster Advanced Boot Options sehen.

-

Wählen Sie Command Prompt von der Liste

Windows 10 / Windows 8- Drücken Sie im Windows-Anmeldebildschirm auf den Button Power. Halten Sie nun auf Ihrer Tastatur Shift gedrückt und klicken Sie auf Restart..

- Wählen Sie nun Troubleshoot → Advanced options → Startup Settings und drücken Sie zuletzt auf Restart.

-

Wählen Sie, sobald der Computer aktiv wird, im Fenster Startup Settings Enable Safe Mode with Command Prompt.

-

Schritt 2: Stellen Sie Ihre Systemdateien und -einstellungen wieder her.

-

Sobald das Fenster Command Prompt auftaucht, geben Sie cd restore ein und klicken Sie auf Enter.

-

Geben Sie nun rstrui.exe ein und drücken Sie erneut auf Enter..

-

Wenn ein neues Fenster auftaucht, klicken Sie auf Next und wählen Sie einen Wiederherstellungspunkt, der vor der Infiltrierung von TeslaCrypt 4.0 liegt. Klicken Sie anschließend auf Next.

-

Klicken Sie nun auf Yes, um die Systemwiederherstellung zu starten.

-

Sobald das Fenster Command Prompt auftaucht, geben Sie cd restore ein und klicken Sie auf Enter.

Als Letztes sollten Sie sich natürlich immer über den Schutz vor Crypto-Ransomware Gedanken machen. Um den Computer vor TeslaCrypt 4.0 und anderer Ransomware zu schützen, sollten Sie eine bewährte Anti-Spyware, wie beispielsweise FortectIntego, SpyHunter 5Combo Cleaner oder Malwarebytes, nutzen.

Für Sie empfohlen

Wählen Sie den richtigen Webbrowser und sorgen Sie für mehr Sicherheit mit einem VPN

Online-Spionage hat in den letzten Jahren an Dynamik gewonnen und Internetnutzer interessieren sich immer mehr dafür, wie sie ihre Privatsphäre schützen können. Eines der grundlegenden Methoden, um für eine extra Schutzschicht zu sorgen, ist: Die Wahl eines privaten und sicheren Webbrowsers.

Es ist jedoch möglich, noch eine zusätzliche Schutzebene hinzuzufügen und ein völlig anonymes Surfen im Internet zu schaffen, und zwar mithilfe dem VPN Private Internet Access. Die Software leitet den Datenverkehr über verschiedene Server um, so dass Ihre IP-Adresse und geografischer Standort getarnt bleiben. Die Kombination aus einem sicheren Webbrowser und einem VPN für den privaten Internetzugang ermöglicht es im Internet zu surfen, ohne das Gefühl zu haben, von Kriminellen ausspioniert oder ins Visier genommen zu werden.

Sichern Sie Ihre Dateien für den Fall eines Malware-Angriffs

Softwareprobleme aufgrund Malware oder direkter Datenverlust dank Verschlüsselung können zu Geräteproblemen oder zu dauerhaften Schäden führen. Wenn man allerdings aktuelle Backups besitzt, kann man sich nach solch einem Vorfall leicht retten und zurück an die Arbeit gehen.

Es ist daher wichtig, nach Änderungen am Gerät auch die Backups zu aktualisieren, sodass man zu dem Punkt zurückkehren kann, an dem man zuvor gearbeitet hat, bevor eine Malware etwas verändert hat oder sonstige Probleme mit dem Gerät auftraten und Daten- oder Leistungsverluste verursachten.

Wenn Sie von jedem wichtigen Dokument oder Projekt die vorherige Version besitzen, können Sie Frustration und Pannen vermeiden. Besonders nützlich sind sie, wenn Malware wie aus dem Nichts auftaucht. Verwenden Sie Data Recovery Pro für die Systemwiederherstellung.