Virus Cerber 4.1.1 entfernen (Entfernungsanleitung) - aktualisiert Apr 2021

Anleitung für die Entfernung des Cerber 4.1.1-Virus

Was ist Cerber 4.1.1?

Cerber 4.1.1 greift Computernutzer an. Was ist über das Erpressungsprogramm bekannt?

Cerber 4.1.1 tauchte am selben Tag wie Cerber 4.1.0 auf. Beide dieser Viren gehören zu der berüchtigten Schadsoftwarefamilie Cerber. Die Virengruppe hat bereits mehrere Updates gehabt und befindet sich immer noch oben an der Spitze aller erpresserischen Viren. Wenn man eine Infizierung verhindern möchte, muss man vorsichtig sein. Welche Funktionen bringt die neueste Version des Cerber-Virus jedoch mit sich? Dem Anschein nach ist die größte Änderung der eingeblendete Desktop-Hintergrund, der die Opfer über die Verschlüsselung der Dateien und den Erwerb des speziellen Entschlüsselungsprogramms informiert. Frühere Versionen des Virus konnten übrigens an den verschlüsselten Daten erkannt werden, da sie sie mit .cerber, .cerber2 und .cerber3 gekennzeichnet haben. Wenn Ihre Dateien solche Endungen aufweisen, sollten Sie das Erpressungsprogramm vom Computer entfernen. Sie können dies mit einer aktuellen Anti-Malware wie FortectIntego bewerkstelligen.

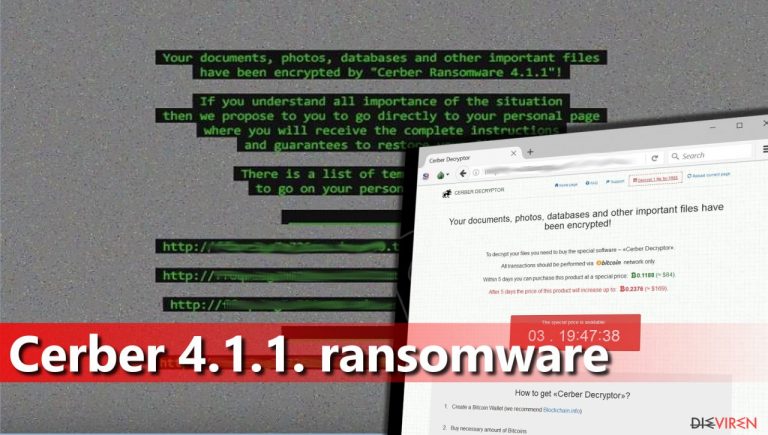

Wie wir bereits erwähnt haben, ist Cerber 4.1.1 die neueste Version der berüchtigten Krypto-Erpressungsprogramme und verrichtet seine Arbeit absolut unbemerkt. Wird der Virus gestartet, sucht er nach bestimmte Dateitypen und zwar als Erstes in tiefliegenden Systemverzeichnissen. Auf diese Weise bemerken die Betroffenen nichts Verdächtiges. Während der Verschlüsselung könnte lediglich ein Langsamwerden des Computers Fragen aufwerfen. Bei dem Verschlüsselungsprozess generiert Cerber bestimmte Dateiendungen und hängt sie an die verschlüsselten Dateien an. Die persönlichen Daten werden mit einer 4 Zeichen langen Markierung gekennzeichnet, wie zum Beispiel .dep3. Nachdem Cerber 4.1.1 alle Ordner verschlüsselt hat, stellt es seinen schädlichen Prozess fertig, indem es Dateien auf dem Desktop verschlüsselt, die Datei README.HTA (die Lösegeldforderung) auf dem Desktop erstellt, eine .vbs-Datei mit einer Sprachnachricht abspielt und dann den Desktop-Hintergrund durch folgenden Text ersetzt:

Your documents, photos, databases and other important files have been encrypted by “Cerber ransomware 4.1.1”!

[…]

There is a list of temporary addresses to go on your personal page below:

Der neue Desktop-Hintergrund liefert kaum Informationen, aber stellt URLs für die „Bezahlseiten“ bereit, wo Betroffene erfahren wie sie Bitcoins erwerben können und wie man sie an die Bitcoin-Wallet der Verbrecher überweist. Dieselben Informationen, inklusive der URLs, findet man auch in der HTA-Datei. Die URLs können normalerweise nicht mit regulären Browsern geöffnet werden und müssen mit dem Tor-Browser besucht werden. Die Lösegeldforderung gibt detaillierte Informationen darüber, wie man die Webseiten öffnet, sodass selbst unerfahrene Computernutzer das Lösegeld bezahlen können. Alle angegebenen URLs leiten zu einer Seite, wo der Cerber Decryptor präsentiert wird. Wie bei den Vorgängern des Erpressungsprogramms wählt man die gewünschte Sprache aus, bestätigt, dass man kein Roboter ist und erhält anschließend die Informationen, wie man das Entschlüsselungsprogramm erwerben kann. Überraschenderweise verlangt Cerber 4.1.1 ein geringeres Lösegeld als üblich. Bei der neuen Bedrohung wird gefordert, dass man innerhalb 5 Tage nach dem Angriff 0,1188 Bitcoins (≈ 76€) oder nach 5 Tagen 0,2376 Bitcoins (≈ 152€) bezahlt.

Es ist kein Geheimnis, dass Cerber unter den anderen Erpressungsprogrammen hervorsticht. Der Virus ist präzise programmiert und wurde entworfen, um die Opfer zum Bezahlen zu bringen. Die Bezahlseite weist mehrere Abschnitte auf, wie unter anderem „FAQ“, „Support“ und „Decrypt 1 File for FREE“. Beim letzteren können Betroffene eine verschlüsselte Datei hochladen, um das Entschlüsselungsprogramm zu testen und sich zu vergewissern, dass es tatsächlich existiert und funktioniert. Wenn Ihr Computer mit diesem schädlichen Erpressungsprogramm infiziert wurde, raten wir davon ab das Lösegeld zu bezahlen. Die Entscheidung liegt natürlich trotzdem bei Ihnen. Vergessen Sie aber nicht, dass so lange Opfer das Lösegeld bezahlen, Cyberkriminelle neue Viren erstellen werden. Wir bitten daher darum deren Motivation nicht zu unterstützen. Wenn Sie dennoch in Erwägung ziehen das Lösegeld zu bezahlen, sollten Sie außerdem wissen, dass nur 20% der Betroffene, die sich ebenfalls dazu entschieden haben, den benötigten Code erhalten haben. Im Falle einer Infizierung sollten Sie als Erstes sicherstellen, dass Sie Cerber 4.1.1 entfernen. Anschließend können Sie sich mithilfe der unten aufgeführten Datenwiederherstellungsschritte Ihren Daten zuwenden.

Wie dringt der schädliche Virus in den Computer ein?

Cerber wird laut den aktuellsten Neuigkeiten mittels dem WordPress-Webseiten angreifenden Pseudo-Darkleech übertragen. Wenn man eine kompromittierte Webseite besucht, wird man zu einer Seite mit dem Exploit-Kit RIG umgeleitet. Das Exploit-Kit nutzt Schwachstellen auf dem Computer aus, um die Schadsoftware heimlich zu installieren. Es inspiziert dafür veraltete Programme und macht sich Sicherheitslücken zunutze. Der Angriff ist gut organisiert und kann für Computernutzer, die mit den Tricks ausgeklügelter Schadsoftwareersteller nicht vertraut sind, absolut unbegreiflich sein. Die Autoren von Cerber 4.1.1 nutzen für das Infizieren von Computern außerdem eine alte, aber dennoch sehr wirksame Strategie. Sie versenden listige E-Mails mit destruktiven Anhängen. Sobald man solch einen Anhang öffnet, lädt die schädliche Datei die Schadsoftware herunter und fängt an Dateien zu verschlüsseln. Bitte lassen Sie Ihre Neugier nicht gewinnen und öffnen Sie keine vagen E-Mails. Öffnen Sie insbesondere keine zwielichtigen E-Mails, die behaupten, dass Sie den Empfang einer Bezahlung in Höhe von 500 USD bestätigen müssen, welche kürzlich über Paypal überwiesen wurde. Ignorieren Sie außerdem dubiose Rechnungen, Dokumente und andere suspekte Dateien, die von unbekannten Absendern an Sie geschickt wurden. Wenn Sie das Gefühl haben, dass Sie zum Öffnen eines Anhangs gedrängt werden, sollten Sie ihn auf keinen Fall öffnen!

Die Entfernung von Cerber 4.1.1

Cerber 4.1.1 ist ein neues Erpressungsprogramm und kann nur mit einer aktuellen Anti-Malware bzw. einem aktuellen Antivirenprogramm entfernt werden. Achten Sie darauf, dass Sie für die Prozedur eine geeignete und leistungsstarke Anti-Malware nutzen. Denn bleiben schädliche Komponenten auf dem System über, können sie die Dateien beschädigen, ohne dass eine Hoffnung auf eine Wiederherstellung besteht. Die automatische Entfernung von Cerber 4.1.1 garantiert außerdem die vollständige Entfernung der Schadsoftware. Wir möchten zu guter Letzt noch darauf hinweisen, dass man Cerber 4.1.1 nicht manuell entfernen sollte. Das ist nämlich eine Aufgabe, die man nur mit viel Computererfahrung lösen kann. Die von dem Virus verschlüsselten Dateien können Sie mit einem früher angefertigten Back-up wiederherstellen. Wenn Sie keine solche Datensicherung gemacht haben, haben Sie nicht viele Möglichkeiten übrig. Sie können natürlich immerhin folgende Datenwiederherstellungsoptionen ausprobieren.

Anleitung für die manuelle Entfernung des Cerber 4.1.1-Virus

Ransomware: Entfernung der Ransomware über den abgesicherten Modus

Wichtig! →Die Anleitung zur manuellen Entfernung von Ransomware ist für Computerlaien möglicherweise zu kompliziert. Für die korrekte Ausführung sind fortgeschrittene IT-Kenntnisse erforderlich, da durch das Löschen oder Beschädigen von wichtigen Systemdateien, Windows nicht mehr korrekt arbeitet. Darüber hinaus kann die manuelle Entfernung Stunden in Anspruch nehmen, bis sie abgeschlossen ist. Wir raten daher dringend zur oben beschriebenen automatischen Methode.

Schritt 1. Greifen Sie auf den abgesicherten Modus mit Netzwerktreibern zu

Die manuelle Entfernung von Malware sollte am besten über den abgesicherten Modus erfolgen.

Windows 7 / Vista / XP

- Klicken Sie auf Start > Herunterfahren > Neu starten > OK.

- Wenn der Computer aktiv wird, drücken Sie mehrmals die Taste F8, bis Sie das Fenster Erweiterte Startoptionen sehen. (Wenn das nicht funktioniert, versuchen Sie F2, F12, Entf, etc., abhängig vom Modell des Motherboards.)

- Wählen Sie aus der Liste Abgesicherter Modus mit Netzwerktreibern aus.

Windows 10 / Windows 8

- Klicken Sie mit der rechten Maustaste auf Start und wählen Sie Einstellungen.

- Scrollen Sie nach unten und wählen Sie Update und Sicherheit.

- Wählen Sie im linken Bereich des Fensters Wiederherstellung.

- Scrollen Sie nun nach unten zum Abschnitt Erweiterter Start.

- Klicken Sie auf Jetzt neu starten.

- Wählen Sie Problembehandlung.

- Gehen Sie zu Erweiterte Optionen.

- Wählen Sie Starteinstellungen.

- Klicken Sie auf Neu starten.

- Drücken Sie nun auf 5 oder klicken Sie auf 5) Abgesicherten Modus mit Netzwerktreibern aktivieren.

Schritt 2. Beenden Sie verdächtige Prozesse

Der Task-Manager ist ein nützliches Tool, das alle im Hintergrund laufenden Prozesse anzeigt. Gehört einer der Prozesse zu einer Malware, müssen Sie ihn beenden:

- Drücken Sie auf Ihrer Tastatur auf Strg + Umschalt + Esc, um den Task-Manager zu öffnen.

- Klicken Sie auf Mehr Details.

- Scrollen Sie nach unten zum Abschnitt Hintergrundprozesse und suchen Sie nach verdächtige Einträge.

- Klicken Sie den verdächtigen Prozess mit der rechten Maustaste an und wählen Sie Dateipfad öffnen.

- Gehen Sie zurück zu dem Prozess, klicken Sie ihn mit der rechten Maustaste an und wählen Sie Task beenden.

- Löschen Sie den Inhalt des bösartigen Ordners.

Schritt 3. Prüfen Sie den Programmstart

- Drücken Sie auf Ihrer Tastatur auf Strg + Umschalt + Esc, um den Task-Manager zu öffnen.

- Gehen Sie zum Reiter Autostart.

- Klicken Sie mit der rechten Maustaste auf das verdächtige Programm und wählen Sie Deaktivieren.

Schritt 4. Löschen Sie die Dateien des Virus

Zu Malware gehörende Dateien können sich an beliebige Stellen auf dem Computer verstecken. Hier einige Anweisungen, die bei der Suche helfen können:

- Geben Sie Datenträgerbereinigung in der Windows-Suche ein und drücken Sie auf die Eingabetaste.

- Wählen Sie das zu bereinigende Laufwerk aus (C: ist normalerweise das Hauptlaufwerk und auch wahrscheinlich das Laufwerk, in dem sich bösartige Dateien befinden).

- Blättern Sie durch die Liste der zu löschenden Dateien und wählen Sie die folgenden aus:

Temporäre Internetdateien

Downloads

Papierkorb

Temporäre Dateien - Wählen Sie Systemdateien bereinigen.

- Des Weiteren empfiehlt es sich nach bösartigen Dateien in den folgenden Ordnern zu suchen (geben Sie jeden Eintrag in die Windows-Suche ein und drücken Sie die Eingabetaste):

%AppData%

%LocalAppData%

%ProgramData%

%WinDir%

Wenn Sie fertig sind, starten Sie den PC in den normalen Modus.

Entfernen Sie Cerber 4.1.1 mit System Restore

-

Schritt 1: Starten Sie den Computer in den Modus Safe Mode with Command Prompt

Windows 7 / Vista / XP- Klicken Sie auf Start → Shutdown → Restart → OK.

- Sobald der Computer aktiv wird, sollten Sie anfangen mehrmals F8 zu drücken bis Sie das Fenster Advanced Boot Options sehen.

-

Wählen Sie Command Prompt von der Liste

Windows 10 / Windows 8- Drücken Sie im Windows-Anmeldebildschirm auf den Button Power. Halten Sie nun auf Ihrer Tastatur Shift gedrückt und klicken Sie auf Restart..

- Wählen Sie nun Troubleshoot → Advanced options → Startup Settings und drücken Sie zuletzt auf Restart.

-

Wählen Sie, sobald der Computer aktiv wird, im Fenster Startup Settings Enable Safe Mode with Command Prompt.

-

Schritt 2: Stellen Sie Ihre Systemdateien und -einstellungen wieder her.

-

Sobald das Fenster Command Prompt auftaucht, geben Sie cd restore ein und klicken Sie auf Enter.

-

Geben Sie nun rstrui.exe ein und drücken Sie erneut auf Enter..

-

Wenn ein neues Fenster auftaucht, klicken Sie auf Next und wählen Sie einen Wiederherstellungspunkt, der vor der Infiltrierung von Cerber 4.1.1 liegt. Klicken Sie anschließend auf Next.

-

Klicken Sie nun auf Yes, um die Systemwiederherstellung zu starten.

-

Sobald das Fenster Command Prompt auftaucht, geben Sie cd restore ein und klicken Sie auf Enter.

Bonus: Wiederherstellung der Daten

Die oben aufgeführte Anleitung soll dabei helfen Cerber 4.1.1 vom Computer zu entfernen. Für die Wiederherstellung der verschlüsselten Dateien empfehlen wir eine ausführliche Anleitung von den Sicherheitsexperten von dieviren.de zu nutzen.Wenn der Computer mit Cerber 4.1.1 infiziert wurde, ist der erste Gedanke wahrscheinlich, ob Sie das Lösegeld bezahlen sollen oder nicht. Zunächst einmal würde dies die Verbrecher dazu motivieren weitere Erpressungsprogramme zu entwickeln. Zudem ist es auch nicht sicher, ob Sie anschließend die benötigte Hilfe bekommen. Schließlich kann man Verbrecher nicht dazu zwingen ihren Versprechen Folge zu leisten. Überlegen Sie es sich also sehr gut, ob Sie für diesen Zweck Bitcoins erwerben möchten.

Wenn Ihre Dateien von Cerber 4.1.1 verschlüsselt worden sind, haben Sie für die Wiederherstellung mehrere Möglichkeiten:

Data Recovery Pro ausprobieren

Schadsoftwareforscher arbeiten immer noch an einem Entschlüsselungsprogramm für Cerber 4.1.1. Es ist leider sehr schwierig den Master-Key von dem Erpressungsprogramm herauszufinden. Wir empfehlen eine Kopie von den verschlüsselten Daten zu machen und an diesen Data Recovery Pro auszuprobieren. Vergessen Sie natürlich nicht zuerst Cerber 4.1.1 zu entfernen!

- Data Recovery Pro herunterladen;

- Führen Sie die Schritte der Data Recovery aus und installieren Sie das Programm auf dem Computer;

- Starten Sie es und scannen Sie den Computer nach Dateien, die von Cerber 4.1.1 verschlüsselt worden sind;

- Stellen Sie sie wieder her.

Als Letztes sollten Sie sich natürlich immer über den Schutz vor Crypto-Ransomware Gedanken machen. Um den Computer vor Cerber 4.1.1 und anderer Ransomware zu schützen, sollten Sie eine bewährte Anti-Spyware, wie beispielsweise FortectIntego, SpyHunter 5Combo Cleaner oder Malwarebytes, nutzen.

Für Sie empfohlen

Privatsphäre leicht gemacht

Anonymität im Internet ist heutzutage ein wichtiges Thema. Ob man sich nun vor personalisierter Werbung schützen möchte, vor Datenansammlungen im Allgemeinen oder den dubiosen Praktiken einiger Firmen oder Staaten. Unnötiges Tracking und Spionage lässt sich nur verhindern, wenn man völlig anonym im Internet unterwegs ist.

Möglich gemacht wird dies durch VPN-Dienste. Wenn Sie online gehen, wählen Sie einfach den gewünschten Ort aus und Sie können auf das gewünschte Material ohne lokale Beschränkungen zugreifen. Mit Private Internet Access surfen Sie im Internet ohne der Gefahr entgegen zu laufen, gehackt zu werden.

Sie erlangen volle Kontrolle über Informationen, die unerwünschte Parteien abrufen können und können online surfen, ohne ausspioniert zu werden. Auch wenn Sie nicht in illegale Aktivitäten verwickelt sind oder Ihren Diensten und Plattformen Vertrauen schenken, ist Vorsicht immer besser als Nachricht, weshalb wir zu der Nutzung eines VPN-Dienstes raten.

Sichern Sie Ihre Dateien für den Fall eines Malware-Angriffs

Softwareprobleme aufgrund Malware oder direkter Datenverlust dank Verschlüsselung können zu Geräteproblemen oder zu dauerhaften Schäden führen. Wenn man allerdings aktuelle Backups besitzt, kann man sich nach solch einem Vorfall leicht retten und zurück an die Arbeit gehen.

Es ist daher wichtig, nach Änderungen am Gerät auch die Backups zu aktualisieren, sodass man zu dem Punkt zurückkehren kann, an dem man zuvor gearbeitet hat, bevor eine Malware etwas verändert hat oder sonstige Probleme mit dem Gerät auftraten und Daten- oder Leistungsverluste verursachten.

Wenn Sie von jedem wichtigen Dokument oder Projekt die vorherige Version besitzen, können Sie Frustration und Pannen vermeiden. Besonders nützlich sind sie, wenn Malware wie aus dem Nichts auftaucht. Verwenden Sie Data Recovery Pro für die Systemwiederherstellung.