Virus Magniber entfernen (Entfernungsanleitung) - aktualisiert März 2021

Anleitung für die Entfernung des Magniber-Virus

Was ist Magniber-Erpressersoftware?

Magniber – eine gefährliche Erpressersoftware kehrt zurück mit einer stärkeren Version, um koreanische PC-Nutzer zu infizieren

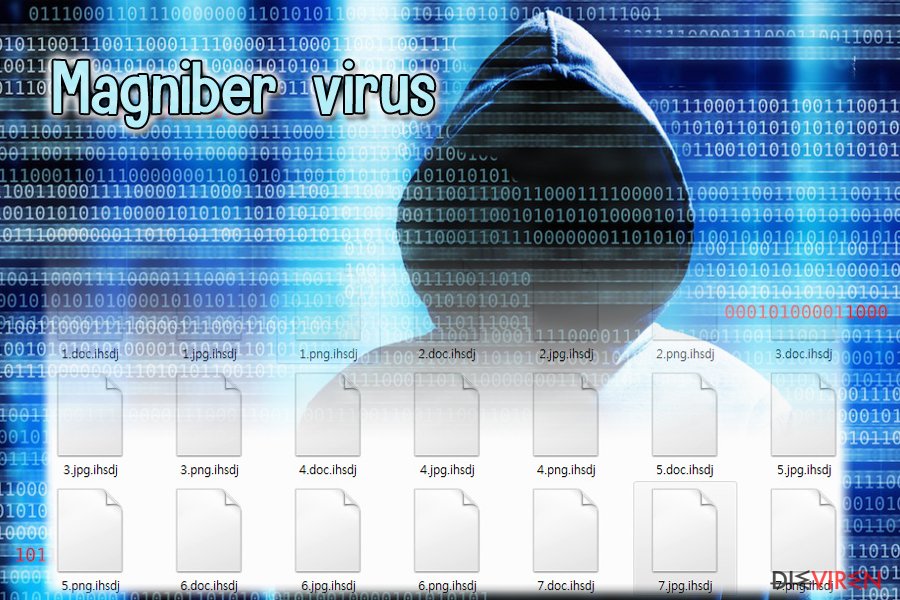

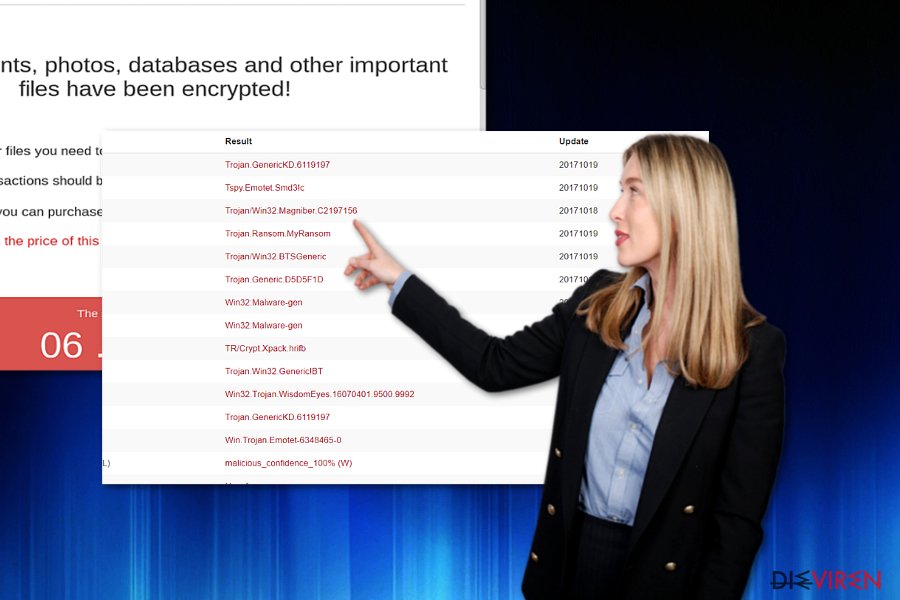

Magniber ist ein gefährlicher Kryptovirus, der erstmals im Oktober 2017 auftauchte. Sein Name ist eine Kombination aus Magnitude (Ransomware wird mit dem Exploit-Kit Magnitude verbreitet) und Cerber. Die Schadsoftware nutzt zum Sperren der Daten AES-128 und markiert sie mit einer aus 5 bis 9 Buchstaben bestehenden Erweiterung. Anschließend verlangt sie ein Lösegeld in Höhe von 0,2 BTC, das sich später auf 0,4 BTC verdoppelt. Obwohl es südkoreanischen Cybersicherheitsforschern gelungen ist, für die meisten Varianten des Magniber-Virus einen Entschlüsseler zu entwickeln, kehrte er im Juli 2018 mit neuen Verschleierungstechniken zurück. Er richtet sich zwar ausschließlich an koreanische Benutzer, aber sein Spektrum wurde dennoch um die Fähigkeit erweitert, Dateien von chinesischen und malaysischen Opfern zu verschlüsseln. Die Ransomware markiert die Dateien mit der Endung .dyaaghemy und ist zum Zeitpunkt der Erstellung des Artikels nicht entschlüsselbar.

| Überblick | |

| Name | Magniber-Ransomware |

|---|---|

| Typ | Kryptovirus |

| Assoziiert mit | Cerber-Virus |

| Benutzte Exploits | Magnitude EK |

| Geforderte Lösegeldsumme | 0,2 BTC; 0,4 BTC nach fünf Tagen |

| Verwendete Erweiterungen |

.fprgbk; .ihsdj; .kgpvwnr; .vbdrj; .skvtb; .vpgvlkb; .dlenggrl; .dxjay; .fbuvkngy; .xhspythxn; .demffue; .mftzmxqo; .qmdjtc; .wmfxdqz; .ndpyhss, .dyaaghemy |

| Symptome | Verschlüsselte Dateien |

| Verbreitung | Sicherheitslücke CVE-2016-0189 in Internet Explorer |

| Entfernung | Installieren Sie FortectIntego, SpyHunter 5Combo Cleaner oder Malwarebytes. Starten Sie den PC in den abgesicherten Modus |

| Entschlüsselung | Verfügbar hier (neueste Versionen) und hier |

Die Cyberbedrohung Magniber wird über das Exploit-Kit Magnitude verbreitet. Das Exploit-Kit wird ebenfalls von Cerber verwendet. Allerdings ist dies nicht die einzige Ähnlichkeit mit der berüchtigten Erpressersoftware.

Ursprünglich richtete sich der Kryptovirus nur an südkoreanische Computernutzer. Mittlerweile ist sie aber auch in anderen asiatischen Ländern – China und Malaysia – zu finden. Interessanterweise terminiert die Schadsoftware selbst (durch Löschen der ausführbaren Datei ping.exe), wenn sie andere Sprachen als Koreanisch, Chinesisch oder Malaysisch erkennt.

Die Schadsoftware nutzt für die Verschlüsselung AES. Vor Ende März 2018 war es fast unmöglich, betroffene Dateien ohne den dazugehörigen AES-Schlüssel zu entschlüsseln. Allerdings gelang es südkoreanischen Cybersicherheitsexperten, den Code der meisten Magniber-Versionen zu knacken.

Diese Tatsache lässt den Verdacht entstehen, dass nordkoreanische Hacker für die Erstellung der Schadsoftware verantwortlich sein könnten. Eine solche Annahme ist unter Berücksichtigung der Cyberfähigkeiten dieses Landes nicht unbegründet..

Die Magniber-Ransomware wurde entwickelt, um Dateien zu verschlüsseln und Lösegeld zu verlangen. Die Schadsoftware wurde bereits mehrmals aktualisiert und ihr neuestes Update wurden im Juni 2018 entdeckt. Die neue Version fügt an verschlüsselte Dateien die Endung .ndpyhss an und legt die Lösegeldforderung in der Datei README.txt ab.

Jede neue Variante hängt eine andere Dateierweiterung an. Derzeit sperrt die Schadsoftware Dateien mit folgenden Suffixen:

- .fprgbk,

- .ihsdj,

- .kgpvwnr,

- .vbdrj,

- .skvtb,

- .vpgvlkb,

- .dlenggrl,

- .dxjay,

- .fbuvkngy,

- .xhspythxn,

- .demffue,

- .mftzmxqo,

- .qmdjtc,

- .wmfxdqz,

- .ndpyhss.

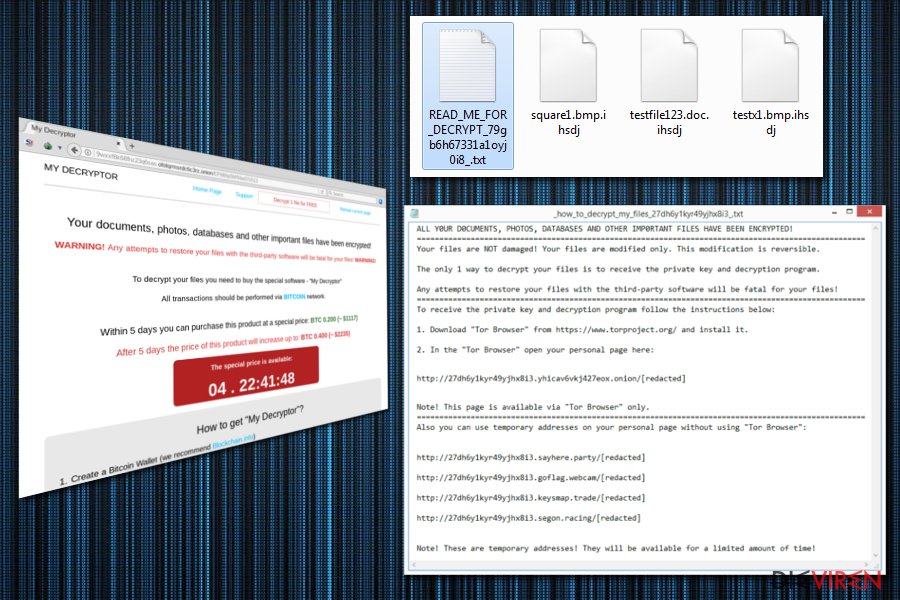

Nach der Datenverschlüsselung bietet die Schadsoftware den Kauf von My Decryptor an. Momentan kostet die Software 0,2 Bitcoins (1126€). Der Betrag verdoppelt sich jedoch nach fünf Tagen auf 0,4 BTC. Wir raten dringend davon ab das Geld zu überweisen, denn die Schadsoftware ist entschlüsselbar. Konzentrieren Sie sich stattdessen lieber auf die Entfernung von Magniber. FortectIntego und Malwarebytes sind zuverlässige Sicherheitsanwendungen, die bei einer schnellen Beseitigung von Schadsoftware behilflich sein können.

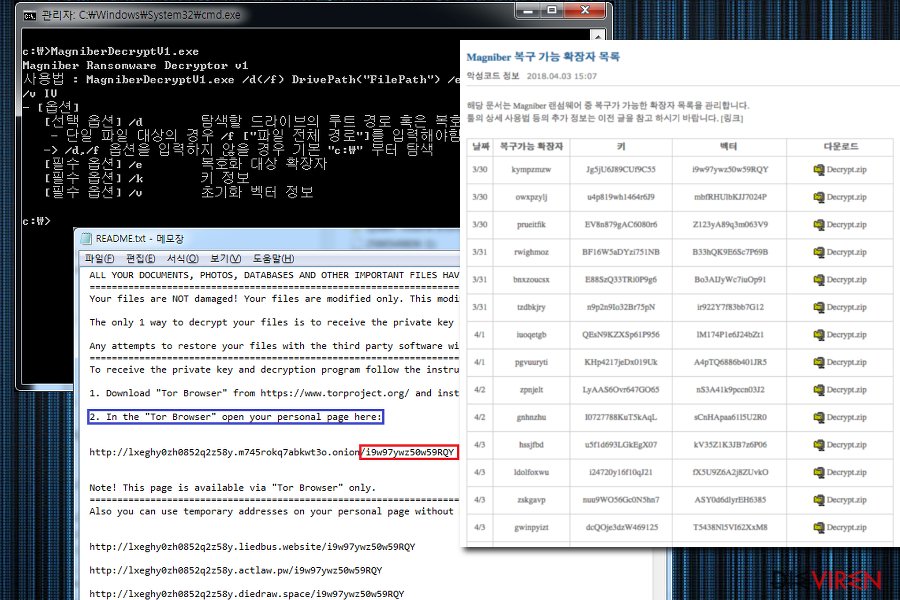

Frühere Versuche, den bösartigen Code zu knacken

Simone „evilsocket“ Margaritelli, eine Forscherin des Mobile-Sicherheitsunternehmens Zimperium, ist es gelungen, ein Entschlüsselungstool zu entwickeln, das nach einem Magniber-Angriff die Dateien wiederherstellen kann. Allerdings müssen Opfer hierbei den AES-Schlüssel kennen.

Laut der Forscherin sollte der Decryptor funktionieren, wenn das Opfer von einer nicht-koreanischen IP-Adresse infiziert wurde oder keine Verbindung zum C&C-Server hergestellt werden kann. In diesen Fällen sollte nämlich der hartcodierte Schlüssel und IV bekannt sein, die sich im Code der Ransomware befinden.

Ein in Südkorea ansässiges Expertenteam veröffentlichte neue Entschlüsseler

Ende März 2018 haben Sicherheitsforscher von AhnLab mehrere Entschlüsselungsprogramme für verschiedene Varianten der Magniber-Viren veröffentlicht. Das Wiederherstellungstool funktioniert auf der Grundlage eines Verschlüsselungsfehlers, der von den Hackern hinterlassen wurde.

Unten in der Tabelle ist zu sehen, welche Versionen von Magniber bereits entschlüsselt werden können:

| Veröffentlichungsdatum Entschlüsseler | Erweiterung wiederherstellbarer Dateien | Schlüssel des Betroffenen | Magniber-Zahlungsseitenvektor | Downloadlink |

| 3/30 | kympzmzw | Jg5jU6J89CUf9C55 | i9w97ywz50w59RQY | MagniberDecrypt.zip |

| 3/30 | owxpzylj | u4p819wh1464r6J9 | mbfRHUlbKJJ7024P | MagniberDecrypt.zip |

| 3/30 | prueitfik | EV8n879gAC6080r6 | Z123yA89q3m063V9 | MagniberDecrypt.zip |

| 3/31 | rwighmoz | BF16W5aDYzi751NB | B33hQK9E6Sc7P69B | MagniberDecrypt.zip |

| 3/31 | bnxzoucsx | E88SzQ33TRi0P9g6 | Bo3AIJyWc7iuOp91 | MagniberDecrypt.zip |

| 3/31 | tzdbkjry | n9p2n9Io32Br75pN | ir922Y7f83bb7G12 | MagniberDecrypt.zip |

| 4/1 | iuoqetgb | QEsN9KZXSp61P956 | lM174P1e6J24bZt1 | MagniberDecrypt.zip |

| 4/1 | pgvuuryti | KHp4217jeDx019Uk | A4pTQ6886b401JR5 | MagniberDecrypt.zip |

| 4/2 | zpnjelt | LyAAS6Ovr647GO65 | nS3A41k9pccn03J2 | MagniberDecrypt.zip |

| 4/2 | gnhnzhu | I0727788KuT5kAqL | sCnHApaa61l5U2R0 | MagniberDecrypt.zip |

| 4/3 | hssjfbd | u5f1d693LGkEgX07 | kV35Z1K3JB7z6P06 | MagniberDecrypt.zip |

| 4/3 | ldolfoxwu | i24720y16f10qJ21 | fX5U9Z6A2j8ZUvkO | MagniberDecrypt.zip |

| 4/3 | zskgavp | nuu9WO56Gc0N5hn7 | ASY0d6dlyrEH6385 | MagniberDecrypt.zip |

| 4/3 | gwinpyizt | dcQOje3dzW469125 | T5438Nl5VI62XxM8 | MagniberDecrypt.zip |

Die Sicherheitsexperten scheinen in kurzen Abständen neue Versionen zu veröffentlichen. Diese Informationen könnten daher schon bereits veraltet sein. Um nach neueren Versionen zu suchen, besuchen Sie am besten die Webseite von AhnLab.

Cerber und Magniber Parallelen

Obwohl Cerber und Magniber die gleiche Zahlungsseite nutzen, scheint der Quellcode von Magniber viel weniger aufwendig zu sein als der von Cerber. Daher die Hoffnung, dass der Virus entschlüsselt werden kann.. Nach der Systeminfiltrierung verschlüsselt Magniber die darauf befindlichen Daten und fügt entweder die Erweiterung .ihsdj oder .kgpvwnr hinzu. Außerdem öffnet es die Datei READ_ME_FOR_DECRYPT_[id].txt, die die Lösegeldforderung enthält.

Darin sind typische Informationen zu finden, wie bspw., dass alle Dokumente, Fotos und Datenbanken verschlüsselt wurden. Die Art und Weise des geschriebenen Textes unterscheidet sich jedoch geringfügig von der ursprünglichen Lösegeldforderung von Cerber.

Darüber hinaus weist der Magniber-Virus eine Besonderheit auf. In der Regel weisen Ransomware-Viren ihren Opfern eine ID zu. Die Betroffenen müssen dann den Code in die angegebene Tor-Webseite eingeben, um mit der Datenentschlüsselung fortfahren zu können.

Die Kryptoschadsoftware Magniber hingegen leitet die Betroffenen zu einer Subdomain, die die ID des Opfers bereits enthält. Die Seite ist in vier Abschnitte unterteilt: Homepage, Support, Decrypt 1 file for FREE und Reload.

Der Kryptovirus ignoriert auch bestimmte Verzeichnisse, wenn er nach verschlüsselbaren Dateien sucht. Wie bei Ransomware üblich, überspringt er Programmdateien, den Papierkorb, lokale Einstellungen und bestimmte Unterordner von AppData. Darüber hinaus kann die Schadsoftware, die Bitcoin-Adresse ändern, wenn sie eine URL mit einer anderen Opfer-ID identifiziert.

Magniber-Erpressersoftware im Juli 2018 zurück, und zwar noch stärker

Sicherheitsforscher von Malwarebytes Labs veröffentlichten einen detaillierten technischen Bericht über ein neues Muster des Magniber-Virus. Nach der Meinung der Experten hat sich die Ransomware im vergangenen Jahr enorm verändert und ist noch stärker geworden.

Die erste signifikante Änderung im Virencode ist die Ausweitung des Infizierungsspektrum. Das neue Magniber richtet sich nun auch an Computernutzer außerhalb Südkoreas, d.h. der Virus setzt seine Nutzlast immer dann ein, wenn er südkoreanische, chinesische (Macau, China, Singapur) oder malaysische (Malaysia, Brunei) Tastatursprachen erkennt. Forscher spekulieren, dass es noch weiter expandieren wird und Nutzer auf der ganzen Welt von dieser Bedrohung betroffen sein könnten.

Die neue Magniber-Version nutzt das Exploit-Kit Magnitude, um die Zero-Day-Schwachstelle im Internet Explorer (CVE-2018-8174) auszunutzen, welche erstmals im April dieses Jahres entdeckt und schon im nächsten Monat gepatcht wurde. Benutzer von Internet Explorer, die ihren Browser rechtzeitig aktualisiert haben, sollten daher vor dem neuen Magniber-Virus geschützt sein. Bei anderen modernen Browsern wie Google Chrome oder Mozilla Firefox ist der Virus glücklicherweise eher erfolglos.

Die Magniber-Ransomware verlässt sich nicht mehr auf C&C-Server oder hartcodierte Schlüssel, sondern nutzt bessere Verschleierungsmethoden. Die erweiterte Version des Virus fügt zu den verschlüsselten Dateien die Endung .dyaaghemy hinzu. Magniber gilt von hieran leider nicht als entschlüsselbar.

Exploit-Kit Magnitude hilft Kryptovirus zu verbreiten

Wie bereits erwähnt, wird die Schadsoftware derzeit mithilfe des Exploit-Kits Magnitude verbreitet. Das Exploit-Kit zielt auf eine bestimmte Schwachstelle (CVE-2016-0189) im Internet Explorer ab. Dieser Fehler wurde bereits behoben. Wenn Sie also Internet Explorer verwenden, müssen Sie sicherstellen, dass er auf dem aktuellsten Stand ist.

Falls das Exploit-Kit die Schwachstelle im Browser erkennt, leitet das Kit zu einer betrügerischen Webseite weiter, die entsprechend dem geographischen Standort des Opfers angepasst ist. Diese Seiten enthalten dann wahrscheinlich einen Link. Das Anklicken des Links würde die Schadsoftware herunterladen und Magniber ausführen.

Im Moment zielt die Schadsoftware nur auf Südkorea ab, aber es ist nur eine Frage der Zeit, dass sie ihre Aktivitäten auch auf andere ostasiatische Länder ausdehnt, wie zum Beispiel auf japanische Seiten. Magniber sollte daher mit Eile entfernt werden.

Erst Magniber entfernen, dann Dateien wiederherstellen

Die Schadsoftware versucht zwar davon zu überzeugen, dass es sich um die neueste Version von Cerber handelt, aber Unterschiede in der Arbeitsweise und im Quellcode lösen Spekulationen aus, ob wirklich die gleichen Entwickler dahinterstecken. Obwohl Sicherheitsexperten behaupten, dass es sich bei der Schadsoftware tatsächlich um Cerber handelt, widerspricht der weniger aufwendige Quellcode diese Aussage.

In allen Fällen sollte die Entfernung der Schadsoftware die oberste Priorität sein. Verschwenden Sie keine Zeit damit, manuell an den Virus herumzupfuschen. Installieren Sie stattdessen ein Sicherheitstool, z.B. FortectIntego oder SpyHunter 5Combo Cleaner, um Magniber zu entfernen. Möglicherweise wird der Virus Sie daran hindern, die Sicherheitssoftware zu starten. In diesem Fall starten Sie das System in den abgesicherten Modus und führen dort das Programm aus. Nachfolgend finden Sie genauere Anweisungen, wie Sie dies bewerkstelligen. Erst wenn die Magniber-Entfernung abgeschlossen ist, sollten Sie die Datenwiederherstellung angehen.

Anleitung für die manuelle Entfernung des Magniber-Virus

Ransomware: Entfernung der Ransomware über den abgesicherten Modus

Wichtig! →Die Anleitung zur manuellen Entfernung von Ransomware ist für Computerlaien möglicherweise zu kompliziert. Für die korrekte Ausführung sind fortgeschrittene IT-Kenntnisse erforderlich, da durch das Löschen oder Beschädigen von wichtigen Systemdateien, Windows nicht mehr korrekt arbeitet. Darüber hinaus kann die manuelle Entfernung Stunden in Anspruch nehmen, bis sie abgeschlossen ist. Wir raten daher dringend zur oben beschriebenen automatischen Methode.

Schritt 1. Greifen Sie auf den abgesicherten Modus mit Netzwerktreibern zu

Die manuelle Entfernung von Malware sollte am besten über den abgesicherten Modus erfolgen.

Windows 7 / Vista / XP

- Klicken Sie auf Start > Herunterfahren > Neu starten > OK.

- Wenn der Computer aktiv wird, drücken Sie mehrmals die Taste F8, bis Sie das Fenster Erweiterte Startoptionen sehen. (Wenn das nicht funktioniert, versuchen Sie F2, F12, Entf, etc., abhängig vom Modell des Motherboards.)

- Wählen Sie aus der Liste Abgesicherter Modus mit Netzwerktreibern aus.

Windows 10 / Windows 8

- Klicken Sie mit der rechten Maustaste auf Start und wählen Sie Einstellungen.

- Scrollen Sie nach unten und wählen Sie Update und Sicherheit.

- Wählen Sie im linken Bereich des Fensters Wiederherstellung.

- Scrollen Sie nun nach unten zum Abschnitt Erweiterter Start.

- Klicken Sie auf Jetzt neu starten.

- Wählen Sie Problembehandlung.

- Gehen Sie zu Erweiterte Optionen.

- Wählen Sie Starteinstellungen.

- Klicken Sie auf Neu starten.

- Drücken Sie nun auf 5 oder klicken Sie auf 5) Abgesicherten Modus mit Netzwerktreibern aktivieren.

Schritt 2. Beenden Sie verdächtige Prozesse

Der Task-Manager ist ein nützliches Tool, das alle im Hintergrund laufenden Prozesse anzeigt. Gehört einer der Prozesse zu einer Malware, müssen Sie ihn beenden:

- Drücken Sie auf Ihrer Tastatur auf Strg + Umschalt + Esc, um den Task-Manager zu öffnen.

- Klicken Sie auf Mehr Details.

- Scrollen Sie nach unten zum Abschnitt Hintergrundprozesse und suchen Sie nach verdächtige Einträge.

- Klicken Sie den verdächtigen Prozess mit der rechten Maustaste an und wählen Sie Dateipfad öffnen.

- Gehen Sie zurück zu dem Prozess, klicken Sie ihn mit der rechten Maustaste an und wählen Sie Task beenden.

- Löschen Sie den Inhalt des bösartigen Ordners.

Schritt 3. Prüfen Sie den Programmstart

- Drücken Sie auf Ihrer Tastatur auf Strg + Umschalt + Esc, um den Task-Manager zu öffnen.

- Gehen Sie zum Reiter Autostart.

- Klicken Sie mit der rechten Maustaste auf das verdächtige Programm und wählen Sie Deaktivieren.

Schritt 4. Löschen Sie die Dateien des Virus

Zu Malware gehörende Dateien können sich an beliebige Stellen auf dem Computer verstecken. Hier einige Anweisungen, die bei der Suche helfen können:

- Geben Sie Datenträgerbereinigung in der Windows-Suche ein und drücken Sie auf die Eingabetaste.

- Wählen Sie das zu bereinigende Laufwerk aus (C: ist normalerweise das Hauptlaufwerk und auch wahrscheinlich das Laufwerk, in dem sich bösartige Dateien befinden).

- Blättern Sie durch die Liste der zu löschenden Dateien und wählen Sie die folgenden aus:

Temporäre Internetdateien

Downloads

Papierkorb

Temporäre Dateien - Wählen Sie Systemdateien bereinigen.

- Des Weiteren empfiehlt es sich nach bösartigen Dateien in den folgenden Ordnern zu suchen (geben Sie jeden Eintrag in die Windows-Suche ein und drücken Sie die Eingabetaste):

%AppData%

%LocalAppData%

%ProgramData%

%WinDir%

Wenn Sie fertig sind, starten Sie den PC in den normalen Modus.

Entfernen Sie Magniber mit System Restore

Wenn Sie das Gerät nicht in den abgesicherten Modus starten können, führen Sie die Systemwiederherstellung aus. Sie sollte Ihnen den Zugriff auf das Sicherheitstool ermöglichen. Danach können Sie den Magniber-Virus entfernen.

-

Schritt 1: Starten Sie den Computer in den Modus Safe Mode with Command Prompt

Windows 7 / Vista / XP- Klicken Sie auf Start → Shutdown → Restart → OK.

- Sobald der Computer aktiv wird, sollten Sie anfangen mehrmals F8 zu drücken bis Sie das Fenster Advanced Boot Options sehen.

-

Wählen Sie Command Prompt von der Liste

Windows 10 / Windows 8- Drücken Sie im Windows-Anmeldebildschirm auf den Button Power. Halten Sie nun auf Ihrer Tastatur Shift gedrückt und klicken Sie auf Restart..

- Wählen Sie nun Troubleshoot → Advanced options → Startup Settings und drücken Sie zuletzt auf Restart.

-

Wählen Sie, sobald der Computer aktiv wird, im Fenster Startup Settings Enable Safe Mode with Command Prompt.

-

Schritt 2: Stellen Sie Ihre Systemdateien und -einstellungen wieder her.

-

Sobald das Fenster Command Prompt auftaucht, geben Sie cd restore ein und klicken Sie auf Enter.

-

Geben Sie nun rstrui.exe ein und drücken Sie erneut auf Enter..

-

Wenn ein neues Fenster auftaucht, klicken Sie auf Next und wählen Sie einen Wiederherstellungspunkt, der vor der Infiltrierung von Magniber liegt. Klicken Sie anschließend auf Next.

-

Klicken Sie nun auf Yes, um die Systemwiederherstellung zu starten.

-

Sobald das Fenster Command Prompt auftaucht, geben Sie cd restore ein und klicken Sie auf Enter.

Bonus: Wiederherstellung der Daten

Die oben aufgeführte Anleitung soll dabei helfen Magniber vom Computer zu entfernen. Für die Wiederherstellung der verschlüsselten Dateien empfehlen wir eine ausführliche Anleitung von den Sicherheitsexperten von dieviren.de zu nutzen.Der offizielle Magniber-Decryptor kann helfen, die Datei wiederherzustellen, wenn Sie den AES-Schlüssel kennen. Andernfalls funktioniert das Tool nicht. Es gibt allerdings noch alternative Wiederherstellungsmethoden, die Sie ausprobieren können.

Wenn Ihre Dateien von Magniber verschlüsselt worden sind, haben Sie für die Wiederherstellung mehrere Möglichkeiten:

Data Recovery Pro

Das Sichern von Dateien ist besonders in Zeiten von Ransomware-Infizierungen notwendig. Wenn Sie keine Back-ups erstellt haben, versuchen Sie es mit diesem Programm. Möglicherweise hilft es wenigstens einige Dateien wiederherzustellen.

- Data Recovery Pro herunterladen;

- Führen Sie die Schritte der Data Recovery aus und installieren Sie das Programm auf dem Computer;

- Starten Sie es und scannen Sie den Computer nach Dateien, die von Magniber verschlüsselt worden sind;

- Stellen Sie sie wieder her.

Der Nutzen von Shadow Explorer

Das Tool erstellt Kopien der Originaldateien auf der Grundlage von Schattenkopien, die automatisch vom Betriebssystem erstellt werden. Es gibt leider keine Informationen darüber, ob Magniber diese im Voraus löscht. Da Cerber jedoch dazu in der Lage ist, sie zu löschen, kann man annehmen, dass es früher oder später auch bei diesem Virus der Fall ist.

- Laden Sie Shadow Explorer (http://shadowexplorer.com/) herunter;

- Folgen Sie den Anweisungen des Einrichtungsassistenten von Shadow Explorer und installieren Sie die Anwendung auf dem Computer;

- Starten Sie das Programm und wählen Sie mithilfe des Auswahlmenüs oben links in der Ecke ihre Festplatte mit den verschlüsselten Daten aus. Kontrollieren Sie die vorhandenen Ordner;

- Führen Sie auf den wiederherzustellenden Ordner einen Rechtsklick aus und wählen Sie “Export”. Sie können ebenfalls auswählen, wo der Ordner wiederhergestellt werden soll.

Magniber-Decryptor

Wie bereits erwähnt, ist es dem südkoreanischen Sicherheitsteam gelungen, mehrere Entschlüsseler für den Magniber-Virus zu entwickeln. Die vollständige Liste finden Sie oben, oder Sie können sie von der offiziellen Webseite herunterladen.

Falls die von AhnLab erstellten Entschlüsseler nicht für Sie funktionieren, können Sie die älteren Entschlüsseler ausprobieren, aber dieser hilft nur, Dateien zu entschlüsseln, die von der hartkodierten Version der Ransomware verschlüsselt wurden. Dies bedeutet, dass Sie den Schlüssel und die IV kennen müssen, um die Entschlüsselungssoftware zu benutzen. Den Entschlüsseler können Sie hier herunterladen.

Als Letztes sollten Sie sich natürlich immer über den Schutz vor Crypto-Ransomware Gedanken machen. Um den Computer vor Magniber und anderer Ransomware zu schützen, sollten Sie eine bewährte Anti-Spyware, wie beispielsweise FortectIntego, SpyHunter 5Combo Cleaner oder Malwarebytes, nutzen.

Für Sie empfohlen

Wählen Sie den richtigen Webbrowser und sorgen Sie für mehr Sicherheit mit einem VPN

Online-Spionage hat in den letzten Jahren an Dynamik gewonnen und Internetnutzer interessieren sich immer mehr dafür, wie sie ihre Privatsphäre schützen können. Eines der grundlegenden Methoden, um für eine extra Schutzschicht zu sorgen, ist: Die Wahl eines privaten und sicheren Webbrowsers.

Es ist jedoch möglich, noch eine zusätzliche Schutzebene hinzuzufügen und ein völlig anonymes Surfen im Internet zu schaffen, und zwar mithilfe dem VPN Private Internet Access. Die Software leitet den Datenverkehr über verschiedene Server um, so dass Ihre IP-Adresse und geografischer Standort getarnt bleiben. Die Kombination aus einem sicheren Webbrowser und einem VPN für den privaten Internetzugang ermöglicht es im Internet zu surfen, ohne das Gefühl zu haben, von Kriminellen ausspioniert oder ins Visier genommen zu werden.

Sichern Sie Ihre Dateien für den Fall eines Malware-Angriffs

Softwareprobleme aufgrund Malware oder direkter Datenverlust dank Verschlüsselung können zu Geräteproblemen oder zu dauerhaften Schäden führen. Wenn man allerdings aktuelle Backups besitzt, kann man sich nach solch einem Vorfall leicht retten und zurück an die Arbeit gehen.

Es ist daher wichtig, nach Änderungen am Gerät auch die Backups zu aktualisieren, sodass man zu dem Punkt zurückkehren kann, an dem man zuvor gearbeitet hat, bevor eine Malware etwas verändert hat oder sonstige Probleme mit dem Gerät auftraten und Daten- oder Leistungsverluste verursachten.

Wenn Sie von jedem wichtigen Dokument oder Projekt die vorherige Version besitzen, können Sie Frustration und Pannen vermeiden. Besonders nützlich sind sie, wenn Malware wie aus dem Nichts auftaucht. Verwenden Sie Data Recovery Pro für die Systemwiederherstellung.