Virus Zepto entfernen (Kostenlose Instruktionen) - aktualisiert 2016

Anleitung für die Entfernung des Zepto-Virus

Was ist Zepto?

Der Zepto-Virus, eine neue Variante von Locky

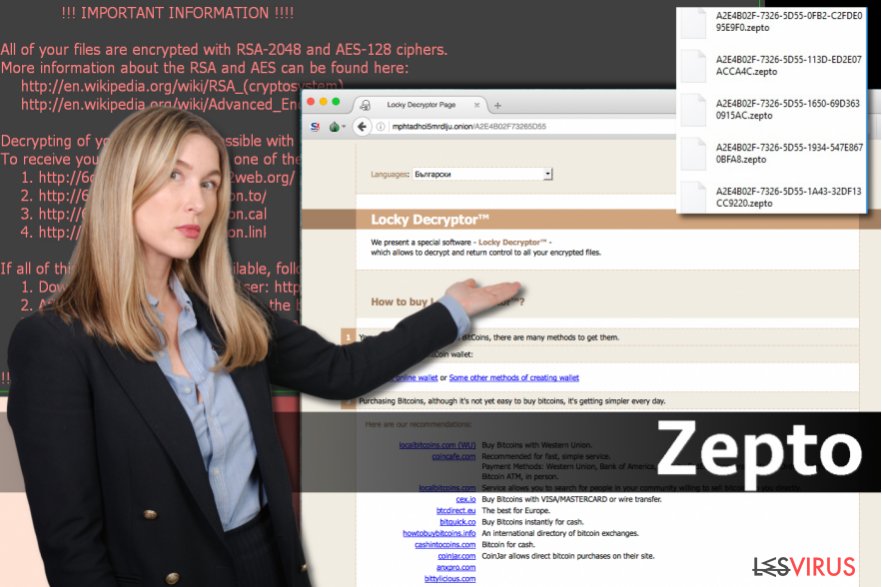

Das Erpressungsprogramm[1] Zepto ist quasi der neue Locky-Virus und ein Bruder der neulich herausgebrachten Schadsoftware Bart. Zepto verschlüsselt die Dateien mit RSA-2048 und AES-128[2], macht sie unzugänglich und ersetzt nach dem Verschlüsselungsprozess den Desktop-Hintergrund mit einem Bild, welches Informationen über den Virus und den Vorgang auf dem Computer bereitstellt.

Während des Verschlüsselungsprozesses ersetzt der Virus die Dateinamen mit langen Codes. Die Codes starten mit der ID des Opfers und enden mit zufälligen Zeichen und .zepto. Wenn die ID des Opfers beispielsweise A4E2H02F74165D00 lautet, dann wird die verschlüsselte Datei nach dem Schema A4E2H02F-7416-5D00-[4 zufällige Zeichen]-[12 zufällige Zeichen].zepto umbenannt.

Wie jeder andere lösegeldfordernde Virus, wird auch hier in mehreren Ordnern eine Lösegeldforderung hinterlegt, wo Informationen über den Entschlüsselungsprozess zu finden sind. Die Datei ist dann gewöhnlich wie folgt benannt: _[2 Zeichen]_HELP_instructions.html und _[2 Zeichen]_HELP_instructions.txt.

In dieser Datei wird angegeben, dass es für die Entschlüsselung der Dateien keine andere Möglichkeit als die Bezahlung des Lösegelds gibt, womit man den privaten Schlüssel und das Entschlüsselungsprogramm bekommt, gefolgt von Anweisungen, wie man mit Tor auf die Bezahlungsseite von Zepto gelangt.

Wir haben auf der Bezahlungsseite entdeckt, dass der Locky Decryptor für einen Preis von 4 Bitcoins (zurzeit 2400 Euro) zum Kauf angeboten wird. Die Gauner haben anscheinend, nachdem sie erfahren haben, wie viele Opfer das Lösegeld bezahlt haben[3], den Preis beträchtlich erhöht.

Zepto ist ein neuer Virus und bedauerlicherweise gibt es auch noch kein Gegenmittel. Es ist außerdem sehr unwahrscheinlich, dass Schadsoftwareforscher in absehbarer Zeit ein Entschlüsselungsprogramm entwickeln werden. Schließlich wurde Zepto von denselben Kriminellen entwickelt, die Locky erstellt haben.

Der Virus war und ist immer noch einer der erfolgreichsten Erpressungsprogramme und jedes Bestreben für die Erstellung von Entschlüsselungsprogrammen ist missglückt. Bedauerlicherweise scheinen die Cyberkriminellen zu wissen, was sie tun und nutzen ihre Programmierfertigkeiten zu ihrem Vorteil, denn für die schädlichen Programme scheint es keinerlei Lösung zu geben.

Wenn Sie sich diesen Artikel durchlesen und Ihr Computer noch nicht infiziert ist, beachten Sie bitte folgende Maßnahmen, damit Sie den Computer vor Zepto schützen können:

- Installieren Sie eine Anti-Malware auf dem Computer, um ihn vor schädlichen Viren zu schützen.

- Halten Sie Ihre Software auf den aktuellsten Stand. Aktivieren Sie ruhig automatische Updates[4].

- SICHERN Sie Ihre Dateien. Dies ist die einzig sichere Lösung, um Daten vor einer Verschlüsselung zu schützen. Erstellen Sie also Kopien von Ihren Dateien und speichern Sie sie auf externe Festplatten oder USB-Sticks und trennen Sie das Gerät anschließend vom Computer. Wenn Sie mit einem Erpressungsprogramm infiziert wurden, können Sie einfach von Ihren Datensicherungen Gebrauch machen.

- Öffnen Sie keine suspekten E-Mails oder deren angehangenen Dateien! Cyberkriminelle verbreiten diesen Virus, indem sie irreführende Nachrichten an tausende E-Mail-Konten schicken und behaupten Rechnungen, Telefonrechnungen, Strafzettel, Lebensläufe oder ähnliche wichtige Dokumente zu liefern.

Wie verbreitet sich der Virus?

Wie bereits erwähnt, erstellen die Virenherausgeber gefälschte E-Mail-Konten, geben ihnen vertrauenswürdige Namen und verschicken offiziell aussehende Dateien, gewöhnlich Word-Dokumente[5]. Die Gauner verstecken ihren schädlichen Code meist in einer Word-Datei namens „Invoice“, „Rechnung“ oder Ähnliches.

Der schädliche Code wird dann mit der Makrofunktion von Word ausgeführt. Versuchen Sie das also zu vermeiden, wenn Sie nach dem Öffnen eines via E-Mail erhaltenen Word-Dokuments einen merkwürdig aussehenden Text sehen. Zudem können auch JS-Dateien versendet werden, welche den schädlichen Code bereits durch das alleinige Öffnen der Datei aktiviert.

Wir empfehlen im Allgemeinen keine Inhalte im Internet anzuklicken oder zu öffnen, wenn man sich ihrer Sicherheit nicht gewiss ist. Cyberkriminelle nutzen zahlreiche Maschen, um Computernutzer zu überlisten. Es kann ziemlich schwer fallen mit allen sicherheitsrelevanten Neuigkeiten auf dem Laufenden zu bleiben und so alle Infizierungsquellen zu kennen.

Wir raten daher dringendst dazu den Computer mit einer Anti-Malware auszustatten, Daten zu sichern und von suspekten E-Mails und Webseiten fernzubleiben. Weitere Informationen über Vorkehrungen für einen Zepto-Angriff finden Sie in diesem Artikel – Wie schütze ich den Computer vor Locky? 5 Tipps, um die Kontrolle zu erlangen.

Wie entferne ich das Erpressungsprogramm Zepto?

Die Entfernung von Zepto ist ein komplizierter Prozess und sollte nicht manuell durchgeführt werden. Selbst qualifizierte Schadsoftwareforscher empfinden die Entfernung dieser Schadsoftware als nicht leicht.

Wir empfehlen daher von einer Anti-Malware (wie bspw. FortectIntego) Gebrauch zu machen, die von Schadsoftwareforschern erstellt wurde und den Zepto-Virus automatisch beseitigt. Dieser grausame Virus wird allerdings zweifellos versuchen eine Entfernung zu verhindern.

Bitte befolgen Sie also zuerst diese Anweisungen, damit Sie überhaupt eine Anti-Malware starten können:

Anleitung für die manuelle Entfernung des Zepto-Virus

Ransomware: Entfernung der Ransomware über den abgesicherten Modus

Wichtig! →Die Anleitung zur manuellen Entfernung von Ransomware ist für Computerlaien möglicherweise zu kompliziert. Für die korrekte Ausführung sind fortgeschrittene IT-Kenntnisse erforderlich, da durch das Löschen oder Beschädigen von wichtigen Systemdateien, Windows nicht mehr korrekt arbeitet. Darüber hinaus kann die manuelle Entfernung Stunden in Anspruch nehmen, bis sie abgeschlossen ist. Wir raten daher dringend zur oben beschriebenen automatischen Methode.

Schritt 1. Greifen Sie auf den abgesicherten Modus mit Netzwerktreibern zu

Die manuelle Entfernung von Malware sollte am besten über den abgesicherten Modus erfolgen.

Windows 7 / Vista / XP

- Klicken Sie auf Start > Herunterfahren > Neu starten > OK.

- Wenn der Computer aktiv wird, drücken Sie mehrmals die Taste F8, bis Sie das Fenster Erweiterte Startoptionen sehen. (Wenn das nicht funktioniert, versuchen Sie F2, F12, Entf, etc., abhängig vom Modell des Motherboards.)

- Wählen Sie aus der Liste Abgesicherter Modus mit Netzwerktreibern aus.

Windows 10 / Windows 8

- Klicken Sie mit der rechten Maustaste auf Start und wählen Sie Einstellungen.

- Scrollen Sie nach unten und wählen Sie Update und Sicherheit.

- Wählen Sie im linken Bereich des Fensters Wiederherstellung.

- Scrollen Sie nun nach unten zum Abschnitt Erweiterter Start.

- Klicken Sie auf Jetzt neu starten.

- Wählen Sie Problembehandlung.

- Gehen Sie zu Erweiterte Optionen.

- Wählen Sie Starteinstellungen.

- Klicken Sie auf Neu starten.

- Drücken Sie nun auf 5 oder klicken Sie auf 5) Abgesicherten Modus mit Netzwerktreibern aktivieren.

Schritt 2. Beenden Sie verdächtige Prozesse

Der Task-Manager ist ein nützliches Tool, das alle im Hintergrund laufenden Prozesse anzeigt. Gehört einer der Prozesse zu einer Malware, müssen Sie ihn beenden:

- Drücken Sie auf Ihrer Tastatur auf Strg + Umschalt + Esc, um den Task-Manager zu öffnen.

- Klicken Sie auf Mehr Details.

- Scrollen Sie nach unten zum Abschnitt Hintergrundprozesse und suchen Sie nach verdächtige Einträge.

- Klicken Sie den verdächtigen Prozess mit der rechten Maustaste an und wählen Sie Dateipfad öffnen.

- Gehen Sie zurück zu dem Prozess, klicken Sie ihn mit der rechten Maustaste an und wählen Sie Task beenden.

- Löschen Sie den Inhalt des bösartigen Ordners.

Schritt 3. Prüfen Sie den Programmstart

- Drücken Sie auf Ihrer Tastatur auf Strg + Umschalt + Esc, um den Task-Manager zu öffnen.

- Gehen Sie zum Reiter Autostart.

- Klicken Sie mit der rechten Maustaste auf das verdächtige Programm und wählen Sie Deaktivieren.

Schritt 4. Löschen Sie die Dateien des Virus

Zu Malware gehörende Dateien können sich an beliebige Stellen auf dem Computer verstecken. Hier einige Anweisungen, die bei der Suche helfen können:

- Geben Sie Datenträgerbereinigung in der Windows-Suche ein und drücken Sie auf die Eingabetaste.

- Wählen Sie das zu bereinigende Laufwerk aus (C: ist normalerweise das Hauptlaufwerk und auch wahrscheinlich das Laufwerk, in dem sich bösartige Dateien befinden).

- Blättern Sie durch die Liste der zu löschenden Dateien und wählen Sie die folgenden aus:

Temporäre Internetdateien

Downloads

Papierkorb

Temporäre Dateien - Wählen Sie Systemdateien bereinigen.

- Des Weiteren empfiehlt es sich nach bösartigen Dateien in den folgenden Ordnern zu suchen (geben Sie jeden Eintrag in die Windows-Suche ein und drücken Sie die Eingabetaste):

%AppData%

%LocalAppData%

%ProgramData%

%WinDir%

Wenn Sie fertig sind, starten Sie den PC in den normalen Modus.

Entfernen Sie Zepto mit System Restore

-

Schritt 1: Starten Sie den Computer in den Modus Safe Mode with Command Prompt

Windows 7 / Vista / XP- Klicken Sie auf Start → Shutdown → Restart → OK.

- Sobald der Computer aktiv wird, sollten Sie anfangen mehrmals F8 zu drücken bis Sie das Fenster Advanced Boot Options sehen.

-

Wählen Sie Command Prompt von der Liste

Windows 10 / Windows 8- Drücken Sie im Windows-Anmeldebildschirm auf den Button Power. Halten Sie nun auf Ihrer Tastatur Shift gedrückt und klicken Sie auf Restart..

- Wählen Sie nun Troubleshoot → Advanced options → Startup Settings und drücken Sie zuletzt auf Restart.

-

Wählen Sie, sobald der Computer aktiv wird, im Fenster Startup Settings Enable Safe Mode with Command Prompt.

-

Schritt 2: Stellen Sie Ihre Systemdateien und -einstellungen wieder her.

-

Sobald das Fenster Command Prompt auftaucht, geben Sie cd restore ein und klicken Sie auf Enter.

-

Geben Sie nun rstrui.exe ein und drücken Sie erneut auf Enter..

-

Wenn ein neues Fenster auftaucht, klicken Sie auf Next und wählen Sie einen Wiederherstellungspunkt, der vor der Infiltrierung von Zepto liegt. Klicken Sie anschließend auf Next.

-

Klicken Sie nun auf Yes, um die Systemwiederherstellung zu starten.

-

Sobald das Fenster Command Prompt auftaucht, geben Sie cd restore ein und klicken Sie auf Enter.

Als Letztes sollten Sie sich natürlich immer über den Schutz vor Crypto-Ransomware Gedanken machen. Um den Computer vor Zepto und anderer Ransomware zu schützen, sollten Sie eine bewährte Anti-Spyware, wie beispielsweise FortectIntego, SpyHunter 5Combo Cleaner oder Malwarebytes, nutzen.

Für Sie empfohlen

Wählen Sie den richtigen Webbrowser und sorgen Sie für mehr Sicherheit mit einem VPN

Online-Spionage hat in den letzten Jahren an Dynamik gewonnen und Internetnutzer interessieren sich immer mehr dafür, wie sie ihre Privatsphäre schützen können. Eines der grundlegenden Methoden, um für eine extra Schutzschicht zu sorgen, ist: Die Wahl eines privaten und sicheren Webbrowsers.

Es ist jedoch möglich, noch eine zusätzliche Schutzebene hinzuzufügen und ein völlig anonymes Surfen im Internet zu schaffen, und zwar mithilfe dem VPN Private Internet Access. Die Software leitet den Datenverkehr über verschiedene Server um, so dass Ihre IP-Adresse und geografischer Standort getarnt bleiben. Die Kombination aus einem sicheren Webbrowser und einem VPN für den privaten Internetzugang ermöglicht es im Internet zu surfen, ohne das Gefühl zu haben, von Kriminellen ausspioniert oder ins Visier genommen zu werden.

Sichern Sie Ihre Dateien für den Fall eines Malware-Angriffs

Softwareprobleme aufgrund Malware oder direkter Datenverlust dank Verschlüsselung können zu Geräteproblemen oder zu dauerhaften Schäden führen. Wenn man allerdings aktuelle Backups besitzt, kann man sich nach solch einem Vorfall leicht retten und zurück an die Arbeit gehen.

Es ist daher wichtig, nach Änderungen am Gerät auch die Backups zu aktualisieren, sodass man zu dem Punkt zurückkehren kann, an dem man zuvor gearbeitet hat, bevor eine Malware etwas verändert hat oder sonstige Probleme mit dem Gerät auftraten und Daten- oder Leistungsverluste verursachten.

Wenn Sie von jedem wichtigen Dokument oder Projekt die vorherige Version besitzen, können Sie Frustration und Pannen vermeiden. Besonders nützlich sind sie, wenn Malware wie aus dem Nichts auftaucht. Verwenden Sie Data Recovery Pro für die Systemwiederherstellung.

- ^ Benedikt Fuest, Thomas Heuzeroth. Wie Hacker mit Lösch-Attacken Lösegeld erpressen. WELT. Nachrichten, Hintergründe, News.

- ^ Wolf Hosbach. Ransomware: Das müssen Sie über Locky und Co. wissen. PC Magazin. IT-Wissen ohne Kompromisse.

- ^ Sylvana Ulrich. Zu viele PC-Erpressungsopfer bezahlen Lösegeld. HWZ Hochschule für Wirtschaft Zürich. Das Center for Digital Business.

- ^ Verschlüsselungs-Trojaner Locky: Das sollten Sie jetzt wissen. GDATA Security Blog Deutschland. Internet-Kriminalität Nachrichten.

- ^ Roger Walde. Achtung: neue Variante des Locky Trojaner bereits aggressiv unterwegs. ROWA Computer AG. Ihr Infomatik-Partner.