Virus WannaCry entfernen (Kostenlose Anleitung) - Bonus: Entschlüsselungsschritte

Anleitung für die Entfernung des WannaCry-Virus

Was ist WannaCry?

WannaCry infiziert bis heute veraltete Windows-Computer

Der WannaCry-Virus ist eine Schadsoftware der Kategorie der Erpressungsprogramme. Der Virus hat ausschließlich Computer mit dem Betriebssystem Windows im Visier und nutzt für deren Infizierung einen Exploit namens EternalBlue. Das Erpressungsprogramm ist zugleich auch unter den Namen WannaCrypt0r, WannaCryptor, WCry und Wana Decrypt0r bekannt.

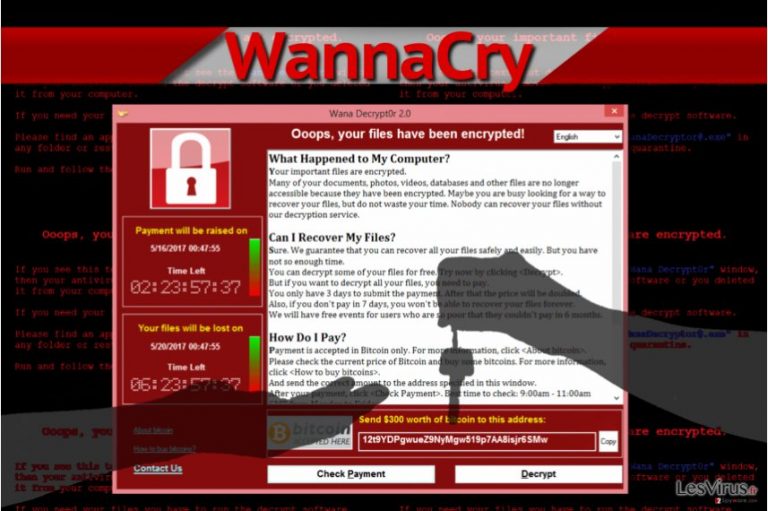

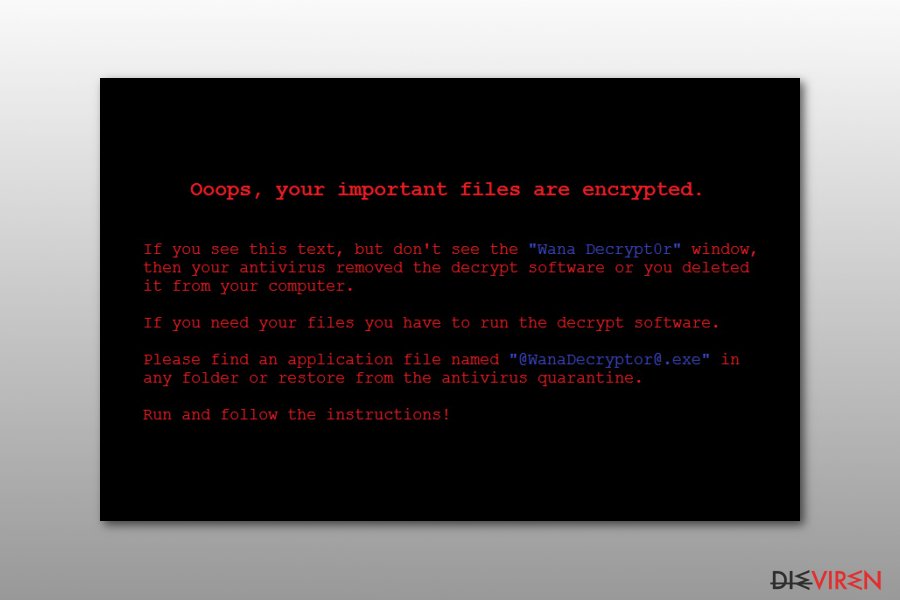

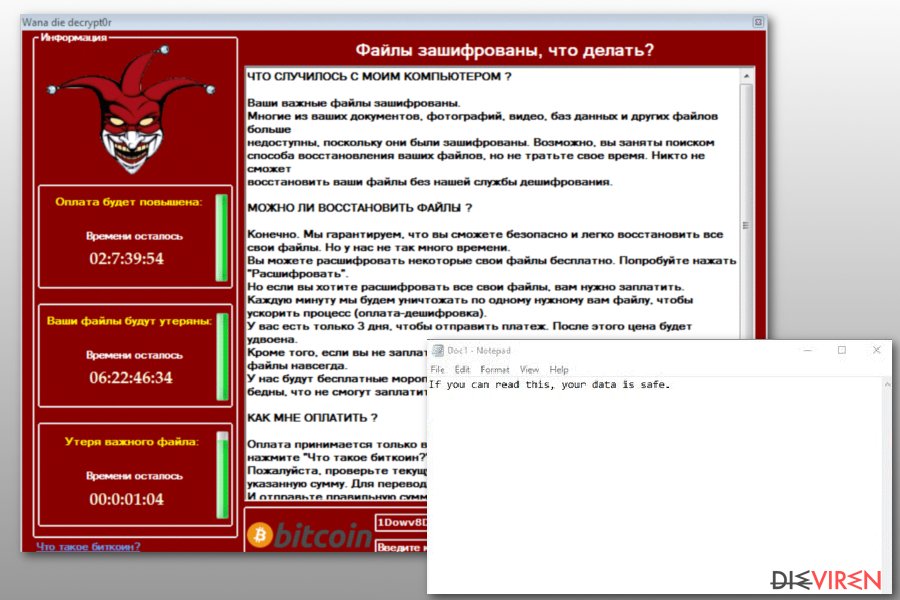

Sobald der Virus in den Zielcomputer gelangt, verschlüsselt er im Nu alle Dateien und markiert sie mit einer der folgenden Endungen: .wcry, .wncryt oder .wncry. Er macht die Daten mit einem starken Verschlüsselungsverfahren nutzlos, ändert den Bildschirmhintergrund, erstellt eine Datei namens „Please Read Me!.txt“, worin eine Lösegeldforderung zu finden ist und startet dann das Programm „Wanna Decrypt0r“, worin angegeben wird, dass alle Dateien verschlüsselt worden sind.

Das schädliche Programm fordert von seinen Opfern ein Lösegeld in Höhe von 300 USD bis hin zu 600 USD in Bitcoins und droht damit alle Dateien zu löschen, wenn die Überweisung nicht innerhalb 7 Tage getätigt wird. Die schädliche Software löscht zudem die von Windows erstellten Schattenkopien, sodass die Daten nicht wiederhergestellt werden können. Des Weiteren verhält sich das Erpressungsprogramm einem Computerwurm ähnlich, denn sobald es in den Computer gelangt, sucht es nach weiteren zu infizierenden Computern.

Die Schadsoftware nutzt hierfür eine Sicherheitslücke in Windows und verbreitet sich ohne jegliche Berechtigung mithilfe von Tools zum Austauschen von Dateien (wie bspw. Dropbox oder im Netzwerk freigegebene Festplatten). Wenn Sie dem WannaCry-Virus zum Opfer gefallen sind, müssen Sie ihn so schnell wie möglich beseitigen, damit er sich nicht weiter ausbreitet. Auch wenn versprochen wird, dass die Dateien nach der Überweisung des Lösegelds wiederhergestellt werden, gibt es keinen Grund sich auf die Behauptungen von Kriminellen zu verlassen.

Unser DieViren-Team empfiehlt das Erpressungsprogramm mit einer Anti-Malware wie FortectIntego zu entfernen. Wichtig hierbei ist, dass die Entfernung im abgesicherten Modus mit Netzwerktreibern durchgeführt wird.

Cyberkriminelle nutzten das Erpressungsprogramm für einen massiven Cyberangriff, der am Freitag, den 12. Mai 2017 ausgeführt wurde. Laut den neuesten Berichten wurden bei dem schädlichen Angriff über 230.000 Computer in über 150 Ländern erfolgreich infiziert.

Die Folgen sind verheerend: Obwohl der Virus ein breites Spektrum an Organisationen anvisiert hat, scheint das Gesundheitswesen am meisten betroffen zu sein. Infolge des Angriffs wurden diverse Krankenhausdienstleistungen zeitweilig ausgesetzt, wie unter anderem hunderte von Operationen aufgeschoben.

Berichten zufolge waren Telefónica, Gas Natural und Iberdrola die ersten großen Firmen, die von dem Erpressungsprogramm betroffen waren. Einige der betroffenen Firmen sind mit Back-ups ausgestattet, andere wiederrum müssen sich den tragischen Konsequenzen stellen. Allen Opfern wird angeraten die Entfernung von WannaCry so schnell wie möglich durchzuführen, um eine weitere Ausbreitung zu verhindern.

Verbreitung von WannaCry durch EternalBlue-Exploit

Der Hauptüberträger von WannaCry ist der EternalBlue-Exploit, einem Spionage-Tool der NSA, welches von der Hackergruppe namens Shadow Brokers im Internet veröffentlicht wurde. Der Exploit hat die Sicherheitslücke CVE-2017-0145 im von Microsoft implementierten SMB-Protokoll (Server Message Block) im Visier. Laut Microsoft-Bulletin MS17-010 (veröffentlicht am 14. Mai 2017) wurde die Sicherheitslücke jedoch bereits gepatcht.

Der Code des Exploits war für die Infizierung von veralteten Windows 7- und Windows Server 2008-Systemen gedacht und wie bereits bekannt gemacht, ist Windows 10 nicht anfällig für den Virus. Die Schadsoftware erreicht das System gewöhnlich als Trojaner, welcher quasi das Exploit-Kit und das Erpressungsprogramm enthält.

Dieser sogenannte Dropper versucht dann mit einer der Remote-Server Verbindung aufzunehmen, um das Erpressungsprogramm herunterzuladen. Die neueste Variante von WannaCry wird in der asiatisch-pazifischen Region via girlfriendbeautiful[.]ga/hotgirljapan.jpg?i=1 im Umlauf gebracht. Ist man nicht ausreichend über die Verbreitungsmethoden von Schadsoftware wie dieser informiert, ist eine Infizierung wahrscheinlich. Wir empfehlen daher einen Blick auf folgende kurze Präventionsanleitung zu werfen, die von unseren Experten vorbereitet wurde:

- Installieren Sie das von Microsoft neu herausgebrachte Sicherheitsupdate MS17-010. Es adressiert die Sicherheitslücke, die von dem Erpressungsprogramm ausgenutzt wird. Die Updates wurden ausnahmsweise auch für alte Betriebssystem wie Windows XP und Windows 2003 bereitgestellt.

- Halten Sie Programme auf dem Computer auf den aktuellsten Stand.

- Installieren Sie eine bewährte Anti-Malware, um den Computer vor einer Infizierung mit schädlichen Programmen zu schützen.

- Öffnen Sie keine E-Mails von unbekannten Absendern oder Firmen mit denen Sie nichts zu tun haben.

- Deaktivieren Sie SMBv1 mit der von Microsoft bereitgestellten Anleitung.

Versionen von WannaCry

Der .wcry-Virus gilt als erste Version des berüchtigten Erpressungsprogramms. Zum ersten Mal wurde sie Anfang Februar 2017 entdeckt. Es war dort noch nicht klar, dass der Virus die bisher herrschenden Viren CryptoLocker, CryptXXX und Cerber übertreffen wird.

Für die Verschlüsselung der Dateien nutzt der Virus AES-128. Die Dateien markiert er mit .wcry und anschließend verlangt er eine Überweisung von 0,1 Bitcoins an die angegebene Bitcoin-Adresse. Die Schadsoftware wurde anfänglich über Spammails verbreitet, jedoch konnten die Entwickler mit dieser Version des Virus nicht viel Einkommen erzielen. Obwohl die verschlüsselten Dateien ohne einen Entschlüsselungsschlüssel nicht wiederherzustellen sind, haben sich die Entwickler dazu entschieden das schädliche Programm zu verbessern.

Der WannaCrypt0r-Virus ist wieder ein anderer Name für die aufgebesserte Version des Erpressungsprogramms. Die neue Version macht für den Angriff hauptsächlich von Sicherheitslücken in Windows Gebrauch und verschlüsselt alle Dateien auf dem System in Sekundenschnelle. Betroffene Dateien können an ihrer neuen Endung erkannt werden, wie bspw. .wncry, .wncryt, .wcry. Die korrupten Daten lassen sich ohne Back-up oder ohne den privaten Schlüssel, der während der Verschlüsselung generiert wird, nicht wiederherstellen. Für den Schlüssel wird typischerweise ein Betrag von 300 USD gefordert. Wenn man das Geld allerdings nicht innerhalb von drei Tagen überweist, erhöht sich der Betrag auf 600 USD.

Der WannaDecrypt0r-Virus. WannaDecrypt0r ist das Programm, das von dem Virus nach der erfolgreichen Infiltrierung gestartet wird. Forscher haben bereits Versionen mit Wanna Decryptor 1.0 und Wanna Decryptor 2.0 gesehen. Die schädliche Software zeigt einen Countdown für die nächste Erhöhung des Lösegelds an, sowie einen weiteren Countdown, der anzeigt wann die Dateien vom Computer gelöscht werden. Diese spezielle Version erschütterte die virtuelle Community am 12. Mai 2017. Nur wenige Tage später wurde sie von einem Sicherheitsforscher, der unter dem Nicknamen MalwareTech bekannt ist, gestoppt.

Bezahlen Sie WannaCry-Autoren nicht und stellen Sie Dateien auf verschiedene Weise wieder her

Bei der Entfernung von WannaCry sollte man sich ausschließlich auf professionelle Tools verlassen und es nicht versuchen manuell zu entfernen. Der Virus ist extrem gefährlich und nutzt komplexe Maßnahmen, um sich auf dem kompletten Computersystem auszubreiten und zudem weitere im Netzwerk befindliche Computer und Smartgeräte zu infizieren. Je eher Sie den Virus beseitigen, desto besser. Verschwenden Sie also keine Zeit.

Wenn Sie ein Back-up von Ihren Daten haben, überstürzen Sie die Datenwiederherstellung nicht, denn ist der Virus nicht vollständig entfernt, werden auch die Sicherheitskopien verschlüsselt. Für das beste Resultat empfehlen wir die von unserem DieViren-Team vorbereitete Anleitung zu befolgen.

Anleitung für die manuelle Entfernung des WannaCry-Virus

Ransomware: Entfernung der Ransomware über den abgesicherten Modus

Führen Sie jeden Schritt sorgfältig durch, um den WannaCry-Virus endgültig zu entfernen. Stellen Sie außerdem sicher, dass Sie den Computer in den richtigen Modus starten. Auf diese Weise unterbinden Sie die Aktivitäten des Virus, wodurch der Schadsoftware-Entferner seine Arbeit verrichten kann.

Wichtig! →Die Anleitung zur manuellen Entfernung von Ransomware ist für Computerlaien möglicherweise zu kompliziert. Für die korrekte Ausführung sind fortgeschrittene IT-Kenntnisse erforderlich, da durch das Löschen oder Beschädigen von wichtigen Systemdateien, Windows nicht mehr korrekt arbeitet. Darüber hinaus kann die manuelle Entfernung Stunden in Anspruch nehmen, bis sie abgeschlossen ist. Wir raten daher dringend zur oben beschriebenen automatischen Methode.

Schritt 1. Greifen Sie auf den abgesicherten Modus mit Netzwerktreibern zu

Die manuelle Entfernung von Malware sollte am besten über den abgesicherten Modus erfolgen.

Windows 7 / Vista / XP

- Klicken Sie auf Start > Herunterfahren > Neu starten > OK.

- Wenn der Computer aktiv wird, drücken Sie mehrmals die Taste F8, bis Sie das Fenster Erweiterte Startoptionen sehen. (Wenn das nicht funktioniert, versuchen Sie F2, F12, Entf, etc., abhängig vom Modell des Motherboards.)

- Wählen Sie aus der Liste Abgesicherter Modus mit Netzwerktreibern aus.

Windows 10 / Windows 8

- Klicken Sie mit der rechten Maustaste auf Start und wählen Sie Einstellungen.

- Scrollen Sie nach unten und wählen Sie Update und Sicherheit.

- Wählen Sie im linken Bereich des Fensters Wiederherstellung.

- Scrollen Sie nun nach unten zum Abschnitt Erweiterter Start.

- Klicken Sie auf Jetzt neu starten.

- Wählen Sie Problembehandlung.

- Gehen Sie zu Erweiterte Optionen.

- Wählen Sie Starteinstellungen.

- Klicken Sie auf Neu starten.

- Drücken Sie nun auf 5 oder klicken Sie auf 5) Abgesicherten Modus mit Netzwerktreibern aktivieren.

Schritt 2. Beenden Sie verdächtige Prozesse

Der Task-Manager ist ein nützliches Tool, das alle im Hintergrund laufenden Prozesse anzeigt. Gehört einer der Prozesse zu einer Malware, müssen Sie ihn beenden:

- Drücken Sie auf Ihrer Tastatur auf Strg + Umschalt + Esc, um den Task-Manager zu öffnen.

- Klicken Sie auf Mehr Details.

- Scrollen Sie nach unten zum Abschnitt Hintergrundprozesse und suchen Sie nach verdächtige Einträge.

- Klicken Sie den verdächtigen Prozess mit der rechten Maustaste an und wählen Sie Dateipfad öffnen.

- Gehen Sie zurück zu dem Prozess, klicken Sie ihn mit der rechten Maustaste an und wählen Sie Task beenden.

- Löschen Sie den Inhalt des bösartigen Ordners.

Schritt 3. Prüfen Sie den Programmstart

- Drücken Sie auf Ihrer Tastatur auf Strg + Umschalt + Esc, um den Task-Manager zu öffnen.

- Gehen Sie zum Reiter Autostart.

- Klicken Sie mit der rechten Maustaste auf das verdächtige Programm und wählen Sie Deaktivieren.

Schritt 4. Löschen Sie die Dateien des Virus

Zu Malware gehörende Dateien können sich an beliebige Stellen auf dem Computer verstecken. Hier einige Anweisungen, die bei der Suche helfen können:

- Geben Sie Datenträgerbereinigung in der Windows-Suche ein und drücken Sie auf die Eingabetaste.

- Wählen Sie das zu bereinigende Laufwerk aus (C: ist normalerweise das Hauptlaufwerk und auch wahrscheinlich das Laufwerk, in dem sich bösartige Dateien befinden).

- Blättern Sie durch die Liste der zu löschenden Dateien und wählen Sie die folgenden aus:

Temporäre Internetdateien

Downloads

Papierkorb

Temporäre Dateien - Wählen Sie Systemdateien bereinigen.

- Des Weiteren empfiehlt es sich nach bösartigen Dateien in den folgenden Ordnern zu suchen (geben Sie jeden Eintrag in die Windows-Suche ein und drücken Sie die Eingabetaste):

%AppData%

%LocalAppData%

%ProgramData%

%WinDir%

Wenn Sie fertig sind, starten Sie den PC in den normalen Modus.

Entfernen Sie WannaCry mit System Restore

Wenn Methode 1 nicht geholfen hat das schädliche Programm zu beseitigen, empfehlen wir dringendst folgende Vorgehensweise:

-

Schritt 1: Starten Sie den Computer in den Modus Safe Mode with Command Prompt

Windows 7 / Vista / XP- Klicken Sie auf Start → Shutdown → Restart → OK.

- Sobald der Computer aktiv wird, sollten Sie anfangen mehrmals F8 zu drücken bis Sie das Fenster Advanced Boot Options sehen.

-

Wählen Sie Command Prompt von der Liste

Windows 10 / Windows 8- Drücken Sie im Windows-Anmeldebildschirm auf den Button Power. Halten Sie nun auf Ihrer Tastatur Shift gedrückt und klicken Sie auf Restart..

- Wählen Sie nun Troubleshoot → Advanced options → Startup Settings und drücken Sie zuletzt auf Restart.

-

Wählen Sie, sobald der Computer aktiv wird, im Fenster Startup Settings Enable Safe Mode with Command Prompt.

-

Schritt 2: Stellen Sie Ihre Systemdateien und -einstellungen wieder her.

-

Sobald das Fenster Command Prompt auftaucht, geben Sie cd restore ein und klicken Sie auf Enter.

-

Geben Sie nun rstrui.exe ein und drücken Sie erneut auf Enter..

-

Wenn ein neues Fenster auftaucht, klicken Sie auf Next und wählen Sie einen Wiederherstellungspunkt, der vor der Infiltrierung von WannaCry liegt. Klicken Sie anschließend auf Next.

-

Klicken Sie nun auf Yes, um die Systemwiederherstellung zu starten.

-

Sobald das Fenster Command Prompt auftaucht, geben Sie cd restore ein und klicken Sie auf Enter.

Bonus: Wiederherstellung der Daten

Die oben aufgeführte Anleitung soll dabei helfen WannaCry vom Computer zu entfernen. Für die Wiederherstellung der verschlüsselten Dateien empfehlen wir eine ausführliche Anleitung von den Sicherheitsexperten von dieviren.de zu nutzen.Wenn Sie nicht dazu bereit sind 300-600 USD zu verschwenden und kein Back-up haben, gibt es leider keine Möglichkeit die von diesem fürchterlichen Virus verschlüsselten Dateien wiederherzustellen. Schadsoftware-Analysten arbeiten derzeit noch an die Virenexemplare und eventuell gelingt es ihnen eines Tages ein Entschlüsselungsprogramm zu entwickeln. Es kann aber auch sein, dass es hierzu nicht kommt, denn es ist nahezu unmöglich den Verschlüsselungsprozess ohne den richtigen Schlüssel rückgängig zu machen. Bis dahin empfehlen wir folgende Optionen auszuprobieren:

Wenn Ihre Dateien von WannaCry verschlüsselt worden sind, haben Sie für die Wiederherstellung mehrere Möglichkeiten:

Data Recovery Pro installieren

Data Recovery Pro ist das richtige Tool, wenn Sie einen Teil der verschlüsselten Dateien wiederherstellen möchten. Sie verwenden es wie folgt:

- Data Recovery Pro herunterladen;

- Führen Sie die Schritte der Data Recovery aus und installieren Sie das Programm auf dem Computer;

- Starten Sie es und scannen Sie den Computer nach Dateien, die von WannaCry verschlüsselt worden sind;

- Stellen Sie sie wieder her.

Nach Schattenkopien suchen

Selbst der raffinierteste Virus kann bei einer seiner Aufgaben fehlschlagen. Wenn Sie Glück haben, sind eventuell die Schattenkopien noch auf dem System. Um sie ausfindig zu machen und für die Datenwiederherstellung zu benutzen, können Sie die Software ShadowExplorer installieren.

- Laden Sie Shadow Explorer (http://shadowexplorer.com/) herunter;

- Folgen Sie den Anweisungen des Einrichtungsassistenten von Shadow Explorer und installieren Sie die Anwendung auf dem Computer;

- Starten Sie das Programm und wählen Sie mithilfe des Auswahlmenüs oben links in der Ecke ihre Festplatte mit den verschlüsselten Daten aus. Kontrollieren Sie die vorhandenen Ordner;

- Führen Sie auf den wiederherzustellenden Ordner einen Rechtsklick aus und wählen Sie “Export”. Sie können ebenfalls auswählen, wo der Ordner wiederhergestellt werden soll.

Zurzeit stehen noch keine WannaCry-Entschlüsselungsprogramme zur Verfügung

Als Letztes sollten Sie sich natürlich immer über den Schutz vor Crypto-Ransomware Gedanken machen. Um den Computer vor WannaCry und anderer Ransomware zu schützen, sollten Sie eine bewährte Anti-Spyware, wie beispielsweise FortectIntego, SpyHunter 5Combo Cleaner oder Malwarebytes, nutzen.

Für Sie empfohlen

Wählen Sie den richtigen Webbrowser und sorgen Sie für mehr Sicherheit mit einem VPN

Online-Spionage hat in den letzten Jahren an Dynamik gewonnen und Internetnutzer interessieren sich immer mehr dafür, wie sie ihre Privatsphäre schützen können. Eines der grundlegenden Methoden, um für eine extra Schutzschicht zu sorgen, ist: Die Wahl eines privaten und sicheren Webbrowsers.

Es ist jedoch möglich, noch eine zusätzliche Schutzebene hinzuzufügen und ein völlig anonymes Surfen im Internet zu schaffen, und zwar mithilfe dem VPN Private Internet Access. Die Software leitet den Datenverkehr über verschiedene Server um, so dass Ihre IP-Adresse und geografischer Standort getarnt bleiben. Die Kombination aus einem sicheren Webbrowser und einem VPN für den privaten Internetzugang ermöglicht es im Internet zu surfen, ohne das Gefühl zu haben, von Kriminellen ausspioniert oder ins Visier genommen zu werden.

Sichern Sie Ihre Dateien für den Fall eines Malware-Angriffs

Softwareprobleme aufgrund Malware oder direkter Datenverlust dank Verschlüsselung können zu Geräteproblemen oder zu dauerhaften Schäden führen. Wenn man allerdings aktuelle Backups besitzt, kann man sich nach solch einem Vorfall leicht retten und zurück an die Arbeit gehen.

Es ist daher wichtig, nach Änderungen am Gerät auch die Backups zu aktualisieren, sodass man zu dem Punkt zurückkehren kann, an dem man zuvor gearbeitet hat, bevor eine Malware etwas verändert hat oder sonstige Probleme mit dem Gerät auftraten und Daten- oder Leistungsverluste verursachten.

Wenn Sie von jedem wichtigen Dokument oder Projekt die vorherige Version besitzen, können Sie Frustration und Pannen vermeiden. Besonders nützlich sind sie, wenn Malware wie aus dem Nichts auftaucht. Verwenden Sie Data Recovery Pro für die Systemwiederherstellung.