Virus Cerber entfernen (Virenentfernungsanleitung) - aktualisiert Mrz 2016

Anleitung für die Entfernung des Cerber-Virus

Was ist Cerber-Virus?

Erpressersoftware Cerber infiziert kontinuierlich mehr und mehr Computer und bringt tausende von Dollar für die Entwickler ein

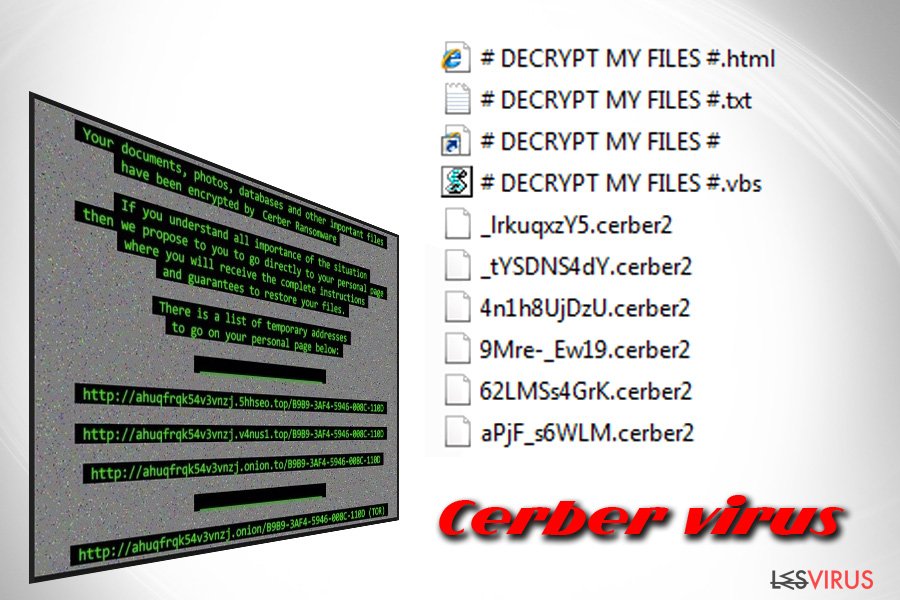

Die Erpressersoftware Cerber ist ein schädlicher Computervirus, der mithilfe des AES-Verschlüsselungsverfahrens die Dateien seiner Opfer verschlüsselt. Der Virus markiert jede betroffene Datei mit .cerber, .cerber2, .cerber3, .af47, .a48f, .[beliebige Zeichen] und hinterlässt zu guter Letzt einen Erpresserbrief auf dem Desktop.

Die Dateinamen der Erpresserbriefe variieren je nach Version. Manche Versionen der Kryptoschadsoftware betitelten die Dateien mit # DECRYPT MY FILES #.txt, andere wiederrum mit # DECRYPT MY FILES #.html, # HELP DECRYPT#.html, _READ_THIS_FILE.hta, *HELP_HELP_HELP[beliebige Zeichen]*.hta, _R_E_A_D___T_H_I_S___[beliebig]_.txt oder _R_E_A_D___T_H_I_S___[beliebig]_.hta.

Cerber kann man wie alle anderen erpresserartigen Viren durch Spammails, die mit betrügerischen .ZIP, .DOCM, .PDF oder .JS-Dateien im Anhang locken, herunterladen. Interessant bei Cerber ist, dass der Virus nicht aktiv wird, wenn man in einer der folgenden Ländern wohnt: Aserbaidschan, Armenien, Georgien, Belarus, Kirgisistan, Kasachstan, Moldawien, Turkmenistan, Tadschikistan, Russland, Usbekistan oder die Ukraine. Ist man in diesen Ländern nicht ansässig, ist eine Infizierung mit dem Virus möglich.

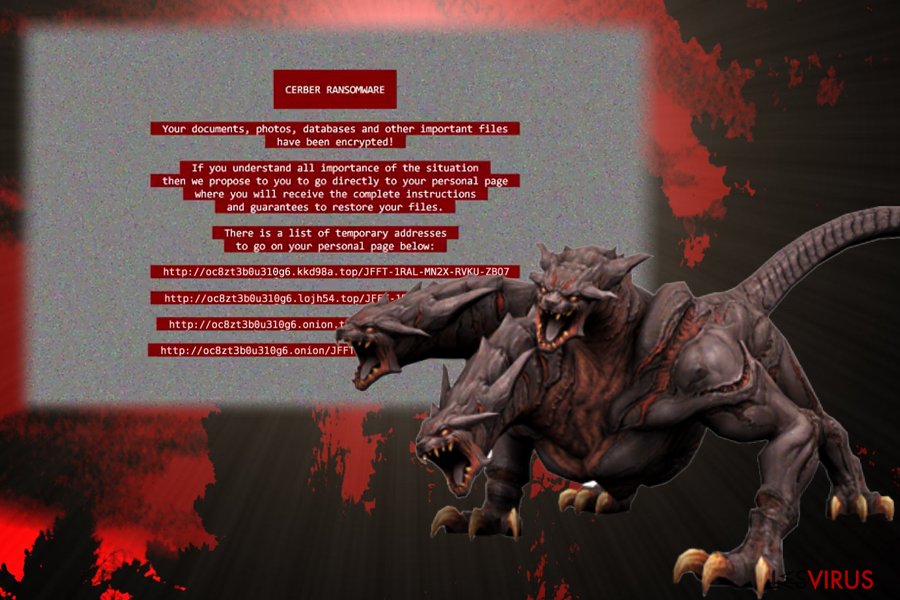

Hinsichtlich der Vorgehensweise des Virus besteht seine erste Aufgabe darin sich zum Autostart hinzuzufügen, damit er beim nächsten Computerstart direkt ausgeführt wird. Sobald der Computer aktiv wird, zeigt die Schadsoftware eine beliebige Fehlermeldung an und startet den Computer in den abgesicherten Modus mit Netzwerktreibern. Der Virus startet den Computer dann ein weiteres Mal, diesmal im normalen Modus, um schließlich den Verschlüsselungsprozess zu beginnen. Die neueste Version von Cerber hat ein „großes“ Update erhalten und erschreckt nun mit einem Erpresserbrief in roter Schrift, um die Opfer dort über die verschlüsselten Daten zu informieren.

Ist der Verschlüsselungsprozess einmal fertiggestellt, hinterlegt Cerber in jedem Ordner mit infizierten Dateien einen Erpresserbrief. Der Dateityp der Mitteilung kann zwischen .html-, .txt-, oder .vbs variieren. Die .VBS-Datei spielt zusätzlich eine Audionachricht mit folgendem Inhalt ab:

Attention. Attention. Attention. Your documents, photos, databases and other important files have been encrypted!

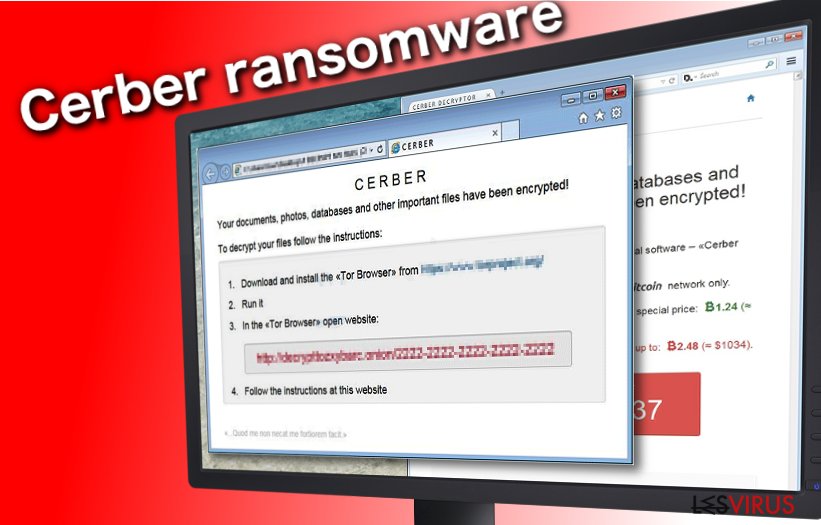

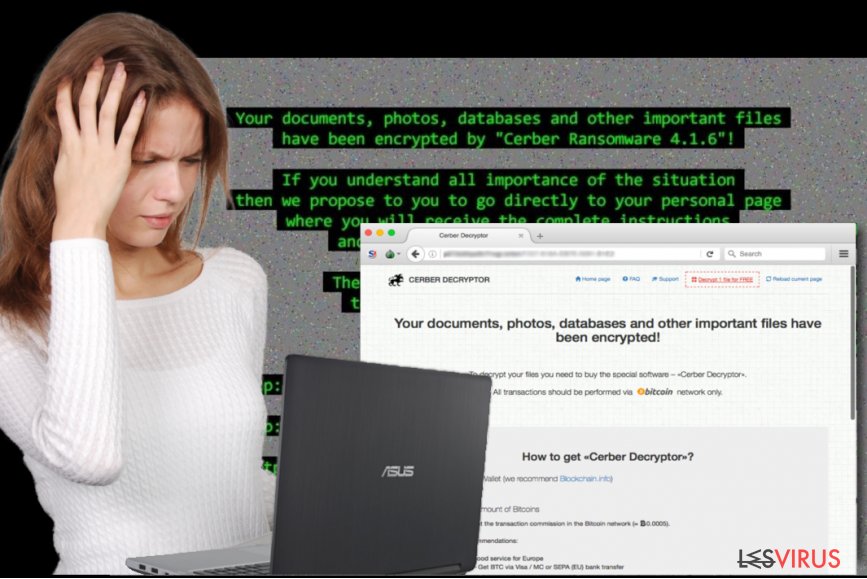

Der Erpresserbrief erklärt, was mit dem Computer passiert ist und wie man die Dateien wiederherstellen kann. Kurz gesagt wird darin zum Herunterladen des Tor-Browsers aufgefordert, um anonymen Zugriff auf eine Webseite zu bekommen, wo man das Lösegeld bezahlen kann. Das Lösegeld beträgt 1,25 Bitcoins, was damals ungefähr 465 Euro entsprach, aber mittlerweile ein sehr hoher Betrag von 3026 Euro ist. Es wird außerdem mit einer Verdopplung des Lösegelds gedroht, wenn man es nicht innerhalb von sieben Tagen überweist. Bezahlt man das Lösegeld, soll die Erpressersoftware angeblich einen einmaligen Downloadlink für das Entschlüsselungsprogramm bereitstellen.

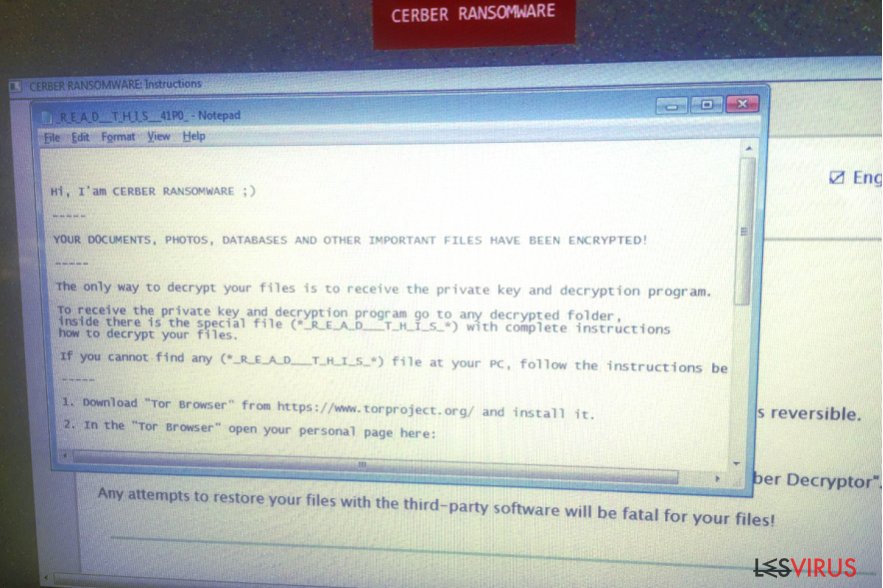

UPDATE Juni 2017: Cerber taucht erneut auf und nutzt dieses Mal einen anderen Erpresserbrief. Der Virus verschlüsselt sogar mehr Dateien und hinterlässt seine Nachricht in der Datei _R_E_A_D___T_H_I_S___[beliebig]_.txt oder _R_E_A_D___T_H_I_S___[beliebig]_.hta. Die Mitteilung beginnt im Vergleich zu den vorherigen Erpresserbriefen mit einem „Hi, I’am CERBER RANSOMWARE 😉.“ Das Lösegeld beträgt 0,5 Bitcoins (ungefähr 1218 Euro) und steigt nach 5 Tagen auf 1 BTC an.

Die Erpressersoftware wird noch rege über die Spamaktion Blank Slate verbreitet, wo tausende von E-Mails ohne Nachricht versendet werden. Die E-Mails enthalten allerdings im Anhang eine doppelt verpackte ZIP-Datei, die nach der Extrahierung die Datei [beliebige Ziffernfolge].js auf dem System speichert. Wenn die Datei vom Opfer geöffnet wird, verbindet sich das darin befindliche Skript mit einem Remote-Server und lädt die Erpressersoftware herunter.

UPDATE April 2017: Forscher identifizieren in der Verbreitung des Virus neue Mutationen. Die hinter Cerber steckenden Entwickler zielen auf Sicherheitslücken in Windows-Servern in Apache Struts 2 ab. Apache Struts ist ein kostenloses Open-Source-Framework zum Erstellen von Java-Webapplikationen. Die Schadsoftwareverbreiter greifen folglich Systeme an, die mit Apache Struts erstellte Programme ausführen. Hierdurch ist es ihnen gelungen Hintertüren einzubauen, Geräte zu einem DDoS-Botnetz hinzuzufügen, Miner zu installieren und natürlich schädliche Viren wie Erpressersoftware auf den kompromittierten Computern einzuschleusen.

Die Sicherheitslücke in Apache Struts hat es Cyberkriminellen möglich gemacht Server anzugreifen statt individuelle Computer. Die Chancen auf potenzielle Opfer, die das nötige Extrageld haben und bereitwilliger sind für ihre Daten zu bezahlen, ist demzufolge größer.

Die Angreifer nutzen Exploit-Code, um Shell-Befehle auszuführen, das BITSAdmin-Tool zu starten und schließlich Cerber von einem Remote-Server herunterzuladen. Forscher haben mittlerweile herausgefunden, dass das Erpressungsprogramm die Regeln der Windows-Firewall modifizieren und die Kommunikation zwischen Antivirenprogrammen und deren Servern verhindern kann, wodurch es nicht mehr möglich ist Updates zu installieren oder Berichte an die Entwickler zu versenden. Die Bitcoin-Adresse hat sich soweit nicht verändert.

Umso ruhiger die Diskussion um Cerber wurde, desto unvorsichtiger wurden Computernutzer. Solch ein Verhalten kann gefährlich sein, denn die Hacker werden sicherlich nochmals zuschlagen. Spezialisten haben neulich festgestellt, dass die Bedrohung in Dropbox-Dateien lauert. Bei gewöhnlichen Spammails muss der Computernutzer den Anhang selbst extrahieren, um die Infzierung zu aktivieren.

Die Entwickler haben jedoch eine Lösung gefunden und verbreiten ihre Kryptoschadsoftware ebenfalls über selbstextrahierende Dropbox-Dateien. Glücklicherweise muss man die Dateien trotzdem noch anklicken, um Schaden anzurichten. Zudem ist eine neue Schadsoftwarewelle im Anzug. Der Virenbericht von TrendMicro offenbart mehrere neue Versionen der Bedrohung: Ransom_Cerber.R000C0DD517, Ransom_Zerber.R08NH0CD317, usw. Im Bericht wird angegeben, dass die neuen Versionen das maschinelle Lernen von Sicherheitsanwendungen umgehen können. Das kontinuerliche Neuladen der EXE-Dateien verhindert die Erkennung. Spezialisten versichern jedoch, dass eine mehrschichtige Sicherheitsanwendung trotzdem noch eine Lösung gegen Viren wie Cerber sind.

UPDATE Februar 2017: Anfang Februar haben Sicherheitsexperten eine neue Version von Cerber gesichtet – Die Help_Help_Help-Erpressersoftware. Diese Version scheint immer noch den Nemucod-Downloader für die Verbreitung zu nutzen. Die Gauner haben allerdings angefangen vom Exploit-Kit RIG Gebrauch zu machen, um ihre Infizierungsquoten zu verbessern. Vorsicht ist wie immer bei gefälschten E-Mails angesagt, die auf angehangene Rechnungen oder Dokumente verweisen und mit hohen Rechnungen drohen.

Das neue Muster der Schadsoftware lauert in einer DOC-Datei, die mit Makros versehen ist. Glücklicherweise ist es nicht besonders schwierig das Vorhaben zu erkennen. Der Name des Absenders stimmt in der Regel nicht mit den Referenzen der E-Mail überein. Zudem haben solche E-Mails häufig Tipp- oder Grammatikfehler. Der Erpresserbrief der Schadsoftware ist in den Dateien _HELP_HELP_HELP_%random%.hta und _HELP_HELP_HELP_%random%.jpg zu finden. Am überraschendsten ist jedoch, dass die Entwickler sich in der neuen Version dazu entschieden haben keine Dateien von Sicherheitsprogrammen zu verschlüsseln. Die von TrendMicro entdeckte Version, bezeichnet als RANSOM_CERBER.F117AK, umgeht aber dennoch Firewalls, Antivirensoftware und Anti-Spyware.

UPDATE Januar 2017: Das neue Jahr begrüßt bereits mit neuen Änderungen bei Cerber. Die neuesten Recherchen im Internet zeigen, dass Cerber nun mit einem Erpresserbrief in roter Schrift Druck ausübt. Hierin werden die Opfer wie üblich über die Verschlüsselung der Daten aufgeklärt, sowie darauf hingewiesen, dass für das Entschlüsselungsprogramm bezahlt werden muss. Der Kryptovirus tendiert außerdem dazu verschlüsselte Dateien mit .ba99 zu markieren. Es können aber auch vier beliebige Zeichen sein.

Die Schadsoftware löscht glücklicherweise nicht die Schattenkopien der verschlüsselten Dateien. Betroffene können folglich ihre Daten mit Tools wie ShadowExplorer wiederherstellen. Die neue Version von Cerber wurde bereits auf Red Cerber, Updated Red Cerber 2017 und Red Cerber 2017 getauft. Allerdings lassen diese beunruhigenden Neuigkeiten bereits erahnen, dass der Virus auch dieses Jahr an der Spitze bleibt.

Die Cyberkriminellen haben dieses Jahr auch neue Verbreitungstricks auf Lager. Obwohl sie immer noch mengenweise Virenmuster über E-Mail verbreiten, nutzen sie anscheinend IP-Adressen, die zum Amazon Web Service, kurz AWS, gehören.

Die schädlichen E-Mails enthalten Berichten zufolge keinen Betreff und keine Nachricht, sondern lediglich einen Anhang. Der Anhang ist eine ZIP-Datei mit einem Word-Dokument, das mit einem Makro-Skript die Erpressersoftware herunterlädt. Das Ganze ist jedoch nur möglich, wenn in Word Makros aktiviert sind. Die ZIP-Archive, sowie Word-Dokumente sind mit beliebigen Ziffern benannt. Im Folgenden ein paar der derzeit gängigen E-Mail-Adressen, die von den Kriminellen für die Verbreitung von Cerber verwendet werden: vroak[@]otmail.it, clayton.lively[@]cogentpowerinc.com, kasserer[@]villingevand.dk, rbrown[@]rsu13.org und viele mehr.

UPDATE Dezember 2016: Der Virus wird immer noch aktiv verbreitet. Laut Microsoft breitet sich Cerber mithilfe von Spammails, die passwortgeschützte ZIP-Archive im Anhang haben, rapide aus. Typische Betreffe solcher E-Mails sind „Howdy“, „Hi“ oder „Hello“. Der Nachrichteninhalt ist meist kurzgefasst, enthält das Archiv-Passwort und bittet zur Prüfung der angehangenen Datei. Sobald man das Archiv extrahiert, sind die darin verborgenen schädlichen Skripte für das Herunterladen vom Donoff-Trojanerdownloader verantwortlich, welcher wiederrum die Erpressersoftware herunterlädt.

Des Weiteren wird der Virus noch rege über das Exploit-Kit RIG verbreitet. Man muss hierbei lediglich eine Webseite betreten, die das Exploit-Kit beherbergt. Es nutzt dann Sicherheitslücken im System aus, um die Erpressersoftware unberechtigt herunterzuladen. Ferner wurde die Verbreitung durch Nemucod kompromittierte Webseiten bemerkt. Diese Seiten können leider auf einfache Weise nach Pseudo-Darkleech-Seiten weiterleiten, welche eine Infizierung erheblich verschleiern, wenn Cerber von Nemucod auf dem Computer eingeschleust wird.

Hinsichtlich des Virencodes sind noch Veränderungen in Sachen Schattenkopien zu sehen. Die Schattenkopien bleiben vom Virus verschont und ermöglichen im Grunde genommen eine Datenwiederherstellung. Mit Tools wie ShadowExplorer lässt sich daher ein Teil der verschlüsselten Dateien retten. Zudem ist die Schriftart des Erpresserbriefes nicht mehr hellgrün, sondern rot.

UPDATE November 2016: Die Krypto-Erpressersoftware greift zurzeit aktiv Firmen und Firmennetzwerke an. Interessanterweise drohen die Virenentwickler nicht nur mit der Verschlüsselung von Dateien, sondern auch mit DDoS-Attacken, die das Netzwerk und damit die Tätigkeiten der Firma lahmlegen können. Die Hacker beginnen ihr Vorgehen mit einer drohenden Mail, worin sie über die bevorstehende Attacke informieren und eine Frist für die Bezahlung des Lösegelds setzen. Nach dem Verstreichen der Frist soll sich die Summe verdoppeln. Ein Screenshot einer solchen Nachricht ist weiter unten zu sehen.

UPDATE Oktober 2016: Die Entwickler von Cerber lassen der Internet-Community keine Pause und führen zum Beginn des Monats neue gefährliche Features ein. Obwohl Cerber bereits für großes Chaos in der virtuellen Welt gesorgt hat, ist das neue Update eine weitere Stärkung für die Bedrohung.

Virenforscher zeigen, dass Cerber die verschlüsselten Daten mit einer aus 4 beliebigen Ziffern und Zeichen bestehenden Folge markiert. Die Forderungen befinden sich außerdem nicht mehr in einer HTML- oder TXT-Datei, sondern eher in einer HTA-Datei. Darüber hinaus beendet der Virus einzelne Datenbankprozesse im Betriebssystem, um den Verschlüsselungsprozess fertigstellen zu können. Die Beobachtungen sind aber glücklicherweise beim Verstehen der Vorgehensweise der neuen Version hilfreich.

UPDATE September 2016: Die Besitzer von Cerber haben zwei neue Versionen herausgebracht. Die Erste ist unter dem Namen Cerber3-Virus bekannt. Die Virennamen kommen bekanntlich durch die Endungen zustande, die sie an die verschlüsselten Dateien hängen. Die neue Version von Cerber ist schädlicher und destruktiver als zuvor, denn die Hacker hatten genug Zeit, um die Bugs der zwei vorherigen Versionen zu beheben. Sicherheitsforscher entdeckten die zweite Version der Erpressersoftware Mitte September. Laut dem Bericht war die Webseite Ammyy Admin mit einer schädlichen Datei infiziert, die die Krypto-Schadsoftware verbreitete.

Es wird vermutet, dass die Webseite den Virus mehrere Tage verbreitete, wahrscheinlich vom 13. bis zum 15. September. Die Binärdatei befand sich innerhalb von AA_v3.exe und lautete encrypted.exe. Die Domain wurde schon einmal von sehr gefährlicher Schadsoftware angegriffen. Mittlerweile ist die Webseite aber wiederhergestellt und kann sicher besucht werden.

UPDATE August 2016: Schadsoftware-Forscher haben Schwachstellen in der Erpressersoftware gefunden und es geschafft die Webseite CerberDecrypt zu veröffentlichen, wo .cerber- und .cerber2-Dateien kostenlos entschlüsselt werden können. Die Autoren der Webseite liefern zwar keine Informationen darüber, wie sie die Schadsoftware besiegt haben, aber einige Sicherheitsexperten vermuten, dass sie den Masterschlüssel gefunden haben.

Es hat sich allerdings herausgestellt, dass es eine Lücke im C&C-Server des Virus gab. Berichten zufolge konnten hunderte von Opfern ihre wertvollen Dateien wieder kostenlos entschlüsseln. Bedauerlicherweise haben die Verbrecher die Lücke schnell gefunden und behoben. Das Resultat war demzufolge, dass die Dateien nicht mehr entschlüsselt werden konnten.

Die Bezahlseite von Cerber hat ebenfalls Neuerungen erhalten, wie bspw. ein Captcha-System, sodass keine automatisierten Webseitenzugriffe mehr durchgeführt werden können. Die Gang scheint gut organisiert zu sein und ist entschlossen den Virus zu einem unbesiegbaren Meisterwerk weiterzuentwickeln. Computernutzern wird daher dringendst geraten die nötigen Vorkehrungen zu treffen, Back-ups zu erstellen und den Computer mit anständigen Antivirenprogrammen auszustatten, um eine Infizierung zu verhindern bzw. den Schaden einzugrenzen. Zurzeit ist es nämlich nicht möglich verschlüsselte Daten wiederherzustellen.

Chancen auf Wiederherstellung der Daten ist gering

Bedauerlicherweise ist es ohne eine Bezahlung des Lösegelds nicht möglich die Dateien zu entschlüsseln, die von Cerber verschlüsselt worden sind. Es ist allerdings trotzdem nicht empfehlenswert das Lösegeld zu bezahlen, weil

- es Cyberkriminelle dazu animiert weitere Computerviren zu erstellen und ihre betrügerischen Aktivitäten fortzusetzen.

- es keine Garantie gibt, dass Cyberkriminelle wirklich dazu bereit sind die Dateien wiederherzustellen.

- der Decrypter trotz Bezahlung nicht ausgehändigt werden könnte.

- das Tool korrupt sein könnte, weitere Schadsoftware auf dem Computer einschleusen kann und auf diesem Wege noch mehr Schaden verursacht.

Sie sollten daher niemals mit Cyberkriminellen zusammenarbeiten. Deren Ziel ist es lediglich so viel Geld wie möglich zu machen und werden daher ihr Bestes geben, damit sich ihre Mühen auszahlen.

Die Datenverschlüsselung wird leider nicht durch das Löschen des Virus aufgehoben. Allerdings ist es auch nicht sicher die Dateien mit dem von den Hackern vorgeschlagenen Decrypter zu entschlüsseln. Die beste Option wäre daher von zuverlässigeren Datenwiederherstellungsmethoden Gebrauch zu machen. Die schnellste und sicherste Lösung ist natürlich das Importieren von Sicherheitskopien von einem Back-up-Gerät.

Wir raten dringendst davon ab Sicherheitskopien auf Online-Speichern zu hinterlegen. Manche Viren können bei erfolgreicher Infizierung auf die Online-Speicher zugreifen und dort die Dateien verschlüsseln. Es ist daher am besten, wenn man die Sicherheitskopien auf externen Festplatten sichert und sie regelmäßig aktualisiert. Risiken gibt es hier aber natürlich auch.

Wenn die externe Festplatte zum Zeitpunkt der Vireninfiltrierung mit dem Computer verbunden ist, werden die Dateien dort mit großer Wahrscheinlichkeit ebenfalls verschlüsselt. Stellen Sie also sicher, dass Sie nach jedem Back-up die externe Festplatte wieder vom Computer trennen. Wenn Sie keine Back-ups gemacht haben, sind folgende Programme interessant – PhotoRec, Kaspersky Antiviren-Tools und R-Studio.

Vergessen Sie jedoch nicht, dass Sie die Erpressersoftware zuerst vollständig vom System entfernen müssen, bevor Sie die Wiederherstellung Ihrer Dateien angehen. Die Entfernung können Sie mit einer Anti-Malware wie FortectIntego bewerkstelligen.

Bekannte Versionen von Cerber:

Cerber Decryptor. Das Tool wird von den Cerber-Autoren als Entschlüsselungsprogramm angeboten und soll die verschlüsselten Dateien angeblich wiederherstellen. Allerdings muss dies nicht unbedingt der Wahrheit entsprechen, schließlich kann man sich nicht auf Cyberkriminelle verlassen. Das Tool kann im Gegenzug für Bitcoins erworben werden. Es gibt leider noch keine Informationen darüber, ob es die Dateien entschlüsselt oder nicht.

Selbst wenn es die Dateien entschlüsselt, darf man nicht vergessen, dass die Angreifer es mit schädlichen Dateien oder Trojanern bündeln können, welche weitere Probleme verursachen. Schadsoftware-Forscher raten daher immer wieder davon ab mit Cyberkriminellen ins Geschäft zu treten und die angebotenen Entschlüsselungsdienste in Anspruch zu nehmen. Darüber hinaus würde man mit der Bezahlung des Lösegelds lediglich weitere Projekte der Schadsoftware-Ersteller unterstützten. Überlegen Sie es sich also sehr gut, ob Sie zur Kreditkarte greifen möchten.

Cerber2. Wie der Name schon suggeriert, handelt es sich hierbei um die zweite Version von Cerber. Der Virus wurde im August 2016 veröffentlicht und wurde scheinbar über Drive-by-Downloads, Malvertising und schädliche E-Mail-Kampagnen im Umlauf gebracht. Der Virus sperrte die Daten mit einer nahezu unschlagbaren Verschlüsselungsmethode und markierte sie dann mit .cerber2.

Sobald die Dateien einmal verschlüsselt waren, konnten sie nicht mehr ohne den Entschlüsselungsschlüssel geöffnet werden. Für den Schlüssel verlangten die Gauner natürlich Geld. Man muss also für die Dateien quasi ein Lösegeld bezahlen. Hiervon wurde dringendst abgeraten, weil das Cerber2-Entschlüsselungsprogramm Lücken haben kann und die Daten nicht vollständig wiederherstellt.

Wie bei allen anderen Decryptern kann auch dieses mit schädlichen Dateien versehen sein. Sicherheitsexperten empfehlen daher Cerber2 zu entfernen, sobald eine Infizierung festgestellt wurde. Die Daten können mithilfe früher angefertigter Back-ups wiederhergestellt werden.

Cerber3. Diese Version von Cerber hat sich als gefährlicher als je zuvor erwiesen. Sie markiert die verschlüsselten Dateien mit .cerber3 und auch in Sachen Erpresserbrief gibt es Neuerungen. Während die Forderungen früher in den Dateien # DECRYPT MY FILES #.txt oder the # DECRYPT MY FILES #.html gestellt wurden, sind sie bei Cerber3 in # HELP DECRYPT #.html zu finden.

Im gesamten Zeitraum seiner Existenz hat die Schadsoftware sich bereits unglaubliche Geldsummen erpresst. Wir empfehlen daher das geforderte Geld nicht zu überweisen. Es gibt zudem keine Garantie, dass die Daten wirklich wiederhergestellt werden. Die Verbreitung der Bedrohung geschieht auf den üblichen Wegen: Spammails und infizierte Anzeigen und Links.

Cerber v4.0 ist die schädlichste aller Versionen von Cerber. Der Virus nutzt nicht mehr die zuvor genannten Endungen, um die Dateien zu markieren. Er hat seinen Verschlüsselungsalgorithmus verbessert und markiert Dateien nun mit einer beliebig generierten Endung, die aus beliebigen Zahlen besteht.

Laut den Virenerstellern ist die neue Version des Virus resistenter gegen Antivirenprogramme und kann ihre Aktivitäten auf dem Computer tarnen bis alle Dateien verschlüsselt worden sind. Cerber4 kann außerdem noch mehr Dateitypen verschlüsseln. Die Entwickler liegen also nicht auf der faulen Haut und beabsichtigen so viele Computernutzer wie möglich zu erpressen.

Zu diesem Zweck haben sie auch eine RaaS-Version von Cerber veröffentlicht, die im Dark Web erworben werden kann. Experten zählen derzeit drei Hauptverbreiter der Schadsoftware. Leider aber ist es sehr wahrscheinlich, dass weitere Enthusiasten mitmachen werden.

Cerber 4.1.0. Diese Version der Erpressersoftware unterscheidet sich hauptsächlich von ihren Vorgängen aufgrund der angehangenen Dateiendung. Während zuvor .cerber2 und .cerber3 gängig waren, markiert der Virus die Dateien nun mit einer vierziffernlangen Endung oder lässt sie komplett weg.

Eine weitere Neuerung gibt es bei der Verbreitung. Das Exploit-Kit PseudoDarkleech RIG sorgt für eine Übertragung der Schadsoftware. Die Entdeckung hilft Virenforschern jedoch dabei früher einen Entschlüsselungsschlüssel zu veröffentlichen und Präventionsmaßnahmen zu publizieren. Die verbesserte Version sendet außerdem bestimmte HTTP-Anfragen, welche in das Abfragen einer JSON-Datei resultiert, die die Zahlungsinformationen enthält. Hierbei wird die Bitcoin-Adresse 17gd1msp5FnMcEMF1MitTNSsYs7w7AQyCt angegeben. Trotz mehrerer bekannter technischen Einzelheiten ist Cerber immer noch eine furchteinflößende Cyberinfizierung.

Cerber 4.1.1 ist quasi eine Bonusversion von 4.1.0. Es gibt viele Spekulationen über die Features, weil wenig darüber bekannt ist. Wahrscheinlich wird sie über das gleiche Exploit-Kit wie Version 4.1.0 verbreitet. Virenfoscher haben festgestellt, dass Cerber wieder seine IP-Adresse geändert hat, wodurch das Aufspüren der Infizierungsquelle schwieriger wird.

Um den vierziffernlangen Code zu generieren, nutzt die Erpressersoftware ein komplexes Segment der Registry namens „MachineGun“. Es handelt sich hierbei um einen integralen Teil des Schlüssels HKLM\Software\Microsoft\Cryptography. Das Ganze erschwert natürlich die Entfernung der Bedrohung, weshalb eine anständige Sicherheitsanwendung notwendig ist. Ähnliche Infizierungen warten auf ihre Opfer in File-Sharing-Netzwerken oder anderen bedenklichen Domains. Betreffend der Bezahlung des Lösegelds gilt hier ebenfalls, dass sie nicht empfehlenswert ist. Die Entwickler der Schadsoftware haben bereits Millionen von Dollar Profit gemacht und es ist unwahrscheinlich, dass sie den Decrypter aushändigen.

Cerber 4.1.4 ist direkt nach der Version 4.1.1 aufgetaucht. Die beiden Versionen sind sich sehr ähnlich und verschlüsseln die Dateien mit den gleichen Methoden, verunstalten den ursprünglichen Dateinamen und hängen eine individuelle, vierzeichenlange Endung an. Die Erpressersoftware nistet sich tief im System ein, fügt Einträge zu der Registry hinzu, ändert Werte, hinterlegt ihre Komponenten im Ordner %TEMP% und speichert sie ebenfalls über den ganzen Computer verteilt, um die Entfernung zu erschweren.

Jede Komponente ist extrem gefährlich und muss sofort entfernt werden, damit die Entfernung von Cerber 4.1.4 erfolgreich verläuft. Der Virus verschlüsselt wie üblich die Benutzerdaten und verlangt für den Decrypter Geld. Trotz größter Bemühungen konnten Schadsoftwareforscher den Virus immer noch nicht knacken und den Algorithmus in Erfahrung bringen, der für die Generierung der Verschlüsselung-/Entschlüsselungsschlüssel verwendet wird. Es gibt leider keine Entschlüsselungsprogramme, die die von Cerber 4.1.4 verschlüsselten Dateien wiederherstellen können.

Cerber 4.1.5 hat das Rampenlicht Anfang November 2016 erreicht und hat bereits hunderte von Computern erfolgreich infiziert. Cerber 4.1.5 nutzt die alten Methoden und unterscheidet sich kaum von seinen Vorgängern. Die verschlüsselten Dateien sind nicht mehr wiedererkennbar, da der Virus die Dateinamen verunstaltet. Allerdings generiert der Virus für jedes Opfer eine einzigartige Dateiendung. Der Erpresserbrief ist zudem in der Datei README.hta zu finden und verweist auf eine persönliche Bezahlseite.

Das Opfer wird dazu angehalten 0,6967 BTC (entsprach zu der Zeit ungefähr 500 USD) zu bezahlen. Wenn die Forderungen nicht innerhalb der Frist beglichen werden, kann sich der Betrag erhöhen. Cerber 4.1.5 wird wie gemeldet mithilfe von den Exploit-Kits Neutrino und RIG, sowie Malvertising und mit Schadsoftware versehene E-Mails verbreitet. Man kann den Computer vor dem Erpressungsprogramm schützen, indem man Back-ups sicher verstaut und eine vertrauenswürdige Anti-Malware installiert.

Cerber 4.1.6 erschien Ende November 2016, fast ein Monat nach der 5. Edition von Cerber4. Der modifizierte Virus hat keine hervorstechenden Verbesserungen und geht immer noch wie seine Vorgänger vor. Der Virus kombiniert jedoch die Verschlüsselungsalgorithmen RSA und RC4, um ein nicht lösbares Verschlüsselungsverfahren zu kreieren, das Dateien, Dokumente, Datenbanken und weitere wichtige Dateien nutzlos werden lässt.

Das geforderte Lösegeld beträgt 501 USD und soll innerhalb von fünf Tagen in der Kryptowährung Bitcoins überwiesen werden. Andernfalls erhöht sich die Summe. Der neue Nachfolger des berüchtigten Erpressungsprogrammprojektes ist genauso gefährlich wie seine Vorgänger und kann jeden kompromittierten Computer ins Botnetz einschleusen, um DDoS-Attacken auszuführen. Opfer von Cerber 4.1.6 sollten den Virus daher so schnell wie möglich entfernen und mehrere Systemscans durchführen, damit der Computer vollständig auf alle schädlichen Dateien und Virenreste überprüft und sie beseitigt werden.

Cerber 5.0.1 wurde zügig herausgebracht, um den vorherigen Bedrohungen den Rücken zu decken. Die Version verschlüsselt die Dateien mit den Algorithmen RSA-2048 und AES-256. Opfer von Cerber geben deswegen vermutlich für eine Entschlüsselung den Forderungen der Hacker nach. Selbstverständlich ist es jedoch nicht empfehlenswert das Geld zu überweisen, da es kaum Gewissheit für einen Wiedererhalt der Daten gibt. Cerber 5.0.1 verbreitet sich insbesondere via E-Mails, die über hohe Rechnungen informieren.

In solch einer E-Mail wird der Empfänger dringendst darum gebeten den Anhang zu öffnen, wodurch man allerdings ein VBA-Skript aktivieren würde. Anschließend wird eine EXE-Datei ausgeführt, die die Hauptdatei der Bedrohung herunterlädt. Der Virus tarnt seine Prozesse im Task-Manager, um das Risiko einer Entdeckung zu mindern. Verschwenden Sie im Falle einer Infizierung keine Zeit und entfernen Sie die Bedrohung sofort, bevor das Ganze ernste Konsequenzen mit sich bringt.

Red Cerber wurde Weihnachten 2017 gesichtet. Im Vergleich zu den vorherigen Variationen, haben die Entwickler einige allgemeine Änderungen im Design und der Vorgehensweise vorgenommen. Eine der Hauptveränderungen ist die Deaktivierung des Befehls für das Löschen der Schattenkopien. Hierdurch besteht für Opfer Hoffnung auf eine Wiederherstellung der Dateien.

Des Weiteren wird von zusätzlichen Tools Gebrauch gemacht, um der virtuellen Community einen Schlag zu versetzen. Neben Spammails sind es auch die Exploit-Kits RIG und Nemucod, die die Zahl der infizierten Systeme steigen lässt. Kompromittierte und korrupte Domains dienen ebenfalls der Verbreitung des Virus. Zudem darf man nicht vergessen, dass immer noch korrupte Versionen von Adobe Flash Player im Umlauf sind, die sich als Red Cerber entpuppen.

Es gab außerdem einige wenige Modifizierungen hinsichtlich der verschlüsselbaren Dateitypen. Die Entwickler fügten 50 weitere Dateitypen hinzu, die der Virus verschlüsseln sollte. Allerdings wurden ein paar ausführbare Dateien von der Verschlüsselung ausgeschlossen, hauptsächlich .exe und .bat.

Help_help_help-Virus. Nach kurzer Pause während der Feiertage führten die Bösewichte eine modifizierte Version von Red Cerber ein. Eine wesentliche Änderung war das Stellen der Forderungen in der Datei *help_help_help[beliebige Zeichen]*.hta.

Die Übeltäter nutzen außerdem eine verbesserte Version des Exploit-Kits Nemucod. Die Neuerungen haben natürlich dazu beigetragen, dass die Infizierung raffinierter denn je ist. Ein erstaunliches Feature der Schadsoftware ist der Ausführungsprozess. Das Exploit-Kit Nemucod schleust die Datei cer.jpg ins System ein und sobald sie im Betriebssystem ist, transformiert sie sich in eine EXE-Datei.

Es ist folglich nur eine Sache von Sekunden bis der Help_help_help-Virus seinen Angriff fertigstellt. Hinzu kommen Berichte über eine RaaS-Version (Ransomware-as-a-Service) von Cerber im Dark Web. Wieder einmal wird man daran erinnert, dass man seine Programme auf dem aktuellsten Stand halten sollte und gut aufpassen muss.

Cerber 6. Seit der letzten Version ist schon eine Weile vergangen, aber die Entwickler haben die Zeit gut genutzt, um die Kryptoschadsoftware zu verbessern und sie auf einem neuen Niveau zu bringen. Die neueste Version, Cerber 6, hat bessere Anti-Sandboxing- und Anti-VM-Features zu bieten. Hierdurch kann sie die Erkennung in virtuellen Maschinen umgehen, wodurch sie die Forschungsarbeiten von Experten und damit das Entwickeln von Gegenstrategien verkompliziert. Die neue Version macht zudem bekanntermaßen von selbst entpackenden Dateien Gebrauch.

In Erwiderung darauf, dass die Öffentlichkeit nun über die Verbreitung der Schadsoftware besser informiert ist, versuchen die Gauner die Schadsoftware mit minimalem Eingriff des Computernutzers auszuführen. Die Verwendung von vielen verschiedenen Hacking-Techniken ist der Grund, warum Cerber weiterhin das größte Problem bleibt. Neben getarnten Spammails, nutzen die Hacker Exploit-Kits, Trojaner, sowie Sicherheitslücken in gutbekannten Programmen, um so viel Schaden wie möglich anzurichten. Zurzeit gibt es immer noch keine Entschlüsselungssoftware für Cerber 6. Wir stellen allerdings in den Artikeln über die jeweiligen Virenversionen Optionen vor, die bei der Entschlüsselung hilfreich sein könnten.

Die Verbreitung von Cerber näher betrachtet

Berichten zufolge können Internetkriminelle dem Affiliate-Netzwerk von Cerber beitreten und den Virus wie gewünscht verbreiten. Die ursprünglichen Entwickler von Cerber nehmen sich dafür ein Teil des Profits und überlassen den Partnern den Rest. Internetkriminelle verbreiten den Virus häufig über Spammails, weshalb es empfehlenswert ist keine suspekten Mails von unbekannten Absendern und besonders nicht deren Anhänge zu öffnen. Auch wenn die meisten schädlichen Mitteilungen im Spamordner landen, ist es möglich, dass irgendwann eine vireninfizierte E-Mail im regulären Postfach auftaucht.

Besondere Vorsicht ist beim Öffnen von Anhängen geboten, die von unbekannten Absendern stammen und von verdachtserregenden Nachrichten begleitet werden. Häufig geben sich Cyberkriminelle als Vertreter von Vollzugsbehörden oder anderen staatlichen Behörden aus. Es ist äußerst ratsam vor dem Öffnen einer solchen E-Mail ihre Legitimität zu überprüfen. Zudem kann Cerber mithilfe von Trojanern in den Computern gelangen.

Des Weiteren sollte man von bedenklichen Downloadseiten fernbleiben, da man dort infizierte Dateien mit schädlichen Viren herunterladen kann. Hochriskante Webseiten und das Anklicken von dort auftauchen Pop-ups und anderen Benachrichtigungen ist ebenfalls nicht empfehlenswert. Bei den neuesten Verbreitungsaktionen zielt man auf Sicherheitslücken in legitimer Software ab und nutzt diese, um Erpressersoftware in den Computer einzuschleusen. Der Computer lässt sich hierdurch nur ausreichend schützen, indem man stets eine aktuelle Anti-Malware installiert hat.

Laut Computerexperten drängen irreführende E-Mails Computernutzer dazu ein Lösegeld zu bezahlen, um eine Infiltrierung von Cerber zu verhindern. Lassen Sie die Finger von solchen E-Mails und überweisen Sie kein Geld! Sie müssen sich stattdessen um die Sicherheit Ihres Computers kümmern. Lassen Sie Ihren Arbeitgeber über die Angriffe wissen und installieren Sie eine zuverlässige Sicherheitssoftware.

Cerber-Virus entfernen und den Computer vor zukünftigen Attacken schützen

Zweifellos gehört Cerber zu den gefährlichsten Computerviren dieser Zeit. Computerexperten arbeiten immer noch an einem Entschlüsselungsprogramm, mit dem man die von Cerber verschlüsselten Dateien entschlüsseln kann. Zum Zeitpunkt der Erstellung des Artikels gibt es nur einen legitimen Decrypter, der für die Wiederherstellung ausprobiert werden sollte. Sie finden die Informationen hierfür im Abschnitt „Daten wiederherstellen“. Wenn Sie sich infiziert haben und der Decrypter nicht funktioniert, empfiehlt es sich die optionalen Wiederherstellungsmethoden unserer Tech-Experten auszuprobieren.

Bevor Sie sich jedoch der Datenwiederherstellung zuwenden, müssen Sie dafür sorgen, dass Sie Cerber so schnell wie möglich beseitigen. Vergessen Sie nicht, dass der Virus eine gefährliche und gut strukturierte Computerbedrohung ist. Sie sollten daher die Hilfe eines professionellen Schadsoftware-Entferners in Anspruch nehmen, damit Sie die Erpressersoftware vollständig vom Computer beseitigen können. Wenn der Entfernungsprozess nicht wie erwartet verläuft, können Sie die unten aufgeführte Anleitung befolgen. Nachdem Sie die Blockierung des Virenentferners aufgehoben haben, scannen Sie den Computer erneut.

Anleitung für die manuelle Entfernung des Cerber-Virus

Ransomware: Entfernung der Ransomware über den abgesicherten Modus

Wenn Sie die Anti-Spyware nicht starten können, um die Dateien von Cerber zu beseitigen, müssen Sie den Computer in den abgesicherten Modus mit Netzwerktreibern starten. Sie gelangen in diesen Modus wie folgt:

Wichtig! →Die Anleitung zur manuellen Entfernung von Ransomware ist für Computerlaien möglicherweise zu kompliziert. Für die korrekte Ausführung sind fortgeschrittene IT-Kenntnisse erforderlich, da durch das Löschen oder Beschädigen von wichtigen Systemdateien, Windows nicht mehr korrekt arbeitet. Darüber hinaus kann die manuelle Entfernung Stunden in Anspruch nehmen, bis sie abgeschlossen ist. Wir raten daher dringend zur oben beschriebenen automatischen Methode.

Schritt 1. Greifen Sie auf den abgesicherten Modus mit Netzwerktreibern zu

Die manuelle Entfernung von Malware sollte am besten über den abgesicherten Modus erfolgen.

Windows 7 / Vista / XP

- Klicken Sie auf Start > Herunterfahren > Neu starten > OK.

- Wenn der Computer aktiv wird, drücken Sie mehrmals die Taste F8, bis Sie das Fenster Erweiterte Startoptionen sehen. (Wenn das nicht funktioniert, versuchen Sie F2, F12, Entf, etc., abhängig vom Modell des Motherboards.)

- Wählen Sie aus der Liste Abgesicherter Modus mit Netzwerktreibern aus.

Windows 10 / Windows 8

- Klicken Sie mit der rechten Maustaste auf Start und wählen Sie Einstellungen.

- Scrollen Sie nach unten und wählen Sie Update und Sicherheit.

- Wählen Sie im linken Bereich des Fensters Wiederherstellung.

- Scrollen Sie nun nach unten zum Abschnitt Erweiterter Start.

- Klicken Sie auf Jetzt neu starten.

- Wählen Sie Problembehandlung.

- Gehen Sie zu Erweiterte Optionen.

- Wählen Sie Starteinstellungen.

- Klicken Sie auf Neu starten.

- Drücken Sie nun auf 5 oder klicken Sie auf 5) Abgesicherten Modus mit Netzwerktreibern aktivieren.

Schritt 2. Beenden Sie verdächtige Prozesse

Der Task-Manager ist ein nützliches Tool, das alle im Hintergrund laufenden Prozesse anzeigt. Gehört einer der Prozesse zu einer Malware, müssen Sie ihn beenden:

- Drücken Sie auf Ihrer Tastatur auf Strg + Umschalt + Esc, um den Task-Manager zu öffnen.

- Klicken Sie auf Mehr Details.

- Scrollen Sie nach unten zum Abschnitt Hintergrundprozesse und suchen Sie nach verdächtige Einträge.

- Klicken Sie den verdächtigen Prozess mit der rechten Maustaste an und wählen Sie Dateipfad öffnen.

- Gehen Sie zurück zu dem Prozess, klicken Sie ihn mit der rechten Maustaste an und wählen Sie Task beenden.

- Löschen Sie den Inhalt des bösartigen Ordners.

Schritt 3. Prüfen Sie den Programmstart

- Drücken Sie auf Ihrer Tastatur auf Strg + Umschalt + Esc, um den Task-Manager zu öffnen.

- Gehen Sie zum Reiter Autostart.

- Klicken Sie mit der rechten Maustaste auf das verdächtige Programm und wählen Sie Deaktivieren.

Schritt 4. Löschen Sie die Dateien des Virus

Zu Malware gehörende Dateien können sich an beliebige Stellen auf dem Computer verstecken. Hier einige Anweisungen, die bei der Suche helfen können:

- Geben Sie Datenträgerbereinigung in der Windows-Suche ein und drücken Sie auf die Eingabetaste.

- Wählen Sie das zu bereinigende Laufwerk aus (C: ist normalerweise das Hauptlaufwerk und auch wahrscheinlich das Laufwerk, in dem sich bösartige Dateien befinden).

- Blättern Sie durch die Liste der zu löschenden Dateien und wählen Sie die folgenden aus:

Temporäre Internetdateien

Downloads

Papierkorb

Temporäre Dateien - Wählen Sie Systemdateien bereinigen.

- Des Weiteren empfiehlt es sich nach bösartigen Dateien in den folgenden Ordnern zu suchen (geben Sie jeden Eintrag in die Windows-Suche ein und drücken Sie die Eingabetaste):

%AppData%

%LocalAppData%

%ProgramData%

%WinDir%

Wenn Sie fertig sind, starten Sie den PC in den normalen Modus.

Entfernen Sie Cerber mit System Restore

Wenn selbst der abgesicherte Modus mit Netzwerktreibern nicht hilft, können Sie die Systemwiederherstellung ausprobieren, um Cerber zu deaktivieren. Hierfür im Folgenden eine Anleitung:

-

Schritt 1: Starten Sie den Computer in den Modus Safe Mode with Command Prompt

Windows 7 / Vista / XP- Klicken Sie auf Start → Shutdown → Restart → OK.

- Sobald der Computer aktiv wird, sollten Sie anfangen mehrmals F8 zu drücken bis Sie das Fenster Advanced Boot Options sehen.

-

Wählen Sie Command Prompt von der Liste

Windows 10 / Windows 8- Drücken Sie im Windows-Anmeldebildschirm auf den Button Power. Halten Sie nun auf Ihrer Tastatur Shift gedrückt und klicken Sie auf Restart..

- Wählen Sie nun Troubleshoot → Advanced options → Startup Settings und drücken Sie zuletzt auf Restart.

-

Wählen Sie, sobald der Computer aktiv wird, im Fenster Startup Settings Enable Safe Mode with Command Prompt.

-

Schritt 2: Stellen Sie Ihre Systemdateien und -einstellungen wieder her.

-

Sobald das Fenster Command Prompt auftaucht, geben Sie cd restore ein und klicken Sie auf Enter.

-

Geben Sie nun rstrui.exe ein und drücken Sie erneut auf Enter..

-

Wenn ein neues Fenster auftaucht, klicken Sie auf Next und wählen Sie einen Wiederherstellungspunkt, der vor der Infiltrierung von Cerber liegt. Klicken Sie anschließend auf Next.

-

Klicken Sie nun auf Yes, um die Systemwiederherstellung zu starten.

-

Sobald das Fenster Command Prompt auftaucht, geben Sie cd restore ein und klicken Sie auf Enter.

Bonus: Wiederherstellung der Daten

Die oben aufgeführte Anleitung soll dabei helfen Cerber vom Computer zu entfernen. Für die Wiederherstellung der verschlüsselten Dateien empfehlen wir eine ausführliche Anleitung von den Sicherheitsexperten von dieviren.de zu nutzen.Wenn die Dateien von Cerber gesperrt worden sind, ist es unwahrscheinlich, dass Sie sie wieder verwenden können. Es sei denn, Sie haben Back-ups erstellt. Bedauerlicherweise realisieren nur die Wenigsten, wie wichtig Back-ups sind. Wir empfehlen aus diesem Grund so häufig wie möglich Back-ups anzufertigen. Wenn Sie Back-ups gemacht haben, können Sie die Dateien einfach nach der Entfernung der Erpressersoftware importieren. Ansonsten helfen Ihnen vielleicht folgende Methoden.

Wenn Ihre Dateien von Cerber verschlüsselt worden sind, haben Sie für die Wiederherstellung mehrere Möglichkeiten:

Kann Data Recovery Pro von Cerber verschlüsselte Daten entschlüsseln?

Da die Cyberbedrohung in alarmierender Geschwindigkeit weiterentwickelt wird, arbeiten Virenforscher derzeit an Entschlüsselungsprogramme für die aktuellen Versionen. IT-Experten konnten bereits einen Entschlüsselungsschlüssel für die ursprüngliche Version generieren. Falls der Schlüssel nicht für Ihre Version des Virus funktioniert, ist es möglich, dass Data Recovery Pro dabei hilft ein paar der Dateien wiederherzustellen.

- Data Recovery Pro herunterladen;

- Führen Sie die Schritte der Data Recovery aus und installieren Sie das Programm auf dem Computer;

- Starten Sie es und scannen Sie den Computer nach Dateien, die von Cerber verschlüsselt worden sind;

- Stellen Sie sie wieder her.

Die Vorgängerfunktion von Windows für die Datenwiederherstellung

Mit dieser Option setzt man das Betriebssystem zu einem früheren Zeitpunkt zurück. Obwohl man hiermit nicht den Virus entgehen kann, gewinnt man genug Zeit, um die Dateien zu kopieren, bevor sie von der Erpressersoftware verschlüsselt werden. Diese Methode funktioniert allerdings nur, wenn die Systemwiederherstellungsfunktion vor der Infizierung aktiviert wurde.

- Suchen Sie nach einer verschlüsselten Datei, die Sie wiederherstellen möchten und führen Sie einen Rechtsklick darauf aus;

- Selektieren Sie “Properties” und gehen Sie zum Reiter “Previous versions”;

- Kontrollieren Sie hier unter “Folder versions” alle verfügbaren Kopien. Wählen Sie die Version aus, die Sie wiederherstellen möchten und klicken Sie auf “Restore”.

Wie nützlich ist ShadowExplorer bei der Wiederherstellung von verschlüsselten Dateien?

Wenn der Virus die Schattenkopien der Dateien nicht gelöscht hat, sollten Sie ShadowExplorer auf jeden Fall einen Versuch geben. Die neuesten Versionen der Kryptoschadsoftware ignorieren die Schattenkopien, weshalb die Chancen auf eine Wiederherstellung gutstehen. Installieren Sie das Tool auf dem Computer und nutzen Sie es wie folgt:

- Laden Sie Shadow Explorer (http://shadowexplorer.com/) herunter;

- Folgen Sie den Anweisungen des Einrichtungsassistenten von Shadow Explorer und installieren Sie die Anwendung auf dem Computer;

- Starten Sie das Programm und wählen Sie mithilfe des Auswahlmenüs oben links in der Ecke ihre Festplatte mit den verschlüsselten Daten aus. Kontrollieren Sie die vorhandenen Ordner;

- Führen Sie auf den wiederherzustellenden Ordner einen Rechtsklick aus und wählen Sie “Export”. Sie können ebenfalls auswählen, wo der Ordner wiederhergestellt werden soll.

Mit dem Cerber Decryptor die verschlüsselten Dateien entschlüsseln

Wenn Sie in Erwägung ziehen das Lösegeld zu bezahlen, um den Cerber Decryptor zu erwerben und damit die Dateien wiederherzustellen, möchten wir davon abraten. Das Tool ist illegal und liefert keine Garantie, dass es die verschlüsselten Dateien wirklich entschlüsselt.

Es gibt nur einen einzigen legitimen Decrypter und dieser wurde von TrendMicro entwickelt und hat bereits hunderten von Opfern geholfen. Laden Sie das Tool hier von der TrendMicro-Seite herunter. Das Entschlüsselungsprogramm kann die Dateien entschlüsseln, die von den Cerber-Versionen verschlüsselt worden sind, die den originalen Dateinamen durch 10 beliebige Zeichen ersetzen und .cerber anhängen.

Als Letztes sollten Sie sich natürlich immer über den Schutz vor Crypto-Ransomware Gedanken machen. Um den Computer vor Cerber und anderer Ransomware zu schützen, sollten Sie eine bewährte Anti-Spyware, wie beispielsweise FortectIntego, SpyHunter 5Combo Cleaner oder Malwarebytes, nutzen.

Für Sie empfohlen

Privatsphäre leicht gemacht

Anonymität im Internet ist heutzutage ein wichtiges Thema. Ob man sich nun vor personalisierter Werbung schützen möchte, vor Datenansammlungen im Allgemeinen oder den dubiosen Praktiken einiger Firmen oder Staaten. Unnötiges Tracking und Spionage lässt sich nur verhindern, wenn man völlig anonym im Internet unterwegs ist.

Möglich gemacht wird dies durch VPN-Dienste. Wenn Sie online gehen, wählen Sie einfach den gewünschten Ort aus und Sie können auf das gewünschte Material ohne lokale Beschränkungen zugreifen. Mit Private Internet Access surfen Sie im Internet ohne der Gefahr entgegen zu laufen, gehackt zu werden.

Sie erlangen volle Kontrolle über Informationen, die unerwünschte Parteien abrufen können und können online surfen, ohne ausspioniert zu werden. Auch wenn Sie nicht in illegale Aktivitäten verwickelt sind oder Ihren Diensten und Plattformen Vertrauen schenken, ist Vorsicht immer besser als Nachricht, weshalb wir zu der Nutzung eines VPN-Dienstes raten.

Sichern Sie Ihre Dateien für den Fall eines Malware-Angriffs

Softwareprobleme aufgrund Malware oder direkter Datenverlust dank Verschlüsselung können zu Geräteproblemen oder zu dauerhaften Schäden führen. Wenn man allerdings aktuelle Backups besitzt, kann man sich nach solch einem Vorfall leicht retten und zurück an die Arbeit gehen.

Es ist daher wichtig, nach Änderungen am Gerät auch die Backups zu aktualisieren, sodass man zu dem Punkt zurückkehren kann, an dem man zuvor gearbeitet hat, bevor eine Malware etwas verändert hat oder sonstige Probleme mit dem Gerät auftraten und Daten- oder Leistungsverluste verursachten.

Wenn Sie von jedem wichtigen Dokument oder Projekt die vorherige Version besitzen, können Sie Frustration und Pannen vermeiden. Besonders nützlich sind sie, wenn Malware wie aus dem Nichts auftaucht. Verwenden Sie Data Recovery Pro für die Systemwiederherstellung.